Während meiner Schulzeit, als ich wirklich hätte studieren sollen, habe ich meine Zeit viel besser genutzt. Das Internet war ein wunderbarer Ort voller amüsanter Videos, schulspezifischer Bulletin Boards und endloser Websites mit erstaunlichen Flash-Spielen. Die Schuloberherren und der Netzwerkadministrator entschieden jedoch, dass dies nicht in Ordnung war, und sie argumentierten, dass wir unsere Zeit für viel nützlichere Aktivitäten nutzen sollten.

Wie studieren.

Natürlich hat es nicht lange gedauert, einen Workaround zu finden. Kinder sind schlau und Google ist eine leicht zugängliche Ressource.

Die Sicherheit ist jetzt strenger, und wir überlegen uns leichter, worauf unsere Kinder in unseren Heimnetzwerken zugreifen werden. In den meisten Geräten sind sofort einsatzbereite Kindersicherungen installiert, sowie eine Vielzahl von Anwendungen von Drittanbietern, mit denen wir sie verfolgen und schützen können. Aber nur weil Sie ein Sicherheitsnetz installiert haben, bedeutet das nicht, dass Ihre Kinder keinen Weg finden, durch es zu navigieren.

Hier ist, wie sie es tun werden!

Proxy-Sites

Der große aus meinen Tagen mit eingeschränktem Internet, Proxy-Sites leiten den Datenverkehr über eine unschuldige Adresse um, die von Filtern nicht behindert wird. Dies bedeutet, dass Ihr Kind nicht versucht, es zu besuchen horrificfilthyNSFWcontent.com direkt, sie werden zu einer Website wie dem Kopf hide.me , und tippen Sie einfach die eingeschränkte Adresse in die Aufstellungsortsuchleiste an.

Die Proxy-Site kümmert sich um das Geschäft und leitet die Anforderung an einen externen Server weiter, der wiederum den Inhalt im Namen des Benutzers abruft.

Filtersoftware sollte nicht in der Lage sein, die Kommunikation zwischen der Proxy-Site und dem externen Server zu verfolgen, aber die Proxy-Site selbst wird in einem Filter aufgelistet. Viele Filter blockieren tatsächlich die beliebtesten Proxy-Sites aus genau diesem Grund. Dies kann jedoch andere, unbeabsichtigte Auswirkungen haben.

Jedes besonders engagierte Kind könnte schließlich eine Proxy-Site finden, die funktioniert – sie erscheinen und verschwinden die ganze Zeit – und während viele Proxy-Dienste legitim sind, kann Ihr Kind auf eine stoßen, die nicht funktioniert. Ein paar „unschuldige“ Klicks hier und da könnten zu einer massiv irritierenden Crapware-Bereinigung oder, schlimmer noch, zu einem ausgewachsenen Malware-Problem führen.

Ändern oder Brute-Forcing von Passwörtern

Eine äußerst verbreitete Methode zur Umgehung der Kindersicherung besteht darin, einfach das Passwort zu ändern. Ich weiß, dass meine Eltern ein bestimmtes Passwort für bestimmte Konten verwenden, und das seit meiner Jugend. Es machte es einfach, Einstellungen nach meiner Wahl zu ändern, ohne jemanden auf meine Anwesenheit aufmerksam zu machen. Wenn die Kinder Ihr Passwort kennen, könnte dies eine eindeutige Möglichkeit sein.

Wenn Ihr Kind ein wenig älter und ein wenig Web-versierter ist, haben sie vielleicht untersucht, wie Sie Ihr Passwort mit ihrem eigenen Social Engineering zurücksetzen können. Sicher, ein Fremder kennt nicht den Namen Ihres ersten Haustieres, den Mädchennamen Ihrer Mutter und Ihr Lieblingsessen. Aber das Kind tut es sicher. Und selbst wenn sie es nicht tun, werden Sie bemerken, dass sie als Teil eines halb ausgeklügelten Social-Engineering-Schemas darum bitten, Ihre Passwörter zu ändern, oder es als neugierigen Geist betrachten?

Schließlich, und das ist wirklich unwahrscheinlich, kann Ihr Kind Ihr Passwort Brute-Force. Ich kann mir nicht vorstellen, warum dies im täglichen Leben passieren würde oder wo sie Zugang zu diesem Sicherheitstool finden würden. Ich würde auch riskieren, dass, wenn Ihr Kind die leistungsstarken Tools zum Knacken von Passwörtern kennt und nutzen kann, möglicherweise andere Info-Sec-Probleme unter Ihrem Dach auftreten.

Verschiedene Wi-Fi

Wie gut kennen Sie Ihre Nachbarn? Sie müssen ihre Namen kennen. Vielleicht ihre Geburtstage, Namen von Haustieren und eine Kontaktnummer für Notfälle. Wie wäre es mit ihrem WLAN-Passwort?

Okay, das wird also immer normaler, besonders wenn Sie tatsächlich freundlich zu Ihren Nachbarn sind. Aber Familien, die in einer angemessenen Nähe zueinander leben, werden wahrscheinlich einige Wi-Fi-Broadcast-Überlappungen erleben. Dies bedeutet, dass ihre SSID von zu Hause aus sichtbar ist. Wenn die Netzwerksicherheit nicht auf dem neuesten Stand ist, kann sich Ihr Kind problemlos in sein ungesichertes Netzwerk einloggen, um auf die gewünschten Inhalte zuzugreifen.

Es könnte nicht einmal ein Fall von lackadaisical Internet Security sein, entweder. Wenn Ihre Kinder in einer Kohorte mit den Kindern aus der Nachbarschaft toben, könnte es so einfach sein, eines der älteren Kinder nach ihrem WLAN-Passwort zu fragen. Wenn es von einem alphanumerischen Code in etwas „leicht zu Merkendes“ geändert wurde, ist es noch einfacher, es weiterzugeben.

VPNs

Es sind nicht nur Erwachsene, die regionalen Netflix-Einschränkungen mithilfe eines virtuellen privaten Netzwerks entkommen. Genau wie bei Proxy-Sites finden Sie zahlreiche diskrete, kostenlose VPN-Lösungen, die die Sucheinträge Ihrer Kinder und die Route zwischen ihrem PC und den Unternehmensservern verschlüsseln.

Kostenlose Lösungen haben in der Regel Einschränkungen wie Geschwindigkeitsbeschränkungen, Datenprotokollierung oder eine Download-Obergrenze, die den Umfang der erreichbaren Aktivitäten etwas einschränkt. Es ist jedoch möglich, dass sie zwischen mehreren auf ihrem System installierten VPNs wechseln können, um Download-Obergrenzen und Geschwindigkeitsbeschränkungen zu verringern. Darüber hinaus ist es wirklich ziemlich schwierig, jemanden zu erkennen, der ein VPN mit einem flüchtigen Blick über die Schulter verwendet.

Wenn sie ein VPN verwenden, ist es äußerst schwierig, die Umgehung der Elternfilter zu erkennen. Ihr Router zeigt keine neue, fremde IP-Adresse an. Ihr Breitbandanbieter hat keinen Zugriff auf die gelieferten Inhalte. Einige VPNs protokollieren die Benutzerdaten für Strafverfolgungs- und Marketingzwecke, aber es ist immer noch unwahrscheinlich, dass sie die Details der VPN-Suche Ihrer Kinder mit Ihnen teilen.

Tragbare Browser

Ich habe auf meinen Heimcomputern immer einen anderen Browser installiert. Abgesehen von der Tatsache, dass Internet Explorer weitgehend nicht hilfreich war, waren andere Browser schneller, sicherer und verfügten über viele weitere Funktionen. Es bedeutete auch, dass ich die alleinige Kontrolle darüber hatte, was im Browserverlauf angezeigt wurde, und ich konnte es nach Bedarf löschen.

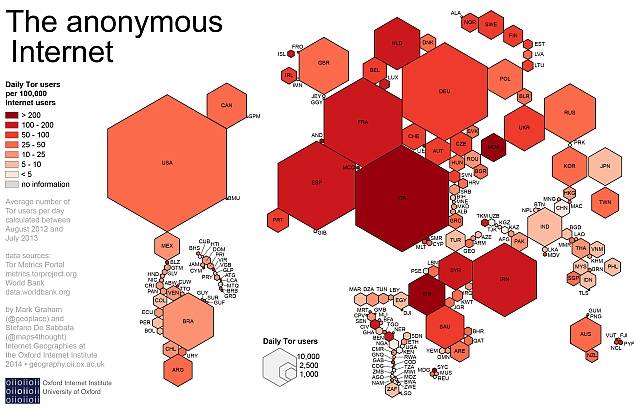

Die meisten Leute wissen über Browser InPrivate oder Inkognito-Modi, einschließlich der Kinder (altersabhängig, natürlich). Sichere Suchfiltertools fangen weiterhin URLs auf der schwarzen Liste ab, auch wenn Sie den privaten Modus verwenden. Besonders versierte Teenager haben möglicherweise ihre persönlichen Sicherheitsaufgaben erledigt und sind sich des TOR-Browsers bewusst, der einfach von einem USB-Stick installiert und bereitgestellt werden kann.

Der TOR-Browser leitet den Webverkehr über verschiedene internationale Standorte um, die aus mehr als 7.000 einzelnen Relays bestehen. Dieses mehrschichtige Routing macht es nahezu unmöglich festzustellen, welche Inhalte ein Benutzer während der Verwendung des Browsers anzeigt. Der eingebaute Fokus auf Privatsphäre und Anonymität ist eine hervorragende Möglichkeit, Ihre Filter zu umgehen.

„Versehentliche“ Bildbetrachtung

Eine etwas triviale „Bypass“ -Methode, aber ich bin sicher, dass viele Kinder darauf gestoßen sind. Browsing-Tabs im Inkognito- und InPrivate-Modus halten sich immer noch an die sichersten Suchfilter, blockieren pflichtbewusst Inhalte und leiten die Details an besorgte Eltern weiter. Ein Benutzer kann jedoch seine Suche eingeben, höchstwahrscheinlich in Google, und dann die Registerkarte Bild auswählen, um den sicheren Suchfilter effektiv zu umgehen.

Die meisten großen Suchmaschinenanbieter hosten und cachen Inhalte auf ihren eigenen Servern, was bedeutet, dass bei der Eingabe der Suche keine bestimmte URL zum Filtern vorhanden ist und zahlreiche verwandte Bilder angezeigt werden.

Google Translate Proxy

Dies ist eine weitere Bypass-Methode, die einige Kinder kennen sollten. Wenn eine URL blockiert ist, können sie Google Translate als provisorischen Proxy verwenden. Es ist so einfach, eine Sprache, die Sie nicht sprechen, in das Texteingabefeld einzugeben, die URL einzugeben, auf die Sie zugreifen möchten, und darauf zu warten, dass Google sie automatisch übersetzt.

Die „übersetzte“ URL wird zu einem Link. Die Website wird vollständig geöffnet, wenn auch in Google Translate. Dies kann etwas langsam sein, aber es ist unwahrscheinlich, dass es langsam genug ist, um einen entschlossenen Geist zu entmutigen.

Was können Sie tun?

Es ist schwierig, einen neugierigen Geist mit Zugang zu allen Informationen, die die Welt hat, auf Knopfdruck zu mildern. Einfach gesagt, wenn sie entschlossen sind, erhalten sie Zugang dazu. Und wenn es nicht in Ihrem Heim-Internet ist, wird es auf einem Freund oder auf einem ungesicherten Netzwerk woanders sein. Jüngere Kinder werden wahrscheinlich zusammenbrechen, wenn sie mit aktiver Filterung konfrontiert werden; Jugendliche greifen viel lieber zu den Waffen und kämpfen.

Und es ist ein Kampf, den du vielleicht verlierst.

In dieser Hinsicht ist Bildung ein massives Werkzeug. Eine respektable und akzeptable Nutzung des Internets sollte ein zentraler Bestandteil der technologischen Entwicklung Ihrer Kinder sein. Ab einem bestimmten Alter gibt es wahrscheinlich auch andere Dinge, die Sie wirklich mit ihnen besprechen sollten, insbesondere angesichts der Verherrlichung des Hackens in der Unterhaltung, was zur Popularität des Hackens bei Kindern und Jugendlichen führt. Die Prohibition hat nie ein Problem gelöst, aber sicherlich noch viel mehr geschaffen, und der Geist wird es auch bleiben – nur ohne die Bildung, die dazu gehört.

Die Gerätenutzung sollte ebenfalls berücksichtigt werden. Brauchen die Kinder wirklich ein singendes, tanzendes iPhone 6, „um mit Ihnen in Kontakt zu bleiben“, oder würde ein 10-Dollar-Brenner die Arbeit gut machen? Ebenso könnten Sie eine „Internetnutzung nur in Familienbereichen“ -Regel durchsetzen oder Tablets, Laptops und Smartphones nachts aus dem Schlafzimmer verbannen. Wenn Ihre Kinder jedoch ein iPhone verwenden, finden Sie heraus, wie Sie die Familienfreigabe verwenden können, um ihre Aktivitäten zu überwachen.

Es muss keine schreckliche Erfahrung sein, aber wenn Sie eine aktive, engagierte und realistische Haltung gegenüber der Internetnutzung Ihrer Kinder einnehmen, werden sie Ihre Wünsche viel eher verstehen und respektieren. Und wenn Sie etwas mehr Hilfe benötigen, sehen Sie sich an, wie Sie das Android-Telefon Ihres Kindes mit Google Family Link- oder Chromebook-Kindersicherungs-Apps schützen können.

Bildnachweis: Kind zeigt Tablet von pathdoc via , Tägliche Tor-Benutzer über Wikimedia Foundation

Gavin ist der Junior Editor für Windows and Technology Explained, ein regelmäßiger Beitrag zum Really Useful Podcast und war der Editor für Makeuseofs krypto-fokussierte Schwesterseite Blocks Decoded. Er hat einen BA (Hons) Zeitgenössisches Schreiben mit digitalen Kunstpraktiken, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt professioneller Schreiberfahrung. Er genießt reichlich Tee, Brettspiele und Fußball.

Mehr von Gavin Phillips