Pendant mes années de scolarité formative, alors que j’aurais vraiment dû étudier, je mettais beaucoup mieux mon temps à profit. Internet était un endroit merveilleux rempli de vidéos amusantes, de tableaux d’affichage spécifiques à l’école et de sites sans fin remplis de jeux Flash incroyables. Cependant, les propriétaires de l’école et l’administrateur réseau ont décidé que ce n’était pas correct, et ils ont estimé que nous devrions utiliser notre temps pour des activités beaucoup plus utiles.

J’aime étudier.

Bien sûr, il n’a vraiment pas fallu longtemps pour trouver une solution de contournement. Les enfants sont intelligents et Google est une ressource facilement accessible.

La sécurité est maintenant plus stricte et nous considérons plus facilement ce à quoi nos enfants auront accès sur nos réseaux domestiques. Des contrôles parentaux prêts à l’emploi sont installés sur la plupart des appareils, ainsi qu’une pléthore d’applications tierces que nous pouvons utiliser pour les suivre et les protéger. Mais ce n’est pas parce que vous avez installé un filet de sécurité que vos enfants ne trouveront pas le moyen de le parcourir.

Voici comment ils vont le faire!

Sites proxy

Le grand de mes jours Internet restreints, les sites proxy détournent le trafic via une adresse innocente, dégagée de tout filtre. Cela signifie qu’au lieu que votre enfant tente de visiter horrificfilthyNSFWcontent.com directement, ils se dirigeront vers un site tel que hide.me , et appuyez simplement sur l’adresse restreinte dans la barre de recherche du site.

Le site proxy s’occupe des affaires, acheminant la demande vers un serveur externe qui à son tour récupère le contenu pour le compte de l’utilisateur.

Le logiciel de filtrage ne devrait pas pouvoir tracer la communication entre le site proxy et le serveur externe, mais le site proxy lui-même sera répertorié dans un filtre. De nombreux filtres bloquent en fait les sites proxy les plus populaires pour cette raison. Cependant, cela peut avoir d’autres effets involontaires.

Tout enfant particulièrement dédié pourrait éventuellement trouver un site proxy qui fonctionne – ils apparaissent et disparaissent tout le temps – et bien que de nombreux services proxy soient légitimes, votre enfant peut arriver sur un site qui ne l’est pas. Quelques clics « innocents » ici et là pourraient entraîner un nettoyage de crapware extrêmement irritant, ou pire, un problème de malware complet.

Changer ou Forcer les mots de passe

Une méthode extrêmement courante pour contourner le contrôle parental consiste simplement à changer le mot de passe. Je sais que mes parents utilisent un mot de passe spécifique sur certains comptes, et je le fais depuis que je suis jeune. Il était facile de modifier les paramètres de mon choix sans alerter personne de ma présence. Si les enfants connaissent votre mot de passe, cela pourrait être une possibilité distincte.

Si votre enfant est un peu plus âgé et un peu plus averti du Web, il a peut-être exploré comment réinitialiser votre mot de passe en utilisant son propre ingénierie sociale interne. Bien sûr, un étranger ne connaît pas le nom de votre premier animal de compagnie, le nom de jeune fille de votre mère et votre repas préféré. Mais le gamin est sûr de le faire. Et même s’ils ne le font pas, remarquerez-vous qu’ils demandent dans le cadre d’un système d’ingénierie sociale semi-élaboré de changer vos mots de passe, ou de le prendre comme un esprit curieux?

Enfin, et c’est vraiment peu probable, votre enfant peut forcer brutalement votre mot de passe. Je ne peux pas imaginer pourquoi cela se produirait dans la vie quotidienne, ni où ils trouveraient un accès à ce niveau d’outil de sécurité. Je risquerais également que si votre enfant connaît et peut utiliser les outils puissants utilisés pour la fissuration des mots de passe, vous pourriez avoir d’autres problèmes d’info-sec sous votre toit.

Wi-Fi différent

Connaissez-vous bien vos voisins? Vous devez connaître leurs noms. Peut-être leurs anniversaires, les noms des animaux domestiques et un numéro de contact pour les urgences. Que diriez-vous de leur mot de passe Wi-Fi?

D’accord, cela devient donc de plus en plus normal, surtout si vous êtes en effet amical avec vos voisins. Mais les familles vivant à une proximité raisonnable les unes des autres risquent de connaître des chevauchements de diffusion Wi-Fi. Cela signifie que leur SSID est visible depuis votre domicile. Si la sécurité de son réseau n’est pas à la hauteur, votre enfant peut facilement se connecter à son réseau non sécurisé pour accéder au contenu qu’il souhaite.

Ce n’est peut-être même pas un cas de sécurité Internet médiocre non plus. Si vos enfants se déchaînent dans une cohorte avec les enfants du quartier, il pourrait être aussi facile que de demander à l’un des enfants plus âgés quel est leur mot de passe Wi-Fi. S’il a été modifié d’un code alphanumérique à quelque chose de « facile à retenir », il sera encore plus facile à transmettre.

VPN

Il n’y a pas que les adultes qui échappent aux restrictions régionales de Netflix en utilisant un réseau privé virtuel. Tout comme pour les sites proxy, vous trouverez de nombreuses solutions VPN discrètes et gratuites préparées pour crypter les entrées de recherche de vos enfants et l’itinéraire entre leur PC et les serveurs de l’entreprise.

Les solutions gratuites comportent généralement des mises en garde telles que des restrictions de vitesse, l’enregistrement des données ou un plafond de téléchargement, limitant quelque peu la portée des activités réalisables. Cela dit, il est possible qu’ils puissent basculer entre plusieurs VPN installés sur leur système pour atténuer les limites de téléchargement et les restrictions de vitesse. En plus de cela, il est vraiment assez difficile de repérer quelqu’un utilisant un VPN d’un simple coup d’œil par-dessus l’épaule.

S’ils utilisent un VPN, il sera extrêmement difficile de détecter leur contournement des filtres parentaux. Votre routeur n’affichera pas de nouvelle adresse IP étrangère. Votre fournisseur de services à large bande n’aura pas accès au contenu fourni. Certains VPN enregistrent les données de l’utilisateur, à des fins d’application de la loi et de marketing, mais il est encore peu probable qu’ils partagent avec vous les détails des recherches VPN de vos enfants.

Navigateurs portables

J’ai toujours installé un navigateur différent sur mes ordinateurs personnels. Mis à part le fait qu’Internet Explorer était largement inutile, d’autres navigateurs étaient plus rapides, plus sécurisés et comportaient de nombreuses fonctionnalités. Cela signifiait également que j’avais le contrôle exclusif sur ce qui était vu dans l’historique du navigateur et que je pouvais le supprimer au fur et à mesure de mes besoins.

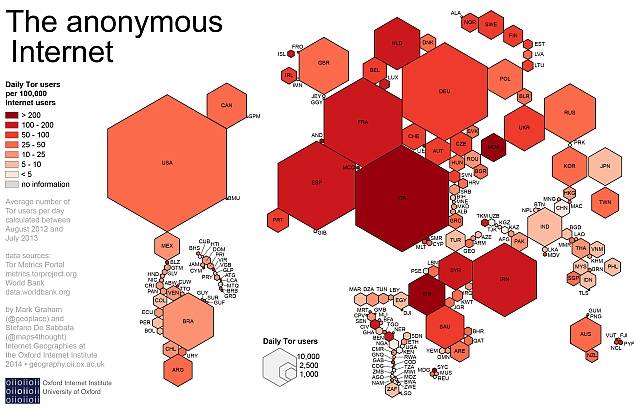

La plupart des gens connaissent les modes de navigation privée ou Incognito du navigateur, y compris les enfants (en fonction de l’âge, bien sûr). Les outils de filtrage de recherche sécurisés interceptent toujours les URL sur liste noire, même en mode privé. Les adolescents particulièrement avertis peuvent avoir brossé leurs devoirs de sécurité personnels et connaître le navigateur TOR, qui peut facilement être installé et déployé à partir d’une clé USB.

Le navigateur TOR redirige le trafic Web à travers différents sites internationaux, composé de plus de 7 000 relais individuels. Ce routage multicouche rend presque impossible de déterminer le contenu qu’un utilisateur consulte lors de l’utilisation du navigateur. Son accent intégré sur la confidentialité et l’anonymat sont une excellente perspective pour contourner vos filtres.

Visualisation d’images « accidentelle »

Une méthode de « contournement » légèrement triviale, mais je suis sûr que de nombreux enfants sont tombés sur cela. Les onglets de navigation en mode Incognito et InPrivate adhèrent toujours aux filtres de recherche les plus sûrs, bloquant consciencieusement le contenu et relayant les détails aux parents concernés. Cependant, un utilisateur peut entrer sa recherche, très probablement dans Google, puis sélectionner l’onglet Image, en contournant efficacement le filtre de recherche sécurisé.

La plupart des principaux fournisseurs de moteurs de recherche hébergent et mettent en cache le contenu sur leurs propres serveurs, ce qui signifie que lorsque la recherche est saisie, il n’y a pas d’URL spécifique à filtrer et de nombreuses images associées seront affichées.

Proxy Google Translate

Il s’agit d’une autre méthode de contournement dont je m’attendrais à ce que certains enfants soient au courant. Si une URL est bloquée, ils peuvent utiliser Google Translate comme proxy de fortune. C’est aussi simple que de définir une langue que vous ne parlez pas dans le champ de saisie de texte, d’entrer l’URL à laquelle vous souhaitez accéder et d’attendre que Google la traduise automatiquement.

L’URL « traduite » deviendra un lien. Le site s’ouvrira dans son intégralité, mais dans Google Translate. Cela peut être légèrement lent, mais il est peu probable qu’il soit assez lent pour décourager un esprit déterminé.

Que Pouvez-Vous Faire?

Il est difficile d’atténuer contre un esprit curieux ayant accès à toutes les informations dont dispose le monde, en un clic. En termes simples, s’ils sont déterminés, ils y auront accès. Et si ce n’est pas sur votre Internet domestique, ce sera sur celui d’un ami ou sur un réseau non sécurisé ailleurs. Les plus jeunes enfants s’effondreront probablement face à un filtrage actif; les adolescents sont beaucoup plus enclins à prendre les armes et à se battre.

Et c’est une bataille que vous pourriez bien perdre.

En cela, l’éducation est un outil massif. Une utilisation respectable et acceptable d’Internet devrait faire partie intégrante du développement technologique de vos enfants. Passé un certain âge, il y a probablement d’autres choses que vous devriez vraiment discuter avec eux aussi, surtout compte tenu de la glorification du piratage dans le divertissement, ce qui donne lieu à la popularité du piratage chez les enfants et les adolescents. La prohibition n’a jamais résolu un problème, mais en a certainement créé beaucoup plus, et l’esprit curieux le restera just juste sans l’éducation nécessaire pour l’accompagner.

L’utilisation de l’appareil doit également être prise en compte. Les enfants ont-ils vraiment besoin d’un iPhone 6 tout en chantant et en dansant « pour rester en contact avec vous », ou un brûleur à 10 $ ferait-il très bien le travail? De même, vous pouvez appliquer une règle d' »utilisation d’Internet dans les zones familiales uniquement », ou barrer les tablettes, les ordinateurs portables et les smartphones de la chambre à coucher la nuit. Cependant, si vos enfants utilisent un iPhone, découvrez comment utiliser le partage familial pour surveiller leurs activités.

Cela ne doit pas nécessairement être une expérience horrible, mais en adoptant une attitude active, engageante et réaliste à l’égard de l’utilisation d’Internet par vos enfants, ils seront beaucoup plus susceptibles de comprendre et de respecter vos souhaits. Et si vous avez besoin d’un peu plus d’aide, découvrez comment protéger le téléphone Android de votre enfant avec les applications de contrôle parental Google Family Link ou Chromebook.

Crédit image: l’enfant montre la tablette par pathdoc via, Utilisateurs quotidiens de Tor via Wikimedia Foundation

Gavin est l’éditeur junior pour Windows et Technology Explained, un contributeur régulier au Podcast Vraiment utile, et était l’éditeur du site sœur axé sur la cryptographie de MakeUseOf, Blocks Decoded. Il a un BA (Hons) En écriture contemporaine avec des pratiques d’Art numérique pillées des collines du Devon, ainsi que plus d’une décennie d’expérience en écriture professionnelle. Il aime beaucoup le thé, les jeux de société et le football.

Plus De Gavin Phillips