Durante i miei anni scolastici formativi, quando avrei dovuto studiare, stavo mettendo il mio tempo a un uso molto migliore. Internet era un posto meraviglioso pieno di video divertenti, bacheche specifiche per la scuola e siti infiniti pieni di fantastici giochi in Flash. Tuttavia, i signori della scuola e l’amministratore di rete hanno deciso che questo non andava bene, e hanno ragionato che dovremmo usare il nostro tempo per attività molto più utili.

Come studiare.

Ovviamente, non ci è voluto molto per trovare una soluzione. I bambini sono intelligenti e Google è una risorsa facilmente accessibile.

La sicurezza è ora più stretta e consideriamo più facilmente ciò che i nostri figli accederanno alle nostre reti domestiche. Ci sono out-of-the-box parental control installati nella maggior parte dei dispositivi, così come una pletora di applicazioni di terze parti che possiamo usare per monitorare e proteggerli. Ma solo perché hai installato una rete di sicurezza, ciò non significa che i tuoi figli non troveranno un modo per navigare attraverso di essa.

Ecco come lo faranno!

Siti proxy

Il grande dai miei giorni Internet limitati, i siti proxy deviano il traffico tramite un indirizzo innocente, senza ostacoli da alcun filtro. Ciò significa che invece di tuo figlio che tenta di visitare horrificfilthyNSFWcontent.com direttamente, si dirigeranno verso un sito come hide.me, e semplicemente tocchi l’indirizzo limitato nella barra di ricerca di luogo.

Il sito proxy si occupa del business, indirizzando la richiesta a un server esterno che a sua volta recupera il contenuto per conto dell’utente.

Il software di filtraggio non dovrebbe essere in grado di tracciare la comunicazione tra il sito proxy e il server esterno, ma il sito proxy stesso verrà elencato in un filtro. Molti filtri in realtà bloccano i siti proxy più popolari proprio per questo motivo. Tuttavia, questo può avere altri effetti indesiderati.

Qualsiasi bambino particolarmente dedicato potrebbe alla fine trovare un sito proxy che funzioni-appaiono e scompaiono tutto il tempo-e mentre molti servizi proxy sono legittimi, tuo figlio potrebbe capitare su uno che non lo è. Alcuni clic “innocenti” qua e là potrebbero portare a una pulizia crapware massicciamente irritante, o peggio, un problema di malware in piena regola.

Modifica o forzatura bruta delle password

Un metodo estremamente comune per bypassare il controllo genitori è semplicemente cambiando la password. So che i miei genitori usano una password specifica su alcuni account, e hanno fatto da quando ero giovane. Ha reso facile modificare le impostazioni a mia scelta senza avvisare nessuno della mia presenza. Se i bambini conoscono la tua password, questa potrebbe essere una possibilità distinta.

Se tuo figlio è un po ‘più grande e un po’ più esperto di web, potrebbe aver esplorato come reimpostare la password utilizzando la propria ingegneria sociale interna. Certo, uno sconosciuto non conosce il nome del tuo primo animale domestico, il nome da nubile di tua madre e il tuo pasto preferito. Ma il ragazzo e ‘ sicuro. E anche se non lo fanno, noterete che stanno chiedendo come parte di uno schema di ingegneria sociale semi-elaborato per cambiare le password, o prenderlo come una mente curiosa?

Infine, e questo è davvero improbabile, il bambino può forzare la password. Non riesco a immaginare perché questo sarebbe accaduto nella vita quotidiana, o dove avrebbero trovato l’accesso a questo livello di strumento di sicurezza. Vorrei anche azzardare che se tuo figlio conosce e può fare uso dei potenti strumenti utilizzati per il cracking delle password, potresti avere altri problemi di info-sec che si svolgono sotto il tuo tetto.

Diversi Wi-Fi

Quanto bene conosci i tuoi vicini? Devi conoscere i loro nomi. Forse i loro compleanni, nomi di animali domestici, e un numero di contatto per le emergenze. Come circa la loro password Wi-Fi?

Va bene, quindi questo sta diventando sempre più normale, specialmente se sei davvero amichevole con i tuoi vicini. Ma le famiglie che vivono all’interno di una ragionevole vicinanza tra loro sono suscettibili di sperimentare una certa sovrapposizione di trasmissione Wi-Fi. Ciò significa che il loro SSID è visibile da casa tua. Se la loro sicurezza di rete non è all’altezza, tuo figlio potrebbe facilmente accedere alla loro rete non protetta per accedere a qualsiasi contenuto desideri.

Potrebbe anche non essere un caso di scarsa sicurezza Internet. Se i tuoi figli si scatenano in una coorte con i bambini del quartiere, potrebbe essere facile come chiedere a uno dei bambini più grandi quale sia la loro password Wi-Fi. Se è stato modificato da un codice alfanumerico a qualcosa di “facile da ricordare”, sarà ancora più facile passare in avanti.

VPN

Non sono solo gli adulti che sfuggono alle restrizioni regionali di Netflix utilizzando una rete privata virtuale. Proprio come con i siti proxy, troverai numerose soluzioni VPN discrete e gratuite preparate per crittografare le voci di ricerca dei tuoi figli e il percorso tra il loro PC e i server aziendali.

Le soluzioni gratuite di solito sono dotate di avvertimenti come restrizioni di velocità, registrazione dei dati o un limite di download, limitando in qualche modo la portata delle attività realizzabili. Detto questo, è possibile che possano passare da diverse VPN installate sul proprio sistema per mitigare i limiti di download e le restrizioni di velocità. Oltre a questo, è davvero abbastanza difficile individuare qualcuno che utilizza una VPN con uno sguardo superficiale sopra la spalla.

Se stanno utilizzando una VPN, rilevare il loro aggiramento dei filtri parentali sarà estremamente difficile. Il router non mostrerà un nuovo indirizzo IP alieno. Il tuo provider di banda larga non avrà accesso ai contenuti forniti. Alcune VPN registrano i dati dell’utente, per scopi di applicazione della legge e di marketing, ma è comunque improbabile che condividano con te i dettagli delle ricerche VPN dei tuoi figli.

Browser portatili

Ho sempre installato un browser diverso sui miei computer di casa. A parte il fatto che Internet Explorer era in gran parte inutile, altri browser erano più veloci, più sicuri, ed è venuto con molte più funzioni. Significava anche che avevo il controllo esclusivo su ciò che era visto nella cronologia del browser e potevo eliminarlo come e quando avevo bisogno.

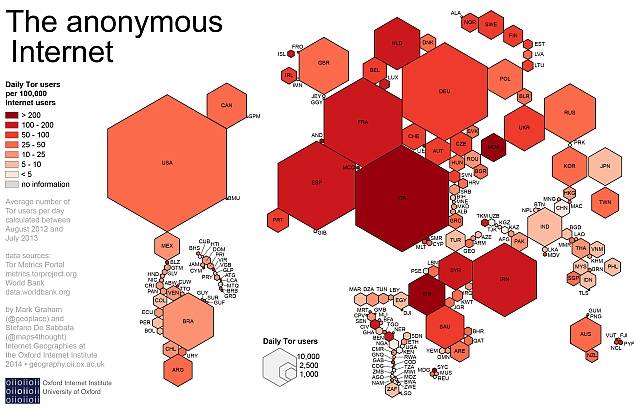

La maggior parte delle persone conosce il browser inmodalità private o in incognito, compresi i bambini (età dipendente, ovviamente). Gli strumenti di filtraggio di ricerca sicuri catturano ancora gli URL nella lista nera, anche quando si utilizza la modalità privata. Gli adolescenti particolarmente esperti potrebbero aver rispolverato i loro compiti di sicurezza personale ed essere consapevoli del browser TOR, che può essere facilmente installato e distribuito da una chiavetta USB.

Il TOR Browser reindirizza il traffico web attraverso diverse sedi internazionali, composto da più di 7.000 singoli relè. Questo routing a più livelli rende quasi impossibile accertare quali contenuti un utente sta visualizzando durante l’utilizzo del browser. La sua attenzione integrata sulla privacy e l’anonimato sono una prospettiva eccellente per bypassare i filtri.

Visualizzazione “accidentale” delle immagini

Un metodo di “bypass” leggermente banale, ma sono sicuro che molti bambini si sono imbattuti in questo. Le schede di navigazione in modalità incognito e InPrivate aderiscono ancora ai filtri di ricerca più sicuri, bloccando doverosamente i contenuti e trasmettendo i dettagli ai genitori interessati. Tuttavia, un utente può inserire la propria ricerca, molto probabilmente in Google, quindi selezionare la scheda Immagine, bypassando efficacemente il filtro di ricerca sicuro.

La maggior parte dei principali fornitori di motori di ricerca ospita e memorizza contenuti nella cache sui propri server, il che significa che quando viene inserita la ricerca, non esiste un URL specifico da filtrare e verranno visualizzate numerose immagini correlate.

Google Translate Proxy

Questo è un altro metodo di bypass di cui mi aspetterei che alcuni bambini siano a conoscenza. Se un URL è bloccato, possono utilizzare Google Translate come proxy improvvisato. È facile come impostare una lingua che non parli nel campo di immissione del testo, inserire l’URL a cui si desidera accedere e attendere che Google lo traduca automaticamente.

L’URL “tradotto” diventerà un link. Il sito si aprirà per intero, anche se all’interno di Google Translate. Questo può essere leggermente lento, ma è improbabile che sia abbastanza lento da scoraggiare una mente determinata.

Cosa puoi fare?

È difficile mitigare contro una mente curiosa con accesso a tutte le informazioni che il mondo ha, con un clic di un pulsante. In poche parole, se sono determinati, avranno accesso ad esso. E se non è su Internet a casa, sarà su un amico, o su una rete non protetta da qualche altra parte. I bambini più piccoli probabilmente si sbriciolano di fronte al filtraggio attivo; gli adolescenti sono molto più simili a prendere le armi e impegnarsi in battaglia.

Ed è una battaglia che potresti perdere.

In questo, l’istruzione è uno strumento enorme. L’uso rispettabile e accettabile di Internet dovrebbe costituire una parte fondamentale dello sviluppo tecnologico dei tuoi figli. Oltre una certa età, ci sono probabilmente altre cose che dovresti discutere anche con loro, specialmente data la glorificazione dell’hacking nell’intrattenimento, dando origine alla popolarità dell’hacking tra bambini e adolescenti. Il proibizionismo non ha mai risolto un problema, ma ha certamente creato molto di più, e la mente curiosa rimarrà tale without solo senza l’educazione per affiancarlo.

Deve essere considerato anche l’utilizzo del dispositivo. I bambini hanno davvero bisogno di un iPhone 6 tutto cantato e tutto danzante “per rimanere in contatto con te”, o un bruciatore da $10 farebbe il lavoro bene? Allo stesso modo, si potrebbe far rispettare un “uso di Internet in aree familiari solo” regola, o bar tablet, computer portatili, e smartphone dalla camera da letto di notte. Se i tuoi figli usano un iPhone, tuttavia, scopri come puoi usare la condivisione in famiglia per monitorare le loro attività.

Non deve essere un’esperienza terribile, ma assumendo un atteggiamento attivo, coinvolgente e realistico nei confronti dell’uso di Internet dei tuoi figli, saranno molto più propensi a capire e rispettare i tuoi desideri. E se hai bisogno di un po ‘ più di aiuto, dai un’occhiata a come puoi proteggere il telefono Android di tuo figlio con Google Family Link o le app di controllo parentale Chromebook.

Immagine di Credito: bambino mostra tablet da pathdoc via , Quotidianamente gli Utenti di Tor, via Wikimedia Foundation

Gavin è la Junior Editor per Windows e Tecnologia Spiegato, un assiduo collaboratore di Veramente Utile Podcast, e l’Editor per MakeUseOf della crypto-concentrato luogo della sorella, Blocchi Decodificato. Ha un BA (Hons) Scrittura contemporanea con pratiche di arte digitale saccheggiato dalle colline del Devon, così come oltre un decennio di esperienza di scrittura professionale. Egli gode di abbondanti quantità di tè, giochi da tavolo, e il calcio.

Più da Gavin Phillips