podczas moich formacyjnych lat szkolnych, kiedy naprawdę powinienem był się uczyć, poświęcałem swój czas na znacznie lepsze wykorzystanie. Internet był wspaniałym miejscem pełnym zabawnych filmów, szkolnych tablic ogłoszeń i niekończących się stron wypełnionych niesamowitymi grami Flash. Jednak właściciele szkół i administrator sieci uznali, że to nie jest w porządku i uznali, że powinniśmy wykorzystać nasz czas na znacznie bardziej użyteczne zajęcia.

lubię się uczyć.

oczywiście znalezienie obejścia problemu nie zajęło dużo czasu. Dzieci są inteligentne, a Google jest łatwo dostępnym zasobem.

bezpieczeństwo jest teraz bardziej rygorystyczne i łatwiej rozważamy, do czego nasze dzieci będą miały dostęp w naszych domowych sieciach. Na większości urządzeń są zainstalowane gotowe funkcje kontroli rodzicielskiej, a także mnóstwo aplikacji innych firm, których możemy użyć do ich śledzenia i ochrony. Ale tylko dlatego, że zainstalowałeś siatkę bezpieczeństwa, nie oznacza to, że Twoje dzieci nie znajdą sposobu, aby się przez nią poruszać.

oto jak to zrobią!

witryny Proxy

duża z moich ograniczonych dni Internetowych, witryny proxy przekierowują ruch za pośrednictwem niewinnego adresu, bez przeszkód przez jakiekolwiek filtry. Oznacza to, że zamiast dziecka próbującego odwiedzić horrificfilthyNSFWcontent.com bezpośrednio, udają się do miejsca takiego jak hide.me i po prostu dotknij adresu zastrzeżonego w pasku wyszukiwania witryny.

witryna proxy dba o interesy, kierując żądanie do zewnętrznego serwera, który z kolei pobiera zawartość w imieniu użytkownika.

oprogramowanie filtrujące nie powinno być w stanie śledzić komunikacji między serwerem proxy a serwerem zewnętrznym, ale sama strona proxy zostanie wymieniona w filtrze. Wiele filtrów faktycznie blokuje Najpopularniejsze witryny proxy właśnie z tego powodu. Może to jednak mieć inne, niezamierzone skutki.

każde szczególnie oddane dziecko może w końcu znaleźć działającą witrynę proxy-pojawiają się i znikają cały czas-i chociaż wiele usług proxy jest legalnych, Twoje dziecko może zdarzyć się na takiej, która nie jest. Kilka „niewinnych” kliknięć tutaj i tam może prowadzić do ogromnie irytującego czyszczenia oprogramowania crapware lub, co gorsza, pełnego problemu z złośliwym oprogramowaniem.

zmiana lub brutalne wymuszanie haseł

niezwykle powszechną metodą omijania kontroli rodzicielskiej jest po prostu zmiana hasła. Wiem, że moi rodzice używają określonego hasła na niektórych kontach i robią to od kiedy byłem młody. Ułatwiło to zmianę ustawień do własnego wyboru, nie ostrzegając nikogo o Mojej Obecności. Jeśli dzieci znają Twoje hasło, może to być inna możliwość.

jeśli Twoje dziecko jest nieco starsze i nieco bardziej doświadczone w Internecie, mogło dowiedzieć się, jak zresetować hasło za pomocą własnej wewnętrznej inżynierii społecznej. Pewnie, nieznajomy nie zna imienia Twojego pierwszego zwierzaka, nazwiska panieńskiego twojej matki i Twojego ulubionego posiłku. Ale dzieciak na pewno. A nawet jeśli nie, zauważysz, że w ramach na wpół skomplikowanego programu socjotechnicznego proszą o zmianę haseł, czy traktują to jako dociekliwy umysł?

wreszcie, A jest to naprawdę mało prawdopodobne, Twoje dziecko może brutalnie wymusić hasło. Nie mogę sobie wyobrazić, dlaczego miałoby to się zdarzyć w codziennym życiu, lub gdzie mogliby znaleźć dostęp do tego poziomu narzędzi bezpieczeństwa. Zaryzykowałbym również, że jeśli Twoje dziecko wie i może korzystać z potężnych narzędzi używanych do łamania haseł, możesz mieć inne problemy z info-sec zachodzące pod twoim dachem.

różne Wi-Fi

jak dobrze znasz swoich sąsiadów? Musisz znać ich imiona. Może ich urodziny, imiona zwierząt i numer kontaktowy w nagłych wypadkach. A co z hasłem do Wi-Fi?

Ok, więc staje się to coraz bardziej normalne, zwłaszcza jeśli rzeczywiście przyjaźnisz się ze swoimi sąsiadami. Ale rodziny żyjące w rozsądnej odległości od siebie prawdopodobnie doświadczą nakładania się transmisji Wi-Fi. Oznacza to, że ich identyfikator SSID jest widoczny z twojego domu. Jeśli ich bezpieczeństwo sieci nie jest wystarczające, Twoje dziecko może łatwo zalogować się do niezabezpieczonej sieci, aby uzyskać dostęp do dowolnych treści.

to może nawet nie być przypadek lackadaisical Internet security, albo. Jeśli twoje dzieci szaleją w kohorcie z dziećmi z sąsiedztwa, może to być tak proste, jak pytanie jednego ze starszych dzieci, jakie jest ich hasło do Wi-Fi. Jeśli został on zmieniony z kodu alfanumerycznego na coś” łatwego do zapamiętania”, będzie jeszcze łatwiejszy do przekazania.

sieci VPN

to nie tylko dorośli uciekający przed regionalnymi ograniczeniami Netflixa za pomocą wirtualnej sieci prywatnej. Podobnie jak w przypadku witryn proxy, znajdziesz wiele dyskretnych, darmowych rozwiązań VPN przygotowanych do szyfrowania wpisów wyszukiwania Twoich dzieci i trasy między ich komputerem a serwerami firmowymi.

darmowe rozwiązania zwykle zawierają zastrzeżenia, takie jak ograniczenia prędkości, rejestrowanie danych lub limit pobierania, nieco ograniczający zakres osiągalnych działań. To powiedziawszy, jest możliwe, że mogą przełączać się między kilkoma sieciami VPN zainstalowanymi w ich systemie, aby złagodzić limity pobierania i ograniczenia prędkości. Poza tym, naprawdę trudno jest dostrzec kogoś, kto korzysta z VPN z pobieżnym spojrzeniem przez ramię.

jeśli używają VPN, wykrycie ich ominięcia filtrów rodzicielskich będzie niezwykle trudne. Twój router nie pokaże nowego, obcego adresu IP. Dostawca usług szerokopasmowych nie będzie miał dostępu do dostarczanych treści. Niektóre sieci VPN rejestrują dane użytkownika w celach egzekwowania prawa i marketingowych, ale nadal jest mało prawdopodobne, aby udostępniły Ci szczegóły wyszukiwania VPN Twoich dzieci.

Przenośne przeglądarki

zawsze instalowałem inną przeglądarkę na moich komputerach domowych. Oprócz faktu, że Internet Explorer był w dużej mierze nieprzydatny, inne przeglądarki były szybsze, bezpieczniejsze i miały o wiele więcej funkcji. Oznaczało to również, że miałem wyłączną kontrolę nad tym, co było widoczne w historii przeglądarki, i mogłem je usunąć w razie potrzeby.

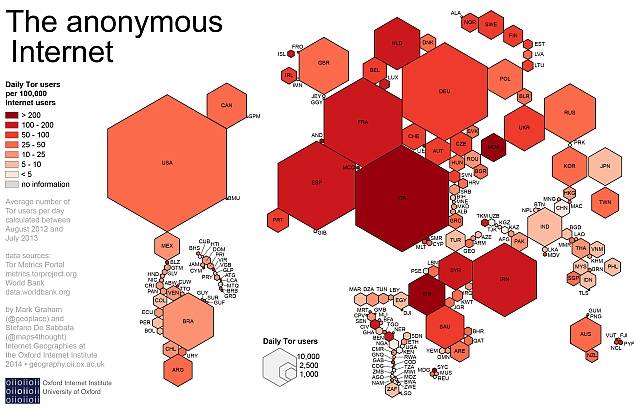

większość ludzi wie o trybach InPrivate lub Incognito przeglądarki, w tym dzieci (oczywiście w zależności od wieku). Narzędzia filtrowania bezpiecznego wyszukiwania nadal wychwytują adresy URL na czarnej liście, nawet w trybie prywatnym. Szczególnie doświadczeni nastolatkowie mogli odświeżyć swoją pracę domową dotyczącą bezpieczeństwa osobistego i być świadomi przeglądarki TOR, którą można łatwo zainstalować i wdrożyć z pamięci USB.

przeglądarka TOR przekierowuje ruch internetowy przez różne międzynarodowe lokalizacje, składające się z ponad 7000 pojedynczych przekaźników. Ten wielowarstwowy routing sprawia, że prawie niemożliwe jest ustalenie, jakie treści użytkownik przegląda podczas korzystania z przeglądarki. Jego wbudowany nacisk na prywatność i anonimowość jest doskonałą perspektywą na ominięcie filtrów.

„przypadkowe” oglądanie obrazu

nieco trywialna metoda „obejścia”, ale jestem pewien, że wiele dzieci natknęło się na to. Karty przeglądania w trybie Incognito i InPrivate nadal są zgodne z najbardziej bezpiecznymi filtrami wyszukiwania, starannie blokując zawartość i przekazując szczegóły zainteresowanym rodzicom. Jednak użytkownik może wprowadzić swoje wyszukiwanie, najprawdopodobniej w Google, a następnie wybrać kartę Obraz, skutecznie omijając filtr bezpiecznego wyszukiwania.

większość głównych dostawców wyszukiwarek hostuje i przechowuje zawartość na własnych serwerach, co oznacza, że po wprowadzeniu wyszukiwania nie ma określonego adresu URL do filtrowania, a liczne powiązane obrazy zostaną wyświetlone.

Google Translate Proxy

jest to kolejna metoda obejścia, której spodziewałbym się, że niektóre dzieci będą świadome. Jeśli adres URL jest zablokowany, mogą użyć Tłumacza Google jako prowizorycznego serwera proxy. Jest to tak proste, jak ustawienie języka, którego nie znasz w polu wprowadzania tekstu, wprowadzenie adresu URL, do którego chcesz uzyskać dostęp, i oczekiwanie na automatyczne tłumaczenie przez Google.

„przetłumaczony” URL stanie się linkiem. Strona otworzy się w całości, choć w Google Translate. Może to być nieco powolne, ale jest mało prawdopodobne, aby było wystarczająco powolne, aby zniechęcić zdeterminowany umysł.

Co Możesz Zrobić?

trudno o dociekliwy umysł, który ma dostęp do wszystkich informacji świata, za jednym kliknięciem. Mówiąc najprościej, jeśli są zdeterminowani, dostaną do niego dostęp. A jeśli nie ma go w Twoim domowym Internecie, będzie w sieci znajomego lub w niezabezpieczonej sieci gdzieś indziej. Młodsze dzieci prawdopodobnie rozpadną się w obliczu aktywnego filtrowania; nastolatki są o wiele bardziej lubią brać broń i angażować się w walkę.

i to jest bitwa, którą możesz przegrać.

w tym edukacji jest ogromne narzędzie. Szanowane i akceptowalne korzystanie z Internetu powinno stanowić zasadniczą część rozwoju technologicznego Twoich dzieci. Po pewnym wieku są prawdopodobnie inne rzeczy, które naprawdę powinieneś z nimi dyskutować, zwłaszcza biorąc pod uwagę gloryfikację hakowania w rozrywce, co prowadzi do popularności hakowania wśród dzieci i nastolatków. Prohibicja nigdy nie rozwiązała problemu, ale z pewnością stworzyła wiele więcej, a ciekawy umysł pozostanie taki-tylko bez edukacji, aby iść obok niego.

należy również wziąć pod uwagę użycie urządzenia. Czy dzieci naprawdę potrzebują all-singing, all-dancing iPhone 6″, aby utrzymać kontakt z tobą”, czy może $ 10 palnik zrobić pracę dobrze? Podobnie można wymusić zasadę „korzystanie z Internetu tylko w obszarach rodzinnych” lub tablety barowe, laptopy i smartfony z sypialni w nocy. Jeśli jednak twoje dzieci używają iPhone ’ a, dowiedz się, jak korzystać z Chmury rodzinnej do monitorowania ich aktywności.

nie musi to być straszne doświadczenie, ale przyjmując aktywny, angażujący i realistyczny stosunek do korzystania z Internetu przez dzieci, będą one znacznie bardziej skłonne do zrozumienia i uszanowania Twoich życzeń. A jeśli potrzebujesz trochę więcej pomocy, spójrz na to, jak możesz chronić telefon z Androidem swojego dziecka za pomocą aplikacji do kontroli rodzicielskiej Google Family Link lub Chromebook.

Zdjęcie: dziecko pokazuje tablet przez pathdoc via, codziennie użytkownicy Tor przez Wikimedia Foundation

Gavin jest młodszym edytorem Dla Windows i Technology Explained, stałym współpracownikiem Really Useful Podcast i był redaktorem siostrzanej witryny MakeUseOf, Blocks Decoded. Ma BA (Hons) Contemporary Writing z cyfrowymi praktykami artystycznymi pochodzącymi ze wzgórz Devon,a także ponad dziesięcioletnie doświadczenie w pisaniu. Lubi dużo herbaty, gry planszowe i piłkę nożną.

Więcej Od Gavin Phillips