Durante mis años de educación formativa, cuando realmente debería haber estado estudiando, estaba dedicando mi tiempo a un uso mucho mejor. Internet era un lugar maravilloso lleno de videos divertidos, tablones de anuncios específicos de la escuela y un sinfín de sitios llenos de increíbles juegos Flash. Sin embargo, los jefes de la escuela y el administrador de la red decidieron que esto no estaba bien, y razonaron que deberíamos usar nuestro tiempo para actividades mucho más útiles.

Como estudiar.

Por supuesto, no tardó mucho en encontrar una solución. Los niños son inteligentes, y Google es un recurso de fácil acceso.

La seguridad es ahora más estricta, y consideramos más fácilmente a qué accederán nuestros hijos en nuestras redes domésticas. Hay controles parentales listos para usar instalados en la mayoría de los dispositivos, así como una gran cantidad de aplicaciones de terceros que podemos usar para rastrearlos y protegerlos. Pero solo porque haya instalado una red de seguridad, eso no significa que sus hijos no encuentren una manera de navegar a través de ella.

¡Así es como lo harán!

Sitios Proxy

El grande de mis días restringidos de Internet, los sitios proxy desvían el tráfico a través de una dirección inocente, sin obstrucciones por ningún filtro. Esto significa que en lugar de que su hijo intente visitarlo horrificfilthyNSFWcontent.com directamente, se dirigirán a un sitio como hide.me, y simplemente toque la dirección restringida en la barra de búsqueda del sitio.

El sitio proxy se encarga de los negocios, enrutando la solicitud a un servidor externo que a su vez recupera el contenido en nombre del usuario.

El software de filtrado no debería ser capaz de rastrear la comunicación entre el sitio proxy y el servidor externo, pero el propio sitio proxy aparecerá en un filtro. Muchos filtros bloquean los sitios proxy más populares exactamente por esta razón. Sin embargo, esto puede tener otros efectos no deseados.

Cualquier niño particularmente dedicado podría eventualmente encontrar un sitio proxy que funcione, aparecen y desaparecen todo el tiempo, y aunque muchos servicios proxy son legítimos, su hijo puede encontrarse con uno que no lo es. Unos pocos clics «inocentes» aquí y allá podrían llevar a una limpieza de crapware masivamente irritante, o peor, a un problema de malware en toda regla.

Cambiar o Forzar contraseñas

Un método extremadamente común de eludir los controles parentales es simplemente cambiar la contraseña. Sé que mis padres usan una contraseña específica en ciertas cuentas, y lo han hecho desde que era joven. Hizo que fuera fácil modificar la configuración a mi elección sin alertar a nadie de mi presencia. Si los niños conocen su contraseña, esta podría ser una posibilidad clara.

Si su hijo es un poco mayor y un poco más experto en internet, es posible que haya explorado cómo restablecer su contraseña utilizando su propia ingeniería social interna. Claro, un extraño no sabe el nombre de su primera mascota, el apellido de soltera de su madre y su comida favorita. Pero el chico sí. E incluso si no lo hacen, ¿notarás que están pidiendo como parte de un esquema de ingeniería social semi-elaborado cambiar tus contraseñas, o tomarlo como una mente inquisitiva?

Finalmente, y esto es muy poco probable, su hijo puede forzar su contraseña. No puedo imaginar por qué sucedería esto en la vida cotidiana, o dónde encontrarían acceso a este nivel de herramienta de seguridad. También me arriesgaría a que si su hijo conoce y puede hacer uso de las poderosas herramientas utilizadas para descifrar contraseñas, es posible que tenga otros problemas de información y seguridad bajo su techo.

Wi-Fi diferente

¿Qué tan bien conoces a tus vecinos? Debes saber sus nombres. Tal vez sus cumpleaños, nombres de mascotas y un número de contacto para emergencias. ¿Qué tal su contraseña de Wi-Fi?

Está bien, así que esto se está volviendo cada vez más normal, especialmente si eres amigable con tus vecinos. Pero es probable que las familias que viven dentro de una proximidad razonable entre sí experimenten cierta superposición de transmisión Wi-Fi. Esto significa que su SSID se puede ver desde su hogar. Si la seguridad de su red no está a la altura, su hijo podría iniciar sesión fácilmente en su red no segura para acceder al contenido que desee.

Puede que ni siquiera sea un caso de falta de seguridad en Internet. Si sus hijos se alborotan en una cohorte con los niños del vecindario, podría ser tan fácil como preguntarle a uno de los niños mayores cuál es su contraseña de Wi-Fi. Si ha sido alterado de un código alfanumérico a algo «fácil de recordar», será aún más fácil de transmitir.

VPNs

No son solo adultos que escapan de las restricciones regionales de Netflix utilizando una Red Privada Virtual. Al igual que con los sitios proxy, encontrará numerosas soluciones VPN discretas y gratuitas preparadas para cifrar las entradas de búsqueda de sus hijos y la ruta entre su PC y los servidores de la empresa.

Las soluciones gratuitas generalmente vienen con advertencias como restricciones de velocidad, registro de datos o un límite de descarga, lo que limita un poco el alcance de las actividades alcanzables. Dicho esto, es factible que puedan cambiar entre varias VPN instaladas en su sistema para mitigar los límites de descarga y las restricciones de velocidad. Además de esto, realmente es bastante difícil detectar a alguien que usa una VPN con una mirada superficial sobre el hombro.

Si están utilizando una VPN, detectar su omisión de los filtros parentales será extremadamente difícil. Su enrutador no mostrará una nueva dirección IP alienígena. Su proveedor de banda ancha no tendrá acceso al contenido entregado. Algunas VPN registran los datos del usuario, con fines de aplicación de la ley y marketing, pero es poco probable que compartan los detalles de las búsquedas de VPN de sus hijos con usted.

Navegadores portátiles

Siempre he instalado un navegador diferente en los ordenadores de mi casa. Aparte del hecho de que Internet Explorer era en gran medida inútil, otros navegadores eran más rápidos, más seguros y venían con muchas más características. También significaba que tenía el control exclusivo sobre lo que se veía en el historial del navegador, y podía eliminarlo cuando lo necesitara.

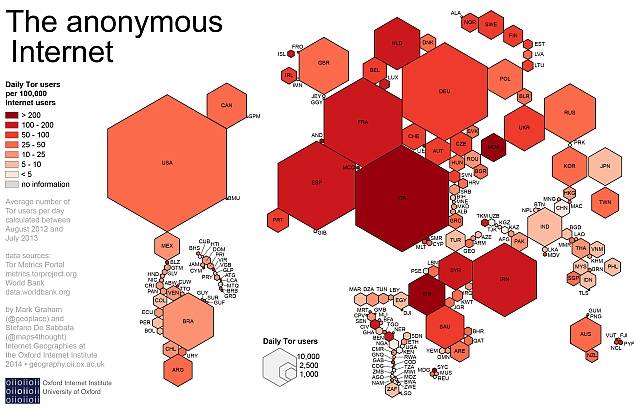

La mayoría de la gente conoce los modos InPrivate o Incógnito del navegador, incluidos los niños (dependientes de la edad, por supuesto). Las herramientas de filtrado de búsqueda segura siguen capturando las URL de la lista negra, incluso cuando se usa el modo privado. Los adolescentes particularmente inteligentes pueden haber cepillado sus tareas de seguridad personal y estar al tanto del navegador TOR, que se puede instalar e implementar fácilmente desde una memoria USB.

El navegador TOR redirige el tráfico web a través de diferentes ubicaciones internacionales, que consta de más de 7.000 relés individuales. Este enrutamiento de múltiples capas hace que sea casi imposible determinar qué contenido está viendo un usuario mientras usa el navegador. Su enfoque incorporado en la privacidad y el anonimato son una excelente perspectiva para eludir sus filtros.

Visualización de imágenes» accidental «

Un método de» derivación » ligeramente trivial, pero estoy seguro de que muchos niños se han topado con esto. Las pestañas de navegación en modo incógnito e InPrivado siguen adhiriéndose a los filtros de búsqueda más seguros, bloqueando diligentemente el contenido y transmitiendo los detalles a los padres preocupados. Sin embargo, un usuario puede ingresar su búsqueda, muy probablemente en Google, luego seleccionar la pestaña Imagen, evitando efectivamente el filtro de búsqueda segura.

La mayoría de los principales proveedores de motores de búsqueda alojan y almacenan contenido en caché en sus propios servidores, lo que significa que cuando se ingresa la búsqueda, no hay una URL específica para filtrar y se mostrarán numerosas imágenes relacionadas.

Proxy de traductor de Google

Este es otro método de derivación que espero que algunos niños conozcan. Si una URL está bloqueada, pueden usar Google Translate como proxy improvisado. Es tan fácil como configurar un idioma que no hablas en el campo de entrada de texto, ingresar la URL a la que deseas acceder y esperar a que Google la traduzca automáticamente.

La URL «traducida» se convertirá en un enlace. El sitio se abrirá en su totalidad, aunque dentro de Google Translate. Esto puede ser un poco lento, pero es poco probable que sea lo suficientemente lento para desalentar a una mente determinada.

¿Qué Puedes Hacer?

Es difícil mitigar contra una mente inquisitiva con acceso a toda la información que el mundo tiene, con solo hacer clic en un botón. En pocas palabras, si están decididos, tendrán acceso a ella. Y si no está en Internet de tu casa, estará en la de un amigo o en una red no segura en otro lugar. Los niños más pequeños probablemente se desmoronarán cuando se enfrenten a un filtrado activo; los adolescentes son mucho más como tomar las armas y participar en la batalla.

Y es una batalla que bien puedes perder.

En esto, la educación es una herramienta masiva. El uso respetable y aceptable de Internet debe ser una parte fundamental del desarrollo tecnológico de sus hijos. Más allá de cierta edad, es probable que también debas discutir otras cosas con ellos, especialmente dada la glorificación del hackeo en el entretenimiento, lo que da lugar a la popularidad del hackeo entre niños y adolescentes. La prohibición nunca ha resuelto un problema, pero ciertamente ha creado mucho más, y la mente curiosa permanecerá así just solo que sin la educación para acompañarlo. También se debe considerar el uso de dispositivos

. ¿Los niños realmente necesitan un iPhone 6 «que cante y baile para mantenerse en contacto con usted», o un quemador de $10 haría el trabajo bien? Del mismo modo, podría aplicar una regla de «uso de Internet solo en áreas familiares», o tabletas de bar, computadoras portátiles y teléfonos inteligentes desde el dormitorio por la noche. Sin embargo, si sus hijos usan un iPhone, averigüe cómo puede usar compartir en familia para monitorear sus actividades.

No tiene que ser una experiencia horrible, pero al adoptar una actitud activa, atractiva y realista hacia el uso de Internet de sus hijos, será mucho más probable que entiendan y respeten sus deseos. Y si necesita un poco más de ayuda, eche un vistazo a cómo puede proteger el teléfono Android de su hijo con las aplicaciones de control parental Google Family Link o Chromebook.

Crédito de la imagen: niño muestra tableta por pathdoc vía, Usuarios diarios de Tor vía Wikimedia Foundation

Gavin es el Editor Junior para Windows y Technology Explained, un colaborador habitual del Podcast Realmente Útil, y fue el Editor del sitio hermano centrado en cripto de MakeUseOf, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea con Honores con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Disfruta de grandes cantidades de té, juegos de mesa y fútbol.

Más de Gavin Phillips