Was ist das Common Vulnerabilities and Exposures (CVE) Glossar

CVE steht für Common Vulnerabilities and Exposures. CVE ist ein Glossar, das Schwachstellen klassifiziert. Das Glossar analysiert Schwachstellen und verwendet dann das Common Vulnerability Scoring System (CVSS), um den Bedrohungsgrad einer Schwachstelle zu bewerten. Ein CVE-Score wird häufig verwendet, um die Sicherheit von Schwachstellen zu priorisieren.

Das CVE-Glossar ist ein Projekt zur Verfolgung und Katalogisierung von Schwachstellen in Verbrauchersoftware und -hardware. Es wird von der MITRE Corporation mit Mitteln der US-Heimatschutzbehörde unterhalten. Schwachstellen werden mithilfe des Security Content Automation Protocol (SCAP) erfasst und katalogisiert. SCAP wertet Schwachstelleninformationen aus und weist jeder Schwachstelle eine eindeutige Kennung zu.

Nach Auswertung und Identifizierung werden Schwachstellen im öffentlich zugänglichen MITRE-Glossar aufgeführt. Nach der Auflistung werden Schwachstellen vom National Institute of Standards and Technology (NIST) analysiert. Alle Schwachstellen- und Analyseinformationen werden dann in der National Vulnerability Database (NVD) des NIST aufgeführt.

Das CVE-Glossar wurde als Basis für Kommunikation und Dialog für die Sicherheits- und Technologiebranche erstellt. CVE-Identifikatoren dienen der Standardisierung von Schwachstelleninformationen und der Vereinheitlichung der Kommunikation zwischen Sicherheitsexperten. Sicherheitsankündigungen, Schwachstellendatenbanken und Bug-Tracker verwenden alle diesen Standard.

Welche Sicherheitsanfälligkeiten qualifizieren sich für eine CVE

Um als CVE-Sicherheitsanfälligkeit eingestuft zu werden, müssen Sicherheitsanfälligkeiten bestimmte Kriterien erfüllen. Diese Kriterien umfassen:

Unabhängig von anderen ProblemenSie müssen in der Lage sein, die Sicherheitsanfälligkeit unabhängig von anderen Problemen zu beheben. |

||

Vom Hersteller anerkanntDie Sicherheitsanfälligkeit ist dem Hersteller bekannt und verursacht ein Sicherheitsrisiko. |

Ist ein nachgewiesenes RisikoDie Sicherheitsanfälligkeit wird mit dem Nachweis von Sicherheitsauswirkungen eingereicht, die gegen die Sicherheitsrichtlinien des Anbieters verstoßen. |

|

Auswirkungen auf eine CodebasisJede Produktanfälligkeit erhält eine separate CVE. Wenn Schwachstellen auf gemeinsam genutzte Protokolle, Standards oder Bibliotheken zurückzuführen sind, wird jedem betroffenen Anbieter ein eigener CVE zugewiesen. Die Ausnahme ist, wenn es keine Möglichkeit gibt, die freigegebene Komponente zu verwenden, ohne die Sicherheitsanfälligkeit einzubeziehen. |

||

Was ist das Common Vulnerability Scoring System (CVSS)

Das CVSS ist eine von mehreren Methoden zur Messung der Auswirkungen von Schwachstellen, die allgemein als CVE-Score bezeichnet wird. Das CVSS ist ein offener Satz von Standards, die verwendet werden, um eine Schwachstelle zu bewerten und einen Schweregrad entlang einer Skala von 0-10 zuzuweisen. Die aktuelle Version von CVSS ist v3.1, die die Skala wie folgt aufgliedert:

| Schweregrad | Basis-Score |

| Keine | 0 |

| Niedrig | 0.1-3.9 |

| Mittel | 4.0-6.9 |

| Hoch | 7.0-8.9 |

| Kritisch | 9.0-10.0 |

Der CVSS-Standard wird von vielen namhaften Organisationen verwendet, darunter NVD, IBM und Oracle. Wenn Sie sehen möchten, wie CVSS berechnet wird, oder die von Organisationen zugewiesenen Punktzahlen konvertieren möchten, die CVSS nicht verwenden, können Sie den NVD-Rechner verwenden.

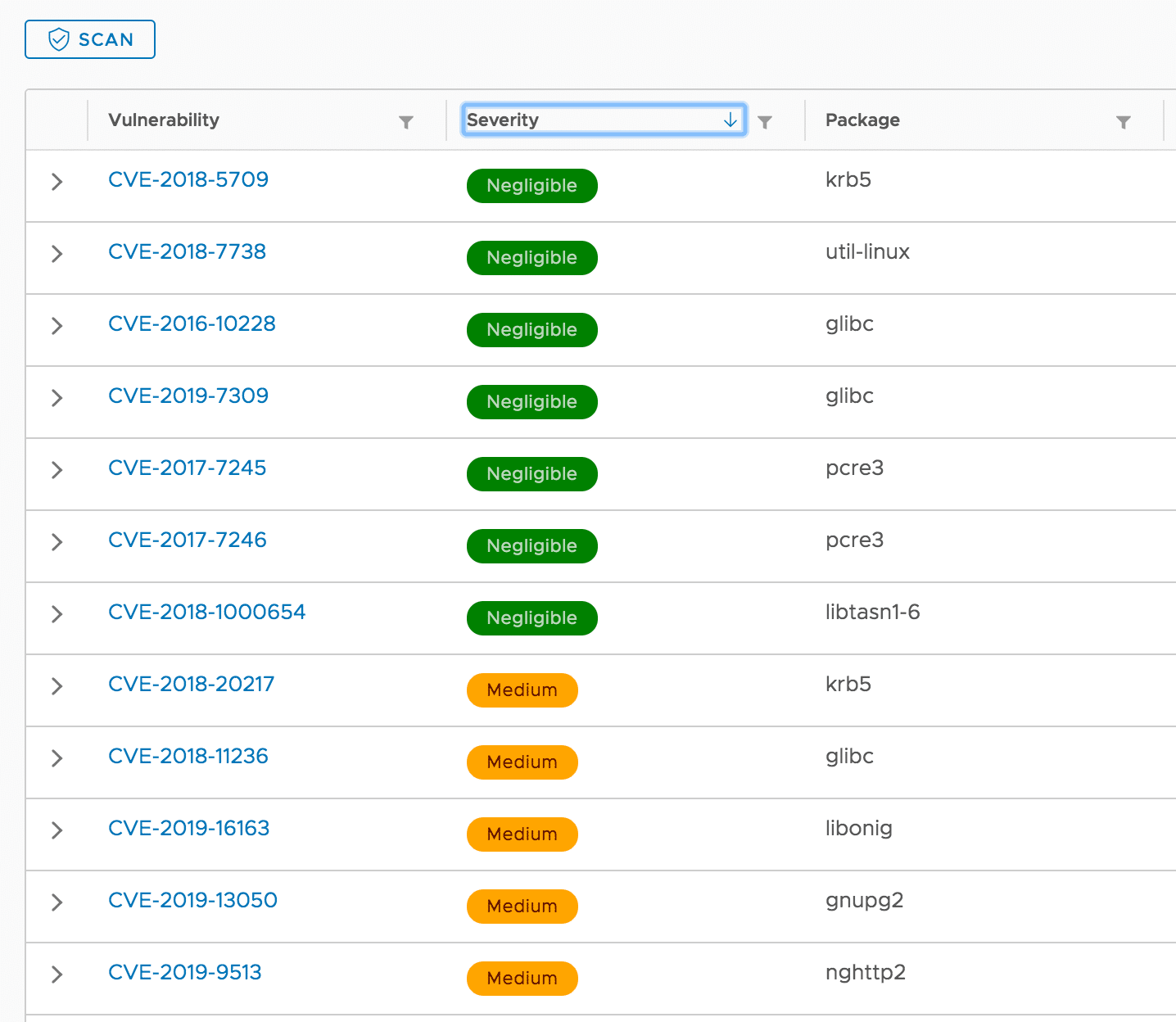

Schweregrad der häufigsten CVE-Sicherheitsanfälligkeiten

CVE-Kennungen

Wenn Sicherheitsanfälligkeiten überprüft werden, weist eine CVE Numbering Authority (CNA) eine Nummer zu. Ein CVE-Bezeichner folgt dem Format — CVE-{year}-{ID}. Derzeit gibt es 114 Organisationen in 22 Ländern, die als CNAs zertifiziert sind. Zu diesen Organisationen gehören Forschungsorganisationen sowie Sicherheits- und IT-Anbieter. CNAs erhalten ihre Berechtigung durch MITRE, die auch CVE-Nummern direkt zuweisen kann.

Informationen zu Sicherheitslücken werden CNAs über Forscher, Anbieter oder Benutzer zur Verfügung gestellt. Viele Schwachstellen werden auch im Rahmen von Bug-Bounty-Programmen entdeckt. Diese Programme werden von Anbietern eingerichtet und bieten eine Belohnung für Benutzer, die Schwachstellen direkt an den Anbieter melden, anstatt die Informationen öffentlich zu machen. Anbieter können die Sicherheitsanfälligkeit dann zusammen mit Patch-Informationen an einen CNA melden, falls verfügbar.

Sobald eine Sicherheitsanfälligkeit gemeldet wurde, weist der CNA ihr eine Nummer aus dem Block eindeutiger CVE-IDs zu, die sie enthält. Der CNA meldet dann die Sicherheitsanfälligkeit mit der zugewiesenen Nummer an MITRE. Häufig haben gemeldete Schwachstellen eine Wartezeit, bevor sie von MITRE veröffentlicht werden. Dies ermöglicht es Anbietern, Patches zu entwickeln, und verringert die Wahrscheinlichkeit, dass Fehler ausgenutzt werden, sobald sie bekannt sind.

Wenn eine CVE-Sicherheitsanfälligkeit veröffentlicht wird, wird sie mit ihrer ID, einer kurzen Beschreibung des Problems und allen Referenzen mit zusätzlichen Informationen oder Berichten aufgelistet. Wenn neue Referenzen oder Erkenntnisse entstehen, werden diese Informationen dem Eintrag hinzugefügt.

Offene CVE-Datenbanken

Es gibt viele Datenbanken, die CVE-Informationen enthalten und als Ressourcen oder Feeds für die Benachrichtigung über Sicherheitslücken dienen. Nachfolgend finden Sie drei der am häufigsten verwendeten Datenbanken.

National Vulnerability Database (NVD)

NVD wurde 2005 gegründet und dient vielen Organisationen als primäre CVE-Datenbank. Es enthält detaillierte Informationen zu Sicherheitslücken, einschließlich betroffener Systeme und potenzieller Korrekturen. Es bewertet auch Schwachstellen mit CVSS-Standards.

Wie bereits erwähnt, werden CVE-Informationen von MITRE an NVD bereitgestellt, das dann die gemeldete CVE-Sicherheitsanfälligkeit analysiert. Obwohl diese Organisationen zusammenarbeiten und beide vom US-Heimatschutzministerium (DHS) gesponsert werden, handelt es sich um separate Einheiten.

Vulnerability Database (VULDB)

VULDB ist eine Community-basierte Schwachstellendatenbank. Es bietet Informationen zu Schwachstellenmanagement, Incident Response und Threat Intelligence. VULDB ist auf die Analyse von Vulnerabilitätstrends spezialisiert. Diese Analysen werden bereitgestellt, um Sicherheitsteams bei der Vorhersage und Vorbereitung auf zukünftige Bedrohungen zu unterstützen.

CVE-Details

CVE-Details ist eine Datenbank, die NVD-Daten mit Informationen aus anderen Quellen wie der Exploit-Datenbank kombiniert. Sie können Schwachstellen nach Anbieter, Produkt, Typ und Datum durchsuchen. Es enthält CVE-Schwachstellen sowie Schwachstellen, die nach Bugtraq ID und Microsoft Reference aufgelistet sind.

RSS-Ressourcen

Wenn Sie RSS für schnelle und einfache Updates zu CVE-Schwachstellen verwenden möchten, können Sie die folgende Liste ausprobieren:

- Nationale Schwachstellendatenbank – Neue Vulns

- Exploit-DB.com RSS Zufuhr

- Seclist.org – Offenbarte Schwachstellen

Weitere Ressourcen finden Sie in diesem Beitrag auf Reddit.

Imperva Application Security

Das Imperva Security-Team verwendet eine Reihe von CVE-Datenbanken, um neue Schwachstellen zu verfolgen und unsere Sicherheitstools zu aktualisieren, um Kunden vor ihnen zu schützen.

Unsere Web Application Firewall (WAF) blockiert alle Versuche, bekannte CVEs auszunutzen, auch wenn die zugrunde liegende Sicherheitsanfälligkeit nicht behoben wurde, und verwendet generische Regeln und Verhaltensanalysen, um Exploit-Angriffe von neuen und unbekannten Bedrohungsvektoren zu identifizieren.

Wenn ein neuer CVE auftaucht, wird unsere Lösung schnell mit ihrer Signatur aktualisiert, sodass Zero-Day-Angriffe am Netzwerkrand blockiert werden können, noch bevor ein Hersteller-Patch herausgegeben oder auf das anfällige System angewendet wurde.

Imperva führt auch den Cyber Threat Index, um die Sichtbarkeit und das Bewusstsein für Schwachstellen, ihre Art und ihren Schweregrad sowie ihre Ausnutzbarkeit zu fördern.