Qual é o Glossário comum de Vulnerabilidades e exposições (CVE)

CVE representa Vulnerabilidades e Exposições Comuns. CVE é um glossário que classifica vulnerabilidades. O glossário analisa vulnerabilidades e, em seguida, usa o sistema comum de pontuação de vulnerabilidade (CVSS) para avaliar o nível de ameaça de uma vulnerabilidade. Uma pontuação CVE é frequentemente usada para priorizar a segurança das vulnerabilidades.

o glossário CVE é um projeto dedicado a rastrear e catalogar vulnerabilidades em software e hardware de consumo. É mantido pela MITRE Corporation com financiamento da Divisão de Segurança Interna dos EUA. Vulnerabilidades são coletadas e catalogadas usando o protocolo de automação de conteúdo de segurança (SCAP). O SCAP avalia a informação de vulnerabilidade e atribui a cada vulnerabilidade um identificador único.

uma vez avaliadas e identificadas, as vulnerabilidades são listadas no glossário MITRE disponível ao público. Após a listagem, vulnerabilidades são analisadas pelo Instituto Nacional de normas e Tecnologia (NIST). Toda a informação de vulnerabilidade e análise é então listada na Base de Dados Nacional de vulnerabilidades (NVD) da NIST.

o glossário CVE foi criado como uma base de comunicação e fonte de diálogo para as indústrias de segurança e Tecnologia. Os identificadores CVE servem para padronizar informações de vulnerabilidade e unificar a comunicação entre os profissionais de segurança. Alertas de segurança, bases de dados de vulnerabilidade e rastreadores de bugs empregam este padrão.

quais vulnerabilidades se qualificam para uma CVE

para serem categorizadas como uma vulnerabilidade CVE, vulnerabilidades devem cumprir um certo conjunto de critérios. Estes critérios incluem::

independente de outras questõesvocê deve ser capaz de corrigir a vulnerabilidade independentemente de outras questões. |

||

reconhecida pelo vendedora vulnerabilidade é conhecida pelo vendedor e é reconhecida como causadora de um risco de segurança. |

é um risco comprovadoa vulnerabilidade é apresentada com evidência de impacto de segurança que viola as Políticas de segurança do Fornecedor. |

|

afetando uma base de códigocada vulnerabilidade do produto recebe uma CVE separada. Se vulnerabilidades derivam de protocolos compartilhados, padrões ou bibliotecas um CVE separado é atribuído para cada fornecedor afetado. A exceção é se não houver nenhuma maneira de usar o componente compartilhado sem incluir a vulnerabilidade. |

||

o Que é o Common Vulnerability Scoring System (CVSS)

O CVSS é uma das várias maneiras de se medir o impacto de vulnerabilidades, o que é comumente conhecido como o CVE pontuação. O CVSS é um conjunto aberto de padrões usados para avaliar uma vulnerabilidade e atribuir uma gravidade ao longo de uma escala de 0-10. A versão atual do CVSS é v3.1, que divide a escala é a seguinte:

| Gravidade | Pontuação Base |

| Nenhum | 0 |

| Baixa | 0.1-3.9 |

| Médio | 4.0-6.9 |

| Alta | 7.0-8.9 |

| Crítica | 9.0-10.0 |

O CVSS padrão é utilizado por muitas organizações de renome, incluindo o NVD, IBM e Oracle. Se você quiser ver como o CVSS é calculado, ou converter as pontuações atribuídas por organizações que não usam o CVSS, você pode usar a calculadora NVD.

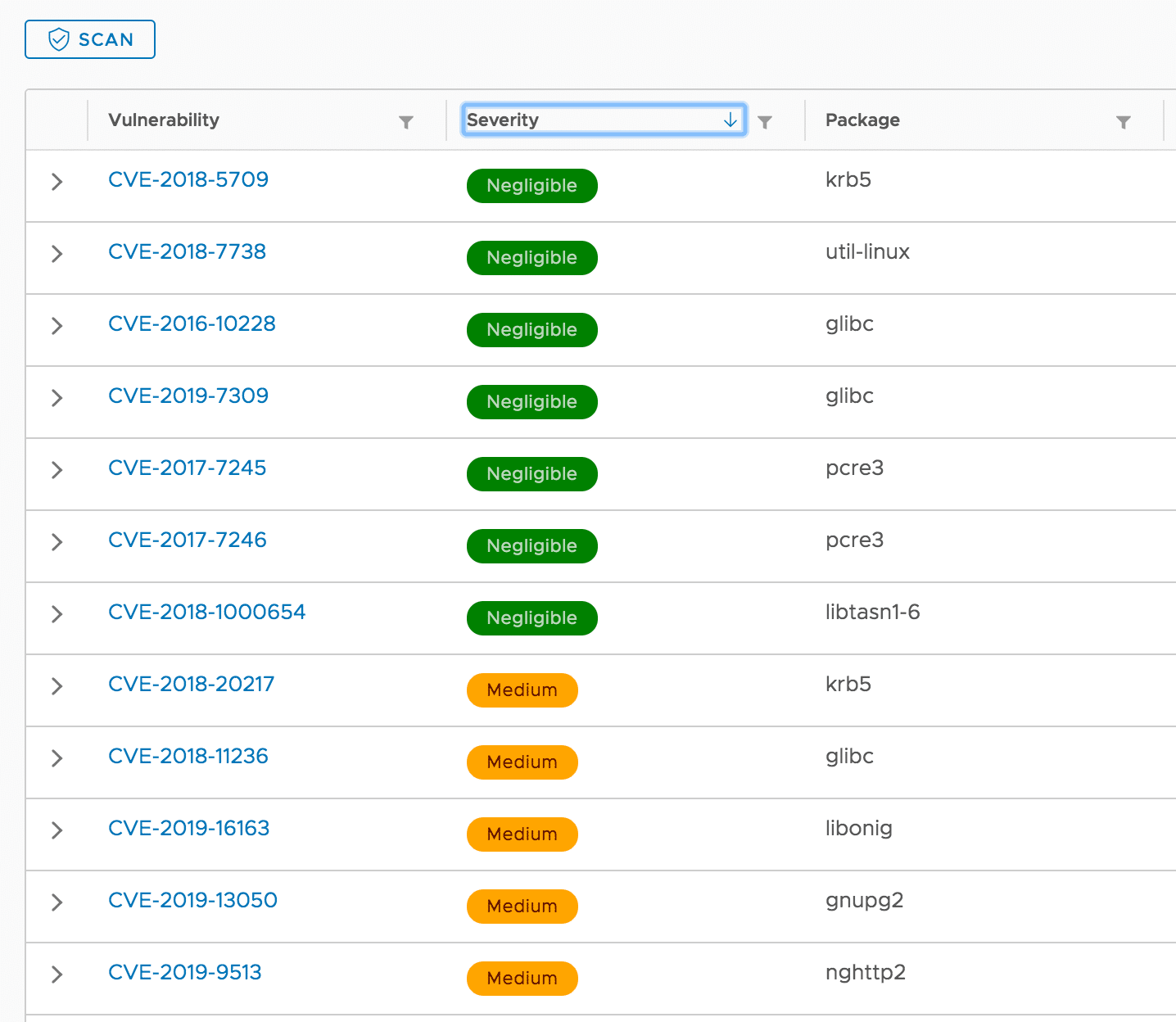

severidade das vulnerabilidades superiores da CVE

Identificadores da CVE

quando as vulnerabilidades são verificadas, uma Autoridade de numeração da CVE (CNA) atribui um número. Um identificador CVE segue o formato — CVE-{year}-{ID}. Existem atualmente 114 organizações, em 22 países, que são certificadas como CNAs. Essas organizações incluem organizações de pesquisa, e vendedores de segurança e TI. A autoridade do CNAs é concedida pela MITRE, que também pode atribuir números CVE diretamente.

a informação de vulnerabilidade é fornecida ao CNAs através de pesquisadores, vendedores ou usuários. Muitas vulnerabilidades também são descobertas como parte de programas de bug bounty. Estes programas são criados por fornecedores e oferecem uma recompensa aos usuários que relatam vulnerabilidades diretamente ao fornecedor, ao contrário de tornar a informação pública. Os vendedores podem então relatar a vulnerabilidade a um CNA junto com informações de patch, se disponíveis.

uma vez que uma vulnerabilidade é relatada, a CNA atribui-lhe um número do bloco de identificadores CVE únicos que detém. O CNA então relata a vulnerabilidade com o número atribuído à MITRE. Frequentemente, as vulnerabilidades relatadas têm um período de espera antes de serem tornadas públicas por MITRE. Isso permite que os vendedores desenvolvam patches e reduz a chance de que as falhas são exploradas uma vez conhecidas.

quando uma vulnerabilidade CVE é tornada pública, ela é listada com sua IDENTIFICAÇÃO, uma breve descrição da questão, e quaisquer referências contendo informações ou relatórios adicionais. À medida que surgem novas referências ou conclusões, esta informação é adicionada à entrada.

Open CVE Databases

existem muitas bases de dados que incluem informação CVE e servem como recursos ou feeds para notificação de vulnerabilidade. Abaixo estão três das bases de dados mais usadas.

National Vulnerability Database (NVD)

NVD foi formada em 2005 e serve como base de dados CVE primária para muitas organizações. Fornece informações detalhadas sobre vulnerabilidades, incluindo sistemas afetados e correções potenciais. Também regista vulnerabilidades utilizando os padrões CVSS.

Como anteriormente indicado, a informação da DVCE da MITRE é fornecida à NVD, que então analisa a vulnerabilidade da DVCE relatada. Embora estas organizações trabalhem em conjunto e sejam ambas patrocinadas pelo departamento de Segurança Interna dos EUA (DHS), são entidades separadas.

Vulnerability Database (VULDB)

VULDB é uma base de dados de vulnerabilidade baseada na comunidade. Fornece informações sobre gestão de vulnerabilidades, resposta a incidentes e inteligência de ameaças. A VULDB é especializada na análise de tendências de vulnerabilidade. Essas análises são fornecidas em um esforço para ajudar as equipes de segurança a prever e se preparar para futuras ameaças.

CVE Details

CVE Details is a database that combines NVD data with information from other sources, such as the Exploit Database. Ele permite que você navegue vulnerabilidades por fornecedor, produto, tipo e data. Ele inclui vulnerabilidades CVE, bem como vulnerabilidades listadas por Bugtraq ID, e Microsoft Reference.

recursos RSS

se você gosta de usar RSS para atualizações rápidas e fáceis sobre vulnerabilidades CVE você pode tentar a seguinte lista:

- Nacional Vulnerabilidade de Banco de dados – Novo Vulns

- Exploit-DB.com Feed RSS

- Seclist.org – Vulnerabilidades Divulgadas

Para mais recursos, consulte este post no Reddit.

Imperva Application Security

The Imperva security team uses a number of CVE databases to track new vulnerabilities, and update our security to protect clients against them.

nossa Firewall de aplicação Web (WAF) bloqueia todas as tentativas de explorar CVs conhecidos, mesmo que a vulnerabilidade subjacente não tenha sido fixa, e também usa regras genéricas e análise de comportamento para identificar ataques de vetores de ameaça novos e desconhecidos.

quando um novo CVE emerge, nossa solução é rapidamente atualizada com sua assinatura, tornando possível bloquear ataques de zero dias na borda da rede, mesmo antes de um patch do Fornecedor ser emitido ou aplicado ao sistema vulnerável.

a Imperva também mantém o Índice de ameaças cibernéticas para promover a visibilidade e a consciência das vulnerabilidades, seus tipos e nível de severidade e explorabilidade, ajudando as organizações em todos os lugares a se preparar e proteger contra vulnerabilidades da CVE.