Vad är Common Vulnerabilities and Exposures (CVE) ordlista

CVE står för Common Vulnerabilities and Exposures. CVE är en ordlista som klassificerar sårbarheter. Ordlistan analyserar sårbarheter och använder sedan Common Vulnerability Scoring System (CVSS) för att utvärdera hotnivån för en sårbarhet. En CVE-poäng används ofta för att prioritera säkerheten för sårbarheter.

CVE-ordlistan är ett projekt dedikerat till spårning och katalogisering av sårbarheter i konsumentprogramvara och hårdvara. Det underhålls av MITRE Corporation med finansiering från US Division of Homeland Security. Sårbarheter samlas in och katalogiseras med hjälp av Security Content Automation Protocol (SCAP). SCAP utvärderar sårbarhetsinformation och tilldelar varje sårbarhet en unik identifierare.

när de har utvärderats och identifierats listas sårbarheter i den allmänt tillgängliga MITRE-ordlistan. Efter notering analyseras sårbarheter av National Institute of Standards and Technology (NIST). All sårbarhets-och analysinformation listas sedan i NIST: s National Vulnerability Database (NVD).

CVE-ordlistan skapades som en baslinje för kommunikation och källa till dialog för säkerhets-och teknikindustrin. CVE-identifierare tjänar till att standardisera sårbarhetsinformation och förena kommunikation mellan säkerhetspersonal. Säkerhetsbulletiner, sårbarhetsdatabaser och felspårare använder alla denna standard.

vilka sårbarheter kvalificerar sig för en CVE

för att kategoriseras som en CVE-sårbarhet måste sårbarheter uppfylla en viss uppsättning kriterier. Dessa kriterier inkluderar:

oberoende av andra problemdu måste kunna åtgärda sårbarheten oberoende av andra problem. |

||

bekräftad av leverantörensårbarheten är känd av leverantören och erkänns orsaka en säkerhetsrisk. |

är en bevisad risksårbarheten skickas med bevis på säkerhetspåverkan som bryter mot leverantörens säkerhetspolicy. |

|

påverkar en kodbasvarje produktsårbarhet får en separat CVE. Om sårbarheter härrör från delade protokoll, standarder eller bibliotek tilldelas en separat CVE för varje berörd leverantör. Undantaget är om det inte finns något sätt att använda den delade komponenten utan att inkludera sårbarheten. |

||

Vad är Common Vulnerability Scoring System (CVSS)

CVSS är ett av flera sätt att mäta effekterna av sårbarheter, som allmänt kallas CVE-poängen. CVSS är en öppen uppsättning standarder som används för att bedöma en sårbarhet och tilldela en svårighetsgrad längs en skala 0-10. Den nuvarande versionen av CVSS är v3. 1, som bryter ner skalan är som följer:

| svårighetsgrad | baspoäng |

| ingen | 0 |

| låg | 0.1-3.9 |

| Medium | 4.0-6.9 |

| hög | 7.0-8.9 |

| kritisk | 9.0-10.0 |

CVSS-standarden används av många välrenommerade organisationer, inklusive NVD, IBM och Oracle. Om du vill se hur CVSS beräknas, eller konvertera poängen som tilldelats av organisationer som inte använder CVSS, kan du använda NVD-kalkylatorn.

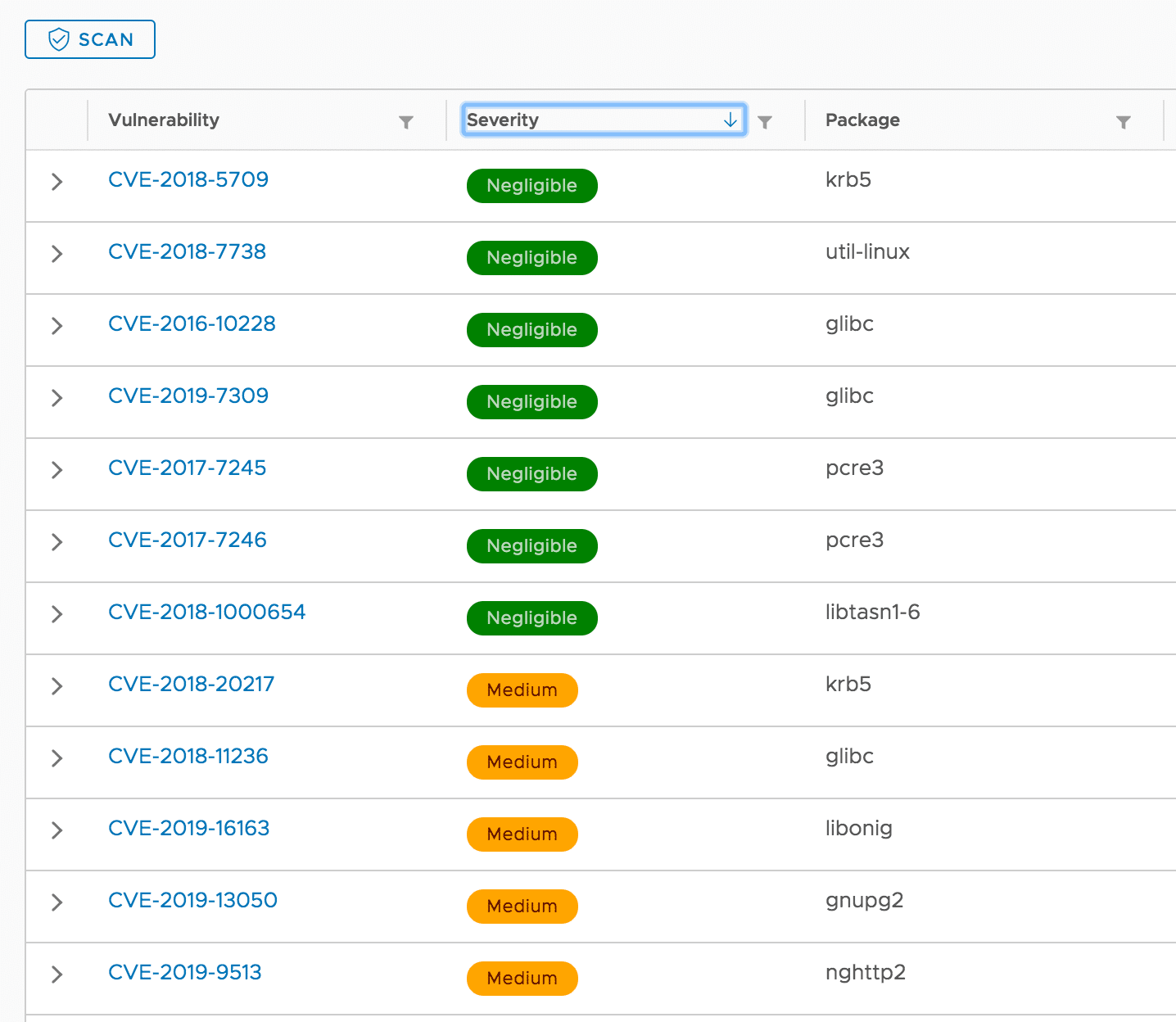

allvarlighetsgrad för CVE-sårbarheter

CVE-identifierare

när sårbarheter verifieras tilldelar en CVE-Numreringsmyndighet (CNA) ett nummer. En CVE-identifierare följer formatet — CVE – {year} – {ID}. Det finns för närvarande 114 organisationer, i 22 länder, som är certifierade som CNA. Dessa organisationer inkluderar forskningsorganisationer och säkerhets-och IT-leverantörer. CNA beviljas sin auktoritet av MITRE, som också kan tilldela CVE-nummer direkt.

sårbarhetsinformation tillhandahålls till CNA via forskare, leverantörer eller användare. Många sårbarheter upptäcks också som en del av bug bounty-program. Dessa program ställs in av leverantörer och ger en belöning till användare som rapporterar sårbarheter direkt till leverantören, i motsats till att göra informationen Offentlig. Leverantörer kan sedan rapportera sårbarheten till en CNA tillsammans med patchinformation, om tillgänglig.

när en sårbarhet har rapporterats tilldelar CNA det ett nummer från blocket med unika CVE-identifierare som den har. CNA rapporterar sedan sårbarheten med det tilldelade numret till MITRE. Ofta har rapporterade sårbarheter en väntetid innan de offentliggörs av MITRE. Detta gör det möjligt för leverantörer att utveckla patchar och minskar risken för att brister utnyttjas när de är kända.

när en CVE-sårbarhet offentliggörs listas den med sitt ID, en kort beskrivning av problemet och eventuella referenser som innehåller ytterligare information eller rapporter. När nya referenser eller resultat uppstår läggs denna information till posten.

öppna CVE-databaser

det finns många databaser som innehåller CVE-information och fungerar som resurser eller flöden för sårbarhetsmeddelanden. Nedan finns tre av de vanligaste databaserna.

National Vulnerability Database (NVD)

NVD bildades 2005 och fungerar som den primära CVE-databasen för många organisationer. Det ger detaljerad information om sårbarheter, inklusive berörda system och potentiella korrigeringar. Det gör också sårbarheter med hjälp av CVSS-standarder.

som tidigare nämnts tillhandahålls CVE-information från MITRE till NVD, som sedan analyserar den rapporterade CVE-sårbarheten. Även om dessa organisationer arbetar i tandem och båda sponsras av US Department of Homeland Security (DHS), är de separata enheter.

Vuldb (Vuldb)

VULDB är en community-driven sårbarhetsdatabas. Det ger information om sårbarhetshantering, incidentrespons och hotinformation. VULDB är specialiserat på analys av sårbarhetstrender. Dessa analyser tillhandahålls i ett försök att hjälpa säkerhetsteam att förutsäga och förbereda sig för framtida hot.

CVE Details

CVE Details är en databas som kombinerar NVD-data med information från andra källor, till exempel Exploit-databasen. Det gör att du kan bläddra sårbarheter efter leverantör, produkt, typ och datum. Det inkluderar CVE-sårbarheter, liksom sårbarheter listade av Bugtraq ID och Microsoft Reference.

RSS-resurser

om du vill använda RSS för snabba och enkla uppdateringar på CVE sårbarheter kan du prova följande lista:

- nationell Sårbarhetsdatabas-nya Vulns

- Exploit-DB.com RSS-flöde

- Seclist.org -avslöjade sårbarheter

för mer resurser, se det här inlägget på Reddit.

Imperva Application Security

Imperva security-teamet använder ett antal CVE-databaser för att spåra nya sårbarheter och uppdatera våra säkerhetsverktyg för att skydda kunder mot dem.

vår Web Application Firewall (WAF) blockerar alla försök att utnyttja kända CVE, även om den underliggande sårbarheten inte har åtgärdats, och använder också generiska regler och beteendeanalys för att identifiera exploateringsattacker från nya och okända hotvektorer.

när en ny CVE dyker upp uppdateras vår lösning snabbt med sin signatur, vilket gör det möjligt att blockera nolldagsattacker på nätverkskanten, även innan en leverantörspatch utfärdades eller applicerades på det sårbara systemet.

Imperva upprätthåller också Cyber Threat Index för att främja synlighet och medvetenhet om sårbarheter, deras typer och svårighetsgrad och exploaterbarhet, vilket hjälper organisationer överallt att förbereda och skydda sig mot CVE-sårbarheter.