Co je Společné Zranitelnosti a Expozice (CVE) Glosář

CVE zkratka pro Společné Zranitelnosti a Expozice. CVE je glosář, který klasifikuje zranitelnosti. Glosář analyzuje zranitelnosti a poté používá společný systém hodnocení zranitelnosti (CVSS) k vyhodnocení úrovně ohrožení zranitelnosti. Skóre CVE se často používá k upřednostnění zabezpečení zranitelností.

glosář CVE je projekt zaměřený na sledování a katalogizaci zranitelností v spotřebitelském softwaru a hardwaru. Je udržována společností MITRE Corporation s financováním z americké divize vnitřní bezpečnosti. Chyby zabezpečení jsou shromažďovány a katalogizovány pomocí protokolu automatizace obsahu zabezpečení (SCAP). SCAP vyhodnocuje informace o zranitelnosti a přiřadí každé zranitelnosti jedinečný identifikátor.

po vyhodnocení a identifikaci jsou zranitelnosti uvedeny ve veřejně dostupném glosáři MITRE. Po uvedení na seznam jsou zranitelnosti analyzovány Národním institutem pro standardy a technologie (NIST). Všechny informace o zranitelnosti a analýze jsou poté uvedeny v národní databázi zranitelností NIST (NVD).

glosář CVE byl vytvořen jako základ komunikace a zdroj dialogu pro bezpečnostní a technologický průmysl. Identifikátory CVE slouží ke standardizaci informací o zranitelnosti a sjednocení komunikace mezi bezpečnostními profesionály. Bezpečnostní doporučení, databáze zranitelností a sledovače chyb používají tento standard.

které zranitelnosti se kvalifikují pro CVE

, které mají být klasifikovány jako zranitelnost CVE, chyby zabezpečení musí splňovat určitou sadu kritérií. Tyto kritéria zahrnuje:

Nezávislé dalších otázekmusíte být schopni opravit chybu, nezávisle na ostatních otázkách. |

||

Uznal dodavatelezranitelnost je znám dodavatel a je známo, že způsobit bezpečnostní riziko. |

je prokázané rizikochyba zabezpečení je předložena s důkazem dopadu na bezpečnost, který porušuje bezpečnostní zásady dodavatele. |

|

Ovlivnění jednoho codebaseKaždý výrobek zranitelnost dostane samostatný CVE. Pokud chyby zabezpečení vyplývají ze sdílených protokolů, standardů nebo knihoven, je každému postiženému dodavateli přiřazena samostatná CVE. Výjimkou je, pokud neexistuje způsob, jak používat sdílenou komponentu bez zahrnutí chyby zabezpečení. |

||

to, Co je Společné Vulnerability Scoring System (CVSS)

CVSS je jedním z několika způsobů, jak měřit dopad chyby zabezpečení, které je běžně známý jako CVE skóre. CVSS je otevřený soubor standardů používaných k posouzení zranitelnosti a přiřazení závažnosti na stupnici 0-10. Aktuální verze CVSS je v3.1, který štěpí stupnice je následující:

| Závažnost | Základní Skóre |

| Nic | 0 |

| Nízká | 0.1-3.9 |

| Střední | 4.0-6.9 |

| Vysoká | 7.0-8.9 |

| Kritické | 9.0-10.0 |

Na CVSS standard se používá mnoho renomovaných organizací, včetně NVD, IBM a Oracle. Pokud chcete vidět, jak se vypočítává CVSS, nebo převést skóre přidělená organizacemi, které CVSS nepoužívají, můžete použít kalkulačku NVD.

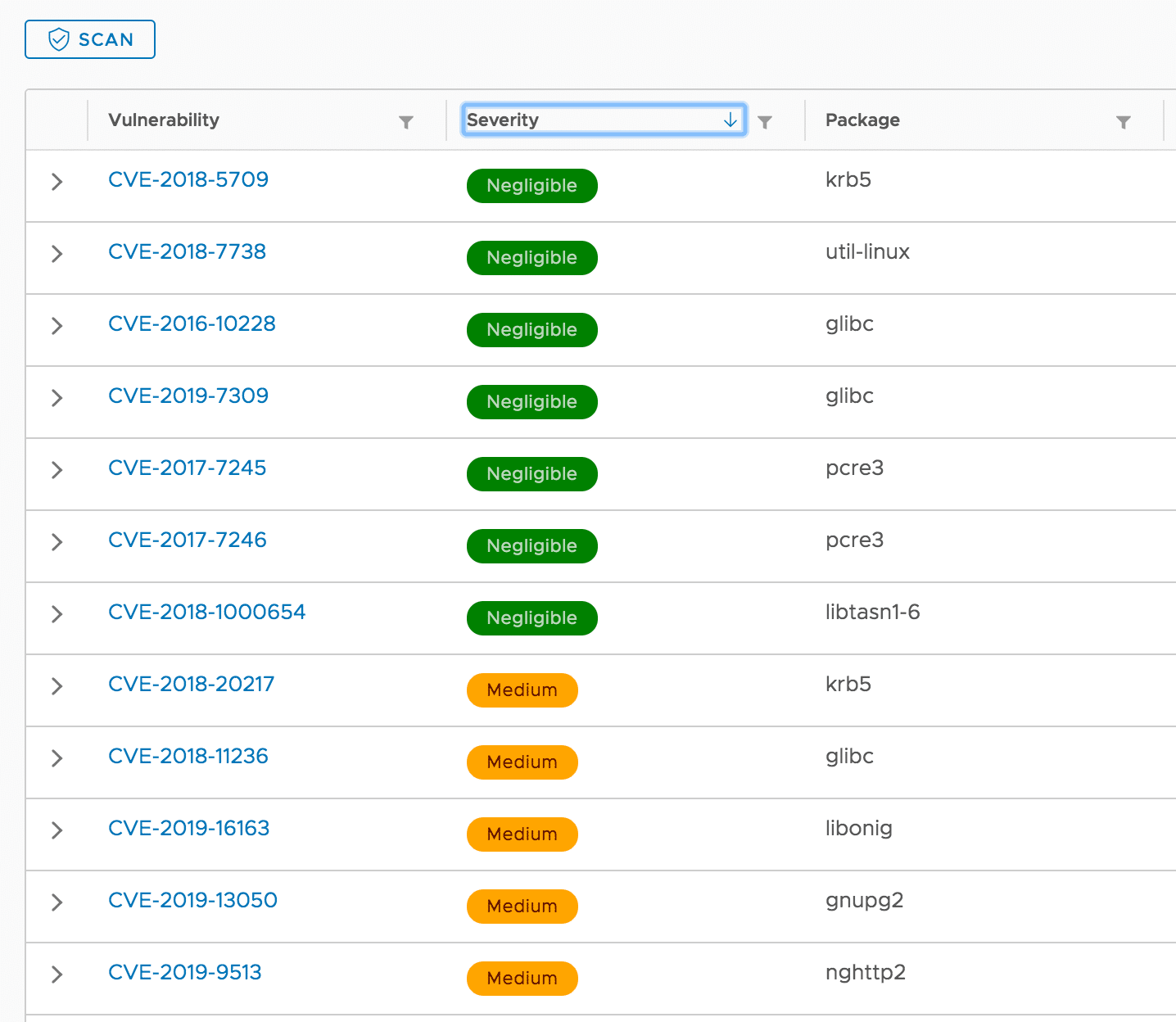

Závažnost top zranitelnosti CVE

Identifikátory CVE

Když chyby jsou ověřené, CVE Číslování Orgán (CNA) přiřadí číslo. Identifikátor CVE se řídí formátem — CVE – {year} – {ID}. V současné době existuje 114 organizací ve 22 zemích, které jsou certifikovány jako CNAs. Mezi tyto organizace patří výzkumné organizace a prodejci bezpečnosti a IT. CNAs je udělena jejich autorita MITRE, který může také přiřadit čísla CVE přímo.

informace o zranitelnosti jsou CNAs poskytovány prostřednictvím výzkumných pracovníků, dodavatelů nebo uživatelů. Mnoho zranitelností je také objeveno jako součást programů bug bounty. Tyto programy jsou nastaveny dodavateli a poskytují odměnu uživatelům, kteří hlásí zranitelnosti přímo dodavateli, na rozdíl od zveřejňování informací. Prodejci pak mohou nahlásit chybu zabezpečení CNA spolu s informacemi o opravě, pokud jsou k dispozici.

Jakmile chyba je hlášena, CNA přiřadí číslo z bloku unikátní identifikátory CVE drží. CNA pak hlásí zranitelnost s přiřazeným číslem MITRE. Často, hlášené chyby zabezpečení mají čekací dobu, než budou zveřejněny společností MITRE. To umožňuje prodejcům vyvíjet záplaty a snižuje šanci, že chyby budou využity, jakmile budou známy.

když je zranitelnost CVE zveřejněna, je uvedena s jejím ID, stručným popisem problému a veškerými odkazy obsahujícími další informace nebo zprávy. Jakmile vzniknou nové odkazy nebo zjištění, tyto informace se přidávají do záznamu.

otevřené databáze CVE

existuje mnoho databází, které obsahují informace CVE a slouží jako zdroje nebo zdroje pro oznámení zranitelnosti. Níže jsou uvedeny tři nejčastěji používané databáze.

národní databáze zranitelnosti (NVD)

NVD byla vytvořena v roce 2005 a slouží jako primární databáze CVE pro mnoho organizací. Poskytuje podrobné informace o zranitelnostech, včetně postižených systémů a potenciálních oprav. Rovněž zaznamenává zranitelnosti pomocí standardů CVSS.

jak již bylo uvedeno, informace CVE z MITRE jsou poskytovány NVD, která poté analyzuje hlášenou zranitelnost CVE. Ačkoli tyto organizace pracují v tandemu a jsou sponzorovány americkým ministerstvem vnitřní bezpečnosti (DHS), jsou samostatnými entitami.

databáze zranitelností (VULDB)

VULDB je komunitní databáze zranitelností. Poskytuje informace o řízení zranitelnosti, reakci na incidenty a inteligenci hrozeb. VULDB se specializuje na analýzu trendů zranitelnosti. Tyto analýzy jsou poskytovány ve snaze pomoci bezpečnostním týmům předvídat a připravit se na budoucí hrozby.

CVE Details

CVE Details je databáze, která kombinuje data NVD s informacemi z jiných zdrojů, jako je Exploit Database. Umožňuje procházet chyby zabezpečení podle dodavatele, produktu, typu a data. To zahrnuje CVE zranitelnosti, stejně jako zranitelnosti uvedené Bugtraq ID, a Microsoft Reference.

RSS zdroje

pokud chcete používat RSS pro rychlé a snadné aktualizace zranitelností CVE, můžete vyzkoušet následující seznam:

- národní databáze zranitelností-nové Vulny

- Exploit-DB.com RSS Feed

- Seclist.org -zveřejněné chyby zabezpečení

další zdroje naleznete v tomto příspěvku na Redditu.

zabezpečení aplikací Imperva

bezpečnostní tým Imperva používá řadu databází CVE ke sledování nových zranitelností a aktualizaci našich bezpečnostních nástrojů k ochraně zákazníků před nimi.

Náš Webový Aplikační Firewall (WAF) blokuje všechny pokusy o zneužití známých CVEs, a to i v případě, že základní chyba nebyla opravena, a také používá obecný pravidla a chování analýzy identifikovat využívat útoky z nového a neznámého ohrožení vektorů.

když se objeví nové CVE, naše řešení je rychle Aktualizováno svým podpisem, což umožňuje blokovat nulové útoky na okraj sítě, a to ještě předtím, než byla vydána nebo aplikována Oprava dodavatele na zranitelný systém.

Imperva také udržuje Cyber Hrozbou, Index na podporu zviditelnění a povědomí o zranitelnosti, jejich typy a úrovně závažnosti a využitelnosti, pomáhá organizacím všude připravit a chránit se proti zranitelnosti CVE.