Wat is de Common Vulnerabilities and Exposures (CVE) Glossary

CVE staat voor Common Vulnerabilities and Exposures. CVE is een verklarende woordenlijst die kwetsbaarheden classificeert. De Woordenlijst analyseert kwetsbaarheden en gebruikt vervolgens het Common Vulnerability Scoring System (CVSS) om het dreigingsniveau van een kwetsbaarheid te evalueren. Een CVE score wordt vaak gebruikt voor het prioriteren van de veiligheid van kwetsbaarheden.

de CVE glossary is een project gewijd aan het opsporen en catalogiseren van kwetsbaarheden in consumenten software en hardware. Het wordt onderhouden door de MITRE Corporation met financiering van de Amerikaanse divisie van Homeland Security. Kwetsbaarheden worden verzameld en gecatalogiseerd met behulp van het Security Content Automation Protocol (SCAP). SCAP evalueert kwetsbaarheidsinformatie en wijst elke kwetsbaarheid een unieke identifier toe.

na evaluatie en identificatie worden kwetsbaarheden vermeld in de openbaar beschikbare MITRE glossarium. Na de lijst worden kwetsbaarheden geanalyseerd door het National Institute of Standards and Technology (NIST). Alle informatie over kwetsbaarheid en analyse wordt vervolgens vermeld in de NIST National Vulnerability Database (NVD).

het glossarium van de CVE werd gecreëerd als basis voor communicatie en dialoog voor de veiligheids-en tech-industrie. CVE identifiers dienen om kwetsbaarheidsinformatie te standaardiseren en communicatie onder beveiligingsprofessionals te verenigen. Beveiligingswaarschuwingen, kwetsbaarheidsdatabases en bugtrackers maken allemaal gebruik van deze standaard.

welke kwetsbaarheden in aanmerking komen voor een CVE

om te worden gecategoriseerd als een CVE kwetsbaarheid, moeten kwetsbaarheden voldoen aan een aantal criteria. Deze criteria omvatten::

onafhankelijk van andere problemenu moet de kwetsbaarheid onafhankelijk van andere problemen kunnen oplossen. |

||

erkend door de verkoperde kwetsbaarheid is bekend bij de verkoper en wordt erkend dat deze een veiligheidsrisico veroorzaakt. |

is een bewezen risicode kwetsbaarheid wordt ingediend met bewijs van impact op de beveiliging die het beveiligingsbeleid van de leverancier schendt. |

|

invloed op één codebaseelk product kwetsbaarheid krijgt een aparte CVE. Als kwetsbaarheden voortkomen uit gedeelde protocollen, standaarden of bibliotheken, wordt een afzonderlijke CVE toegewezen voor elke betrokken leverancier. De uitzondering is als er geen manier is om de gedeelde component te gebruiken zonder de kwetsbaarheid op te nemen. |

||

Wat is het Common Vulnerability Scoring System (CVSS)

de CVSS is een van de verschillende manieren om de impact van kwetsbaarheden te meten, die algemeen bekend staat als de CVE score. De CVSS is een open reeks standaarden die worden gebruikt om een kwetsbaarheid te beoordelen en een ernst toe te wijzen op een schaal van 0-10. De huidige versie van CVSS is v3. 1, die breekt de schaal is als volgt:

| Ernst | basisscore |

| geen | 0 |

| laag | 0.1-3.9 |

| middel | 4.0-6.9 |

| hoog | 7.0-8.9 |

| kritiek | 9.0-10.0 |

de CVSS-standaard wordt gebruikt door veel gerenommeerde organisaties, waaronder NVD, IBM en Oracle. Als u wilt zien hoe CVSS wordt berekend, of de scores wilt converteren die zijn toegewezen door organisaties die geen gebruik maken van CVSS, kunt u de NVD calculator gebruiken.

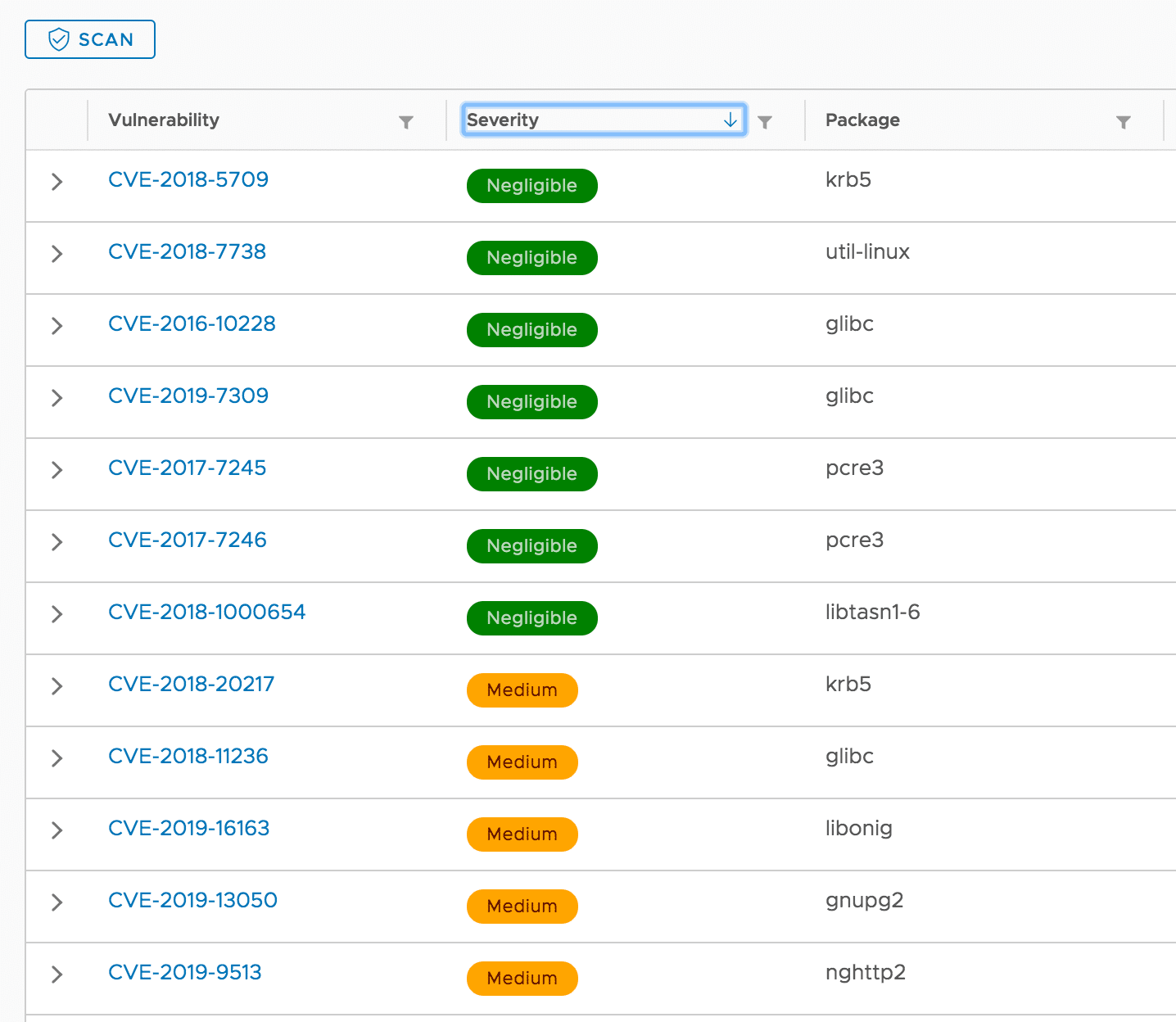

ernst van top CVE-kwetsbaarheden

CVE-Identifiers

wanneer kwetsbaarheden worden geverifieerd, wijst een CVE-nummering Autoriteit (CNA) een nummer toe. Een CVE-identifier volgt het formaat — CVE-{year}-{ID}. Er zijn momenteel 114 organisaties, verspreid over 22 landen, die gecertificeerd zijn als CNAs. Deze organisaties omvatten onderzoeksorganisaties, en beveiliging en IT-leveranciers. Cna ‘ s worden hun autoriteit verleend door mijter, die ook CVE-nummers direct kan toewijzen.

Kwetsbaarheidsinformatie wordt verstrekt aan cna ‘ s via onderzoekers, leveranciers of gebruikers. Veel kwetsbaarheden worden ook ontdekt als onderdeel van bug bounty programma ‘ s. Deze programma ‘ s worden opgezet door leveranciers en bieden een beloning aan gebruikers die kwetsbaarheden direct rapporteren aan de leverancier, in tegenstelling tot het openbaar maken van de informatie. Leveranciers kunnen dan de kwetsbaarheid melden aan een CNA samen met patch informatie, indien beschikbaar.

zodra een kwetsbaarheid wordt gemeld, kent de CNA het een nummer toe uit het blok van unieke CVE-identifiers dat het bezit. De CNA rapporteert dan de kwetsbaarheid met het toegewezen nummer aan mijter. Vaak, gerapporteerde kwetsbaarheden hebben een wachttijd voordat ze openbaar gemaakt door MITRE. Dit stelt leveranciers in staat om patches te ontwikkelen en vermindert de kans dat gebreken worden uitgebuit eenmaal bekend.

wanneer een CVE-kwetsbaarheid openbaar wordt gemaakt, wordt deze weergegeven met zijn ID, een korte beschrijving van het probleem en eventuele verwijzingen met aanvullende informatie of Rapporten. Als er nieuwe referenties of bevindingen ontstaan, wordt deze informatie aan de vermelding toegevoegd.

Open CVE-Databases

er zijn veel databases die CVE-informatie bevatten en dienen als bronnen of feeds voor kwetsbaarheidsmelding. Hieronder staan drie van de meest gebruikte databases.

National Vulnerability Database (NVD)

NVD werd opgericht in 2005 en dient als de primaire CVE-database voor veel organisaties. Het biedt gedetailleerde informatie over kwetsbaarheden, waaronder getroffen systemen en mogelijke oplossingen. Het scoort ook kwetsbaarheden met behulp van CVSS-standaarden.

zoals eerder vermeld, wordt CVE-informatie van MITRE verstrekt aan de NVD, die vervolgens de gerapporteerde CVE-kwetsbaarheid analyseert. Hoewel deze organisaties werken in tandem en worden beide gesponsord door het Amerikaanse Ministerie van Binnenlandse Veiligheid (DHS), ze zijn afzonderlijke entiteiten.Vulnerability Database (VULDB)

VULDB is een door de gemeenschap aangestuurde kwetsbaarheidsdatabase. Het biedt informatie over vulnerability management, incident response en Threat intelligence. VULDB is gespecialiseerd in de analyse van kwetsbaarheidstrends. Deze analyses zijn bedoeld om beveiligingsteams te helpen toekomstige bedreigingen te voorspellen en voor te bereiden.

CVE Details

CVE Details is een database die NVD-gegevens combineert met informatie uit andere bronnen, zoals de Exploit-Database. Hiermee kunt u door kwetsbaarheden bladeren op leverancier, product, type en datum. Het omvat CVE kwetsbaarheden, evenals kwetsbaarheden vermeld door Bugtraq ID, en Microsoft referentie.

RSS Resources

als u RSS wilt gebruiken voor snelle en eenvoudige updates over CVE-kwetsbaarheden, kunt u de volgende lijst proberen:

- Nationale Kwetsbaarheidsdatabase-nieuwe Vulns

- Exploit-DB.com RSS-Feed

- Seclist.org -Disclosed kwetsbaarheden

voor meer bronnen zie dit bericht op Reddit.

Imperva Application Security

het Imperva security team gebruikt een aantal CVE-databases om nieuwe kwetsbaarheden op te sporen en onze beveiligingstools bij te werken om klanten tegen deze kwetsbaarheden te beschermen.

onze Web Application Firewall (WAF) blokkeert alle pogingen om bekende CVE ‘ s te exploiteren, zelfs als de onderliggende kwetsbaarheid niet is vastgesteld, en gebruikt ook generieke regels en gedragsanalyse om exploit-aanvallen van nieuwe en onbekende bedreigingsvectoren te identificeren.

wanneer een nieuwe CVE verschijnt, wordt onze oplossing snel bijgewerkt met zijn handtekening, waardoor het mogelijk is om zero-day-aanvallen op de netwerkrand te blokkeren, zelfs voordat een vendor patch werd uitgegeven of toegepast op het kwetsbare systeem.Imperva onderhoudt ook de Cyber Threat Index om de zichtbaarheid en het bewustzijn van kwetsbaarheden, hun soorten en het niveau van ernst en exploiteerbaarheid te bevorderen, en helpt organisaties overal ter wereld zich voor te bereiden en zich te beschermen tegen CVE-kwetsbaarheden.