Qual è il glossario Common Vulnerabilities and Exposures (CVE)

CVE è l’acronimo di Common Vulnerabilities and Exposures. CVE è un glossario che classifica le vulnerabilità. Il glossario analizza le vulnerabilità e quindi utilizza il Common Vulnerability Scoring System (CVSS) per valutare il livello di minaccia di una vulnerabilità. Un punteggio CVE viene spesso utilizzato per dare priorità alla sicurezza delle vulnerabilità.

Il glossario CVE è un progetto dedicato al monitoraggio e alla catalogazione delle vulnerabilità nel software e nell’hardware consumer. È gestito dalla MITRE Corporation con finanziamenti dalla Divisione statunitense di Homeland Security. Le vulnerabilità vengono raccolte e catalogate utilizzando il Security Content Automation Protocol (SCAP). SCAP valuta le informazioni sulle vulnerabilità e assegna a ciascuna vulnerabilità un identificatore univoco.

Una volta valutate e identificate, le vulnerabilità sono elencate nel glossario MITRE disponibile al pubblico. Dopo l’elenco, le vulnerabilità vengono analizzate dal National Institute of Standards and Technology (NIST). Tutte le informazioni sulle vulnerabilità e sull’analisi vengono quindi elencate nel National Vulnerability Database (NVD) del NIST.

Il glossario CVE è stato creato come base di comunicazione e fonte di dialogo per le industrie della sicurezza e della tecnologia. Gli identificatori CVE servono a standardizzare le informazioni sulle vulnerabilità e a unificare la comunicazione tra i professionisti della sicurezza. Avvisi di sicurezza, database di vulnerabilità e bug tracker utilizzano tutti questo standard.

Quali vulnerabilità si qualificano per un CVE

Per essere classificate come vulnerabilità CVE, le vulnerabilità devono soddisfare un determinato set di criteri. Questi criteri includono:

Indipendentemente da altri problemiÈ necessario essere in grado di correggere la vulnerabilità indipendentemente da altri problemi. |

||

Riconosciuto dal fornitoreLa vulnerabilità è nota dal fornitore ed è riconosciuto per causare un rischio per la sicurezza. |

È un rischio comprovatoLa vulnerabilità viene presentata con prove di impatto sulla sicurezza che violano le politiche di sicurezza del fornitore. |

|

Che interessano un codebaseOgni vulnerabilità del prodotto ottiene un CVE separato. Se le vulnerabilità derivano da protocolli, standard o librerie condivisi, viene assegnato un CVE separato per ciascun fornitore interessato. L’eccezione è se non c’è modo di utilizzare il componente condiviso senza includere la vulnerabilità. |

||

Cos’è il Common Vulnerability Scoring System (CVSS)

Il CVSS è uno dei diversi modi per misurare l’impatto delle vulnerabilità, che è comunemente noto come punteggio CVE. Il CVSS è un insieme aperto di standard utilizzati per valutare una vulnerabilità e assegnare una gravità lungo una scala da 0 a 10. La versione corrente di CVSS è v3.1, che rompe la scala è la seguente:

| Gravità | Punteggio base |

| Nessuna | 0 |

| Basso | 0.1-3.9 |

| Medio | 4.0-6.9 |

| Alta | 7.0-8.9 |

| Critica | 9.0-10.0 |

Il CVSS standard è utilizzato da molte organizzazioni, tra cui NVD, IBM e Oracle. Se si desidera vedere come viene calcolato CVSS, o convertire i punteggi assegnati dalle organizzazioni che non utilizzano CVSS, è possibile utilizzare il calcolatore NVD.

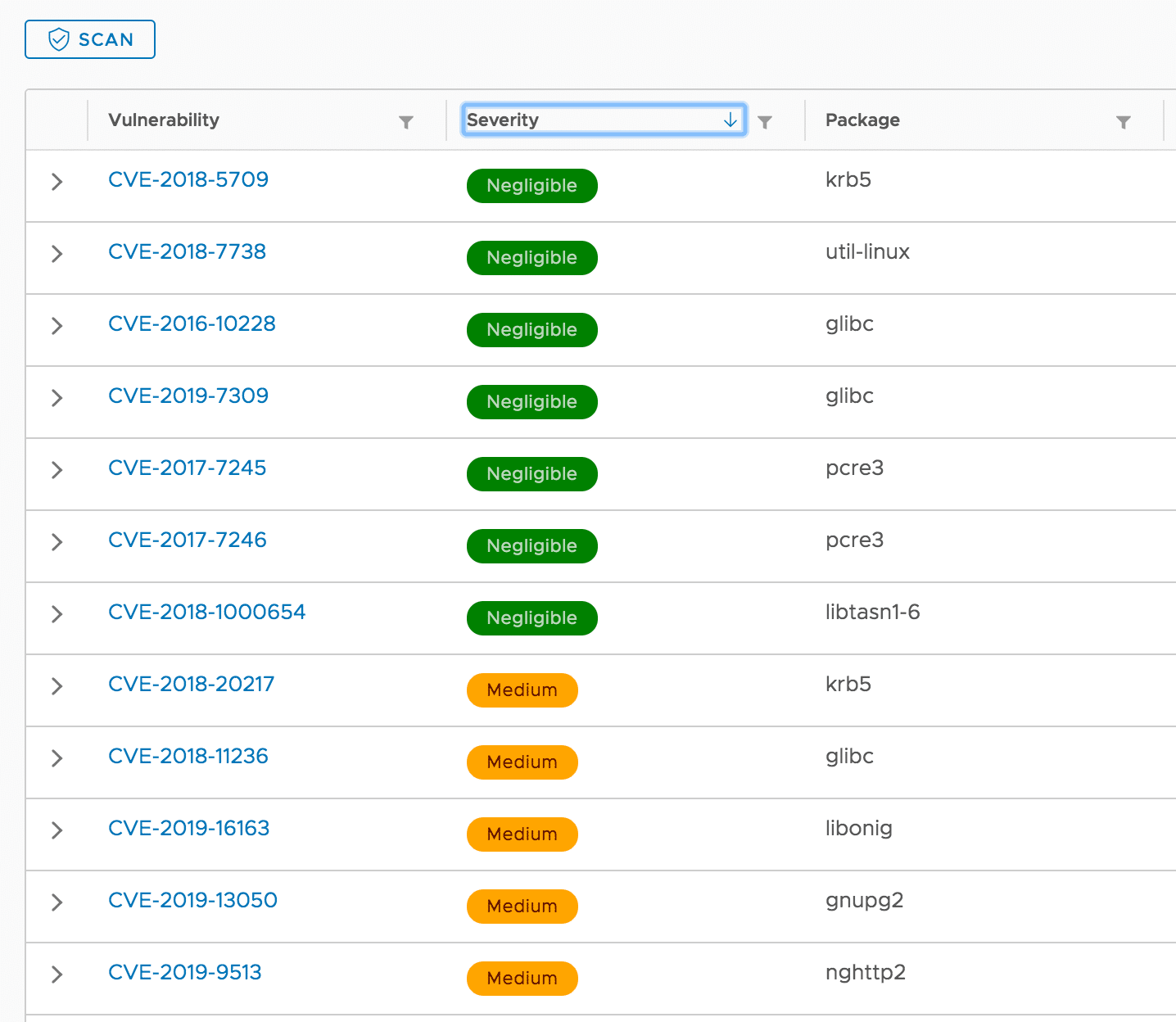

Gravità delle principali vulnerabilità CVE

Identificatori CVE

Quando le vulnerabilità vengono verificate, un’Autorità di numerazione CVE (CNA) assegna un numero. Un identificatore CVE segue il formato di-CVE – {year}-{ID}. Ci sono attualmente 114 organizzazioni, attraverso 22 paesi, che sono certificati come CNAs. Queste organizzazioni includono organizzazioni di ricerca e fornitori di sicurezza e IT. I CNA ricevono la loro autorità da MITRE, che può anche assegnare direttamente i numeri CVE.

Le informazioni sulle vulnerabilità vengono fornite ai CNAS tramite ricercatori, fornitori o utenti. Molte vulnerabilità vengono scoperte anche come parte dei programmi di bug bounty. Questi programmi sono impostati dai fornitori e forniscono una ricompensa agli utenti che segnalano le vulnerabilità direttamente al fornitore, invece di rendere pubbliche le informazioni. I fornitori possono quindi segnalare la vulnerabilità a un CNA insieme alle informazioni sulle patch, se disponibili.

Una volta segnalata una vulnerabilità, il CNA assegna un numero dal blocco di identificatori CVE univoci in suo possesso. Il CNA segnala quindi la vulnerabilità con il numero assegnato a MITRE. Spesso, le vulnerabilità segnalate hanno un periodo di attesa prima di essere rese pubbliche da MITRE. Ciò consente ai fornitori di sviluppare patch e riduce la possibilità che i difetti vengano sfruttati una volta conosciuti.

Quando una vulnerabilità CVE viene resa pubblica, viene elencata con il suo ID, una breve descrizione del problema e qualsiasi riferimento contenente informazioni o report aggiuntivi. Quando sorgono nuovi riferimenti o risultati, queste informazioni vengono aggiunte alla voce.

Apri database CVE

Esistono molti database che includono informazioni CVE e servono come risorse o feed per la notifica delle vulnerabilità. Di seguito sono riportati tre dei database più comunemente utilizzati.

National Vulnerability Database (NVD)

NVD è stata costituita nel 2005 e serve come database CVE primario per molte organizzazioni. Fornisce informazioni dettagliate sulle vulnerabilità, inclusi i sistemi interessati e le potenziali correzioni. Segna anche le vulnerabilità utilizzando gli standard CVSS.

Come precedentemente affermato, le informazioni CVE da MITRE vengono fornite a NVD, che analizza quindi la vulnerabilità CVE riportata. Sebbene queste organizzazioni lavorino in tandem e siano entrambe sponsorizzate dal Dipartimento della Sicurezza nazionale degli Stati Uniti (DHS), sono entità separate.

Vulnerability Database (VULDB)

VULDB è un database di vulnerabilità basato sulla comunità. Fornisce informazioni sulla gestione delle vulnerabilità, sulla risposta agli incidenti e sull’intelligence sulle minacce. VULDB è specializzata nell’analisi delle tendenze di vulnerabilità. Queste analisi sono fornite nel tentativo di aiutare i team di sicurezza a prevedere e preparare le minacce future.

CVE Details

CVE Details è un database che combina dati NVD con informazioni provenienti da altre fonti, come il database Exploit. Consente di sfogliare le vulnerabilità per fornitore, prodotto, tipo e data. Esso comprende le vulnerabilità CVE, così come le vulnerabilità elencate da Bugtraq ID, e Microsoft Reference.

Risorse RSS

Se si desidera utilizzare RSS per aggiornamenti rapidi e facili sulle vulnerabilità CVE è possibile provare il seguente elenco:

- Database nazionale delle vulnerabilità-Nuovi Vuln

- Seclist.org -Vulnerabilità divulgate

Per ulteriori risorse fare riferimento a questo post su Reddit.

Imperva Application Security

Il team di Imperva Security utilizza una serie di database CVE per tracciare nuove vulnerabilità e aggiornare i nostri strumenti di sicurezza per proteggere i clienti da esse.

Il nostro Web Application Firewall (WAF) blocca tutti i tentativi di sfruttare i CVE noti, anche se la vulnerabilità sottostante non è stata corretta, e utilizza anche regole generiche e analisi del comportamento per identificare gli attacchi di exploit da vettori di minacce nuovi e sconosciuti.

Quando emerge un nuovo CVE, la nostra soluzione viene rapidamente aggiornata con la sua firma, rendendo possibile bloccare gli attacchi zero-day sul bordo della rete, anche prima che una patch vendor sia stata emessa o applicata al sistema vulnerabile.

Imperva mantiene anche il Cyber Threat Index per promuovere la visibilità e la consapevolezza delle vulnerabilità, i loro tipi e il livello di gravità e sfruttabilità, aiutando le organizzazioni in tutto il mondo a prepararsi e proteggersi dalle vulnerabilità CVE.