Qué es el Glosario de Vulnerabilidades y Exposiciones Comunes (CVE)

CVE significa Vulnerabilidades y exposiciones Comunes. CVE es un glosario que clasifica las vulnerabilidades. El glosario analiza las vulnerabilidades y, a continuación, utiliza el Sistema Común de Puntuación de Vulnerabilidades (CVSS) para evaluar el nivel de amenaza de una vulnerabilidad. A menudo se utiliza una puntuación CVE para priorizar la seguridad de las vulnerabilidades.

El glosario CVE es un proyecto dedicado al seguimiento y catalogación de vulnerabilidades en software y hardware de consumo. Es mantenido por la Corporación MITRE con fondos de la División de Seguridad Nacional de los Estados Unidos. Las vulnerabilidades se recopilan y catalogan mediante el Protocolo de Automatización de Contenido de seguridad (SCAP). SCAP evalúa la información de vulnerabilidad y asigna a cada vulnerabilidad un identificador único.

Una vez evaluadas e identificadas, las vulnerabilidades se enumeran en el glosario de MITRE disponible públicamente. Después de la lista, las vulnerabilidades son analizadas por el Instituto Nacional de Estándares y Tecnología (NIST). Toda la información de vulnerabilidad y análisis se incluye en la Base de Datos Nacional de Vulnerabilidad (NVD) del NIST.

El glosario de CVE se creó como base de comunicación y fuente de diálogo para las industrias de seguridad y tecnología. Los identificadores CVE sirven para estandarizar la información sobre vulnerabilidades y unificar la comunicación entre los profesionales de la seguridad. Los avisos de seguridad, las bases de datos de vulnerabilidades y los rastreadores de errores emplean este estándar.

Qué vulnerabilidades califican para un CVE

Para ser categorizadas como una vulnerabilidad CVE, las vulnerabilidades deben cumplir un cierto conjunto de criterios. Estos criterios incluyen:

Independiente de otros problemasDebe poder corregir la vulnerabilidad independientemente de otros problemas. |

||

Reconocido por el proveedorLa vulnerabilidad es conocida por el proveedor y se reconoce que causa un riesgo de seguridad. |

Es un riesgo comprobadoLa vulnerabilidad se envía con evidencia de impacto en la seguridad que viola las políticas de seguridad del proveedor. |

|

Afecta a una base de códigoCada vulnerabilidad de producto recibe un CVE separado. Si las vulnerabilidades provienen de protocolos, estándares o bibliotecas compartidos, se asigna un CVE separado para cada proveedor afectado. La excepción es si no hay forma de usar el componente compartido sin incluir la vulnerabilidad. |

||

Qué es el Sistema Común de Puntuación de Vulnerabilidades (CVSS)

El CVSS es una de varias formas de medir el impacto de las vulnerabilidades, lo que se conoce comúnmente como puntuación CVE. El CVSS es un conjunto abierto de estándares utilizados para evaluar una vulnerabilidad y asignar una gravedad a lo largo de una escala de 0-10. La versión actual de CVSS es v3.1, que rompe la escala es la siguiente:

| Gravedad | Puntuación |

| Ninguno | 0 |

| Baja | 0.1-3.9 |

| Medio | 4.0-6.9 |

| Alta | 7.0-8.9 |

| Crítica | 9.0-10.0 |

El CVSS estándar es utilizado por muchas organizaciones de buena reputación, incluyendo NVD, IBM y Oracle. Si desea ver cómo se calcula CVSS, o convertir las puntuaciones asignadas por organizaciones que no usan CVSS, puede usar la calculadora NVD.

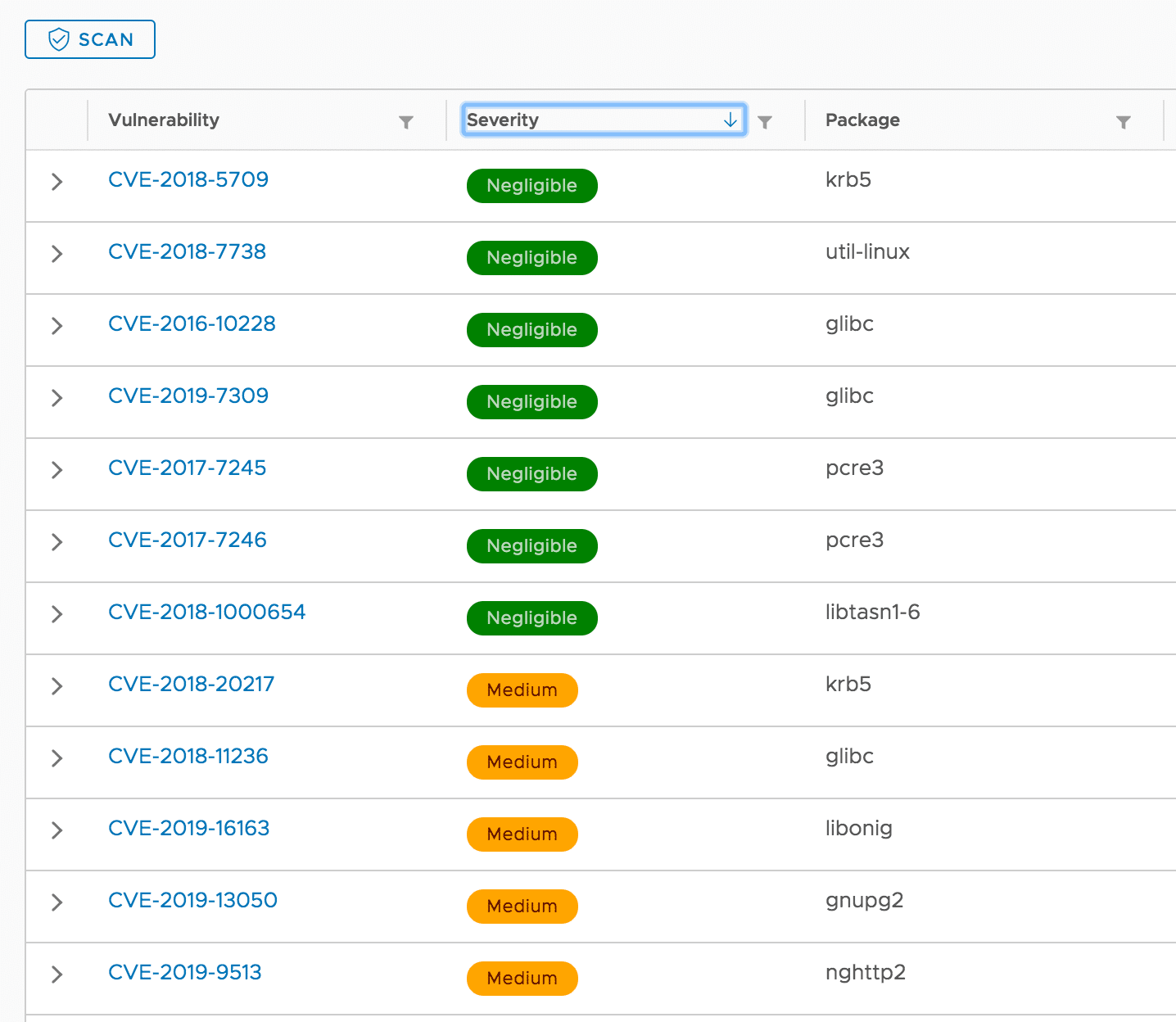

Gravedad de las principales vulnerabilidades CVE

Identificadores CVE

Cuando se verifican las vulnerabilidades, una Autoridad de Numeración CVE (CNA) asigna un número. Un identificador CVE sigue el formato de — CVE-{año}-{ID}. Actualmente hay 114 organizaciones, en 22 países, que están certificadas como CNAs. Estas organizaciones incluyen organizaciones de investigación y proveedores de seguridad y TI. Los CNA reciben su autoridad de MITRE, que también puede asignar números CVE directamente.

La información de vulnerabilidad se proporciona a los CNA a través de investigadores, proveedores o usuarios. También se descubren muchas vulnerabilidades como parte de programas de recompensas de errores. Estos programas son configurados por los proveedores y proporcionan una recompensa a los usuarios que reportan vulnerabilidades directamente al proveedor, en lugar de hacer pública la información. Los proveedores pueden informar de la vulnerabilidad a un CNA junto con la información del parche, si está disponible.

Una vez que se informa de una vulnerabilidad, el CNA le asigna un número del bloque de identificadores CVE únicos que posee. A continuación, el CNA informa de la vulnerabilidad con el número asignado a MITRE. Con frecuencia, las vulnerabilidades reportadas tienen un período de espera antes de que MITRE las haga públicas. Esto permite a los proveedores desarrollar parches y reduce la posibilidad de que los defectos se exploten una vez conocidos.

Cuando una vulnerabilidad CVE se hace pública, se muestra con su ID, una breve descripción del problema y cualquier referencia que contenga información o informes adicionales. A medida que surgen nuevas referencias o hallazgos, esta información se agrega a la entrada.

Bases de datos abiertas de CVE

Hay muchas bases de datos que incluyen información de CVE y sirven como recursos o fuentes para la notificación de vulnerabilidades. A continuación se muestran tres de las bases de datos más utilizadas.

National Vulnerability Database (NVD)

NVD se formó en 2005 y sirve como la base de datos principal de CVE para muchas organizaciones. Proporciona información detallada sobre vulnerabilidades, incluidos los sistemas afectados y las posibles correcciones. También puntúa vulnerabilidades utilizando estándares CVSS.

Como se indicó anteriormente, la información de CVE de MITRE se proporciona a NVD, que luego analiza la vulnerabilidad de CVE reportada. Aunque estas organizaciones trabajan en conjunto y están patrocinadas por el Departamento de Seguridad Nacional de los Estados Unidos (DHS), son entidades separadas.

Base de datos de vulnerabilidades (VULDB)

VULDB es una base de datos de vulnerabilidades impulsada por la comunidad. Proporciona información sobre gestión de vulnerabilidades, respuesta a incidentes e inteligencia de amenazas. VULDB se especializa en el análisis de tendencias de vulnerabilidad. Estos análisis se proporcionan en un esfuerzo por ayudar a los equipos de seguridad a predecir y prepararse para futuras amenazas.

Detalles de CVE

Detalles de CVE es una base de datos que combina datos NVD con información de otras fuentes, como la base de datos de Exploits. Le permite explorar vulnerabilidades por proveedor, producto, tipo y fecha. Incluye vulnerabilidades CVE, así como vulnerabilidades listadas por Bugtraq ID y Microsoft Reference.

Recursos RSS

Si desea usar RSS para actualizaciones rápidas y fáciles sobre vulnerabilidades CVE, puede probar la siguiente lista:

- Base de Datos Nacional de Vulnerabilidad – Nuevos Vulns

- Exploit-DB.com Fuente RSS

- Seclist.org -Vulnerabilidades reveladas

Para obtener más recursos, consulte esta publicación en Reddit.

Imperva Application Security

El equipo de seguridad de Imperva utiliza una serie de bases de datos CVE para rastrear nuevas vulnerabilidades y actualizar nuestras herramientas de seguridad para proteger a los clientes contra ellas.

Nuestro Firewall de aplicaciones Web (WAF) bloquea todos los intentos de explotar CVE conocidos, incluso si la vulnerabilidad subyacente no se ha corregido, y también utiliza reglas genéricas y análisis de comportamiento para identificar ataques de exploits de vectores de amenazas nuevos y desconocidos.

Cuando surge un nuevo CVE, nuestra solución se actualiza rápidamente con su firma, lo que permite bloquear los ataques de día cero en el perímetro de la red, incluso antes de que se emitiera o aplicara un parche de proveedor al sistema vulnerable.

Imperva también mantiene el Índice de Amenazas Cibernéticas para promover la visibilidad y el conocimiento de las vulnerabilidades, sus tipos y niveles de gravedad y explotabilidad, ayudando a las organizaciones de todo el mundo a prepararse y protegerse contra las vulnerabilidades de CVE.