Hva Er Common Vulnerabilities and Exposures (CVE) Ordliste

CVE står For Common Vulnerabilities and Exposures. CVE er en ordliste som klassifiserer sårbarheter. Ordlisten analyserer sårbarheter og bruker Deretter Common Vulnerability Scoring System (Cvss) til å evaluere trusselnivået til et sikkerhetsproblem. EN cve-score brukes ofte til å prioritere sikkerheten til sårbarheter.

cve-ordlisten er et prosjekt dedikert til sporing og katalogisering av sårbarheter i forbrukerprogramvare og maskinvare. DET vedlikeholdes av MITRE Corporation med finansiering fra US Division Of Homeland Security. Sikkerhetsproblemer samles inn og katalogiseres ved HJELP Av SECURITY Content Automation Protocol (SCAP). SCAP evaluerer sårbarhetsinformasjon og tildeler hver sårbarhet en unik identifikator.

sårbarheter er oppført i DEN offentlig TILGJENGELIGE MITRE-ordlisten når de er evaluert og identifisert. Etter notering analyseres sårbarheter av National Institute Of Standards And Technology (NIST). All sårbarhets-og analyseinformasjon er deretter oppført I NISTS Nasjonale Sårbarhetsdatabase (Nvd).

CVE-ordlisten ble opprettet som en baseline for kommunikasjon og kilde til dialog for sikkerhets-og teknologibransjen. CVE-identifikatorer brukes til å standardisere sårbarhetsinformasjon og forene kommunikasjon mellom sikkerhetspersonell. Sikkerhetsadvarsler, sårbarhetsdatabaser og feilsporere bruker alle denne standarden.

hvilke Sårbarheter Som Kvalifiserer FOR EN CVE

for å bli kategorisert SOM en cve-sårbarhet, må sårbarheter oppfylle et bestemt sett med kriterier. Disse kriteriene inkluderer:

Uavhengig av andre problemermå du kunne fikse sårbarheten uavhengig av andre problemer. |

||

Anerkjent av leverandørensikkerhetsproblemet er kjent av leverandøren og er anerkjent for å forårsake en sikkerhetsrisiko. |

er en påvist risikosikkerhetsproblemet er sendt med bevis på sikkerhetspåvirkning som bryter med leverandørens sikkerhetspolicyer. |

|

Påvirker en kodebasehvert produkt sårbarhet får en egen CVE. Hvis sårbarheter stammer fra delte protokoller, standarder eller biblioteker, tildeles en egen CVE for hver leverandør som berøres. Unntaket er hvis det ikke er mulig å bruke den delte komponenten uten å inkludere sårbarheten. |

||

Hva Er Common Vulnerability Scoring System (CVSS)

CVSS er en av flere måter å måle virkningen av sårbarheter, som er kjent som CVE score. CVSS er et åpent sett med standarder som brukes til å vurdere en sårbarhet og tildele en alvorlighetsgrad langs en skala fra 0-10. Den nåværende versjonen AV CVSS er v3.1, som bryter ned skalaen er som følger:

| Alvorlighetsgrad | Grunnscore |

| Ingen | 0 |

| Lav | 0.1-3.9 |

| Middels | 4.0-6.9 |

| Høy | 7.0-8.9 |

| Kritisk | 9.0-10.0 |

CVSS-standarden brukes av mange anerkjente organisasjoner, inkludert NVD, IBM og Oracle. Hvis DU vil se hvordan CVSS beregnes, eller konvertere poengene tildelt av organisasjoner som ikke bruker CVSS, kan DU bruke nvd-kalkulatoren.

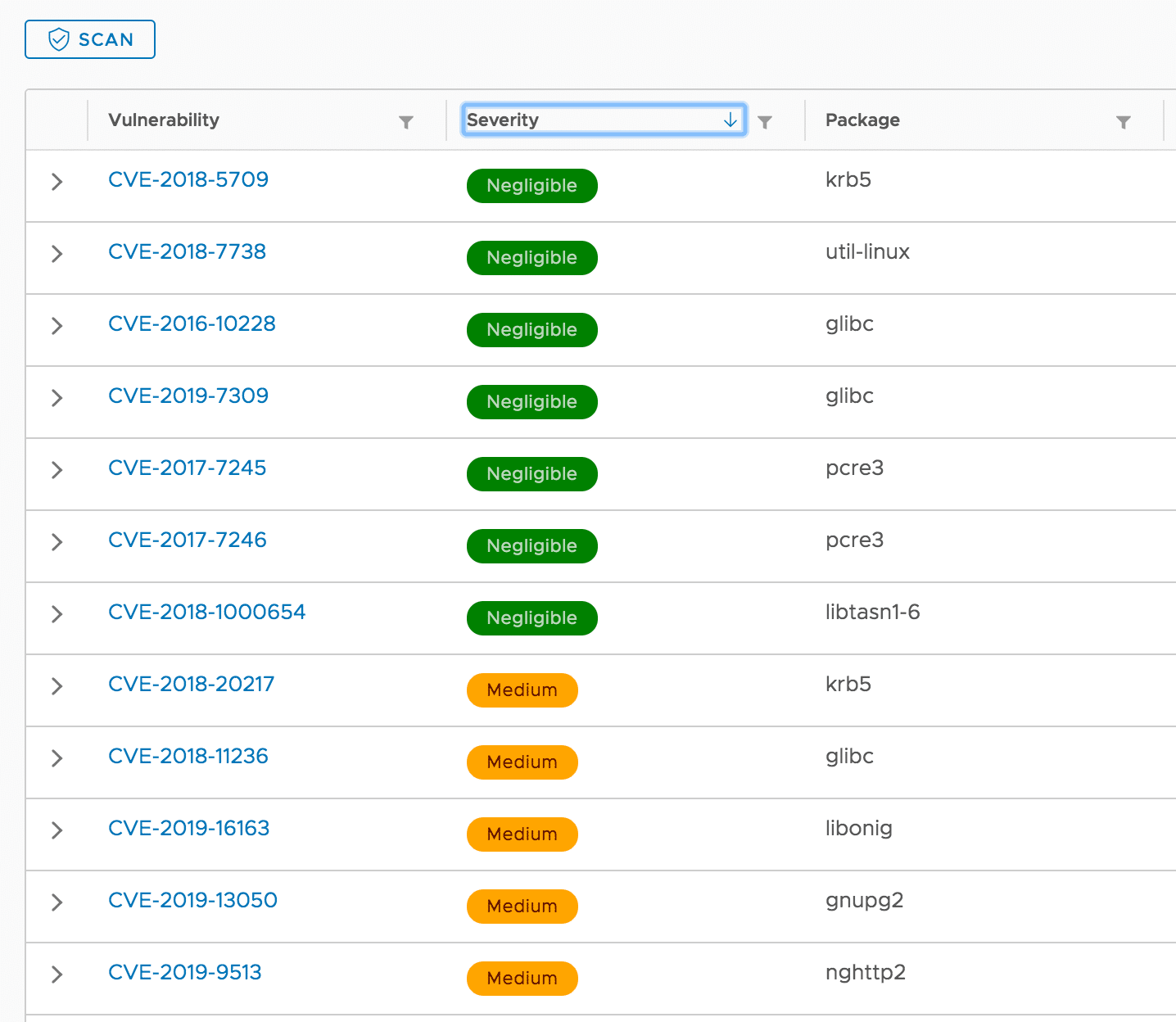

Alvorlighetsgrad av topp cve-sikkerhetsproblemer

CVE-Identifikatorer

når sikkerhetsproblemer er bekreftet, tilordner En Cve Numbering Authority (CNA) et nummer. EN CVE-identifikator følger formatet-CVE-{year} – {ID}. Det er for tiden 114 organisasjoner, fordelt på 22 land, som er sertifisert Som CNAs. Disse organisasjonene omfatter forskningsorganisasjoner, sikkerhet og IT-leverandører. CNAs får sin autoritet av MITRE, som også kan tildele CVE-tall direkte.

Sårbarhetsinformasjon gis Til CNAs via forskere, leverandører eller brukere. Mange sårbarheter oppdages også som en del av bug bounty-programmer. Disse programmene er satt opp av leverandører og gir en belønning til brukere som rapporterer sårbarheter direkte til leverandøren, i motsetning til å gjøre informasjonen offentlig. Leverandører kan deretter rapportere sårbarheten til EN CNA sammen med patch informasjon, hvis tilgjengelig.

NÅR et sikkerhetsproblem er rapportert, tilordner CNA et nummer fra blokken med unike CVE-identifikatorer den har. CNA rapporterer deretter sårbarheten med det tildelte nummeret TIL MITRE. Ofte har rapporterte sårbarheter en ventetid før DE blir offentliggjort av MITRE. Dette gjør det mulig for leverandører å utvikle patcher og reduserer sjansen for at feil utnyttes når de er kjent.

når en cve-sårbarhet blir offentliggjort, vises den med ID-EN, en kort beskrivelse av problemet og eventuelle referanser som inneholder tilleggsinformasjon eller rapporter. Når nye referanser eller funn oppstår, legges denne informasjonen til oppføringen.

Åpne Cve-Databaser

det er mange databaser som inneholder CVE-informasjon og fungerer som ressurser eller feeder for varsling av sårbarhet. Nedenfor er tre av de mest brukte databasene.

National Vulnerability Database (Nvd)

NVD ble dannet i 2005 og fungerer som den primære cve-databasen for mange organisasjoner. Den gir detaljert informasjon om sårbarheter, inkludert berørte systemer og potensielle reparasjoner. Det scorer også sårbarheter ved HJELP AV CVSS-standarder.

SOM tidligere nevnt, ER CVE-informasjon fra MITRE gitt TIL NVD, som deretter analyserer det rapporterte cve-sårbarheten. Selv om disse organisasjonene jobber sammen og begge er sponset AV Us Department Of Homeland Security (DHS), er de separate enheter.

Vuldb

VULDB ER en fellesskapsdrevet sårbarhetsdatabase. Den gir informasjon om sårbarhetsstyring, hendelsesrespons og trusselintelligens. VULDB spesialiserer seg på analyse av sårbarhetstrender. Disse analysene er gitt i et forsøk på å hjelpe sikkerhetsteam forutsi og forberede seg på fremtidige trusler.

CVE-Detaljer

CVE-Detaljer er en database som kombinerer NVD-data med informasjon fra andre kilder, for eksempel Utnyttelsesdatabasen. Det gjør det mulig å bla sårbarheter etter leverandør, produkt, type og dato. Det inkluderer cve sårbarheter, samt sårbarheter oppført Av Bugtraq ID, Og Microsoft Reference.

RSS Resources

hvis DU liker Å bruke RSS for raske og enkle oppdateringer PÅ cve sårbarheter kan du prøve følgende liste:

- Nasjonal Sårbarhetsdatabase-Nye Vulner

- Exploit-DB.com RSS-Feed

- Seclist.org -Avslørt Sårbarheter

for flere ressurser se dette innlegget På Reddit.

Imperva Application Security

Imperva security-teamet bruker EN rekke cve-databaser til å spore nye sårbarheter og oppdatere sikkerhetsverktøyene våre for å beskytte kundene mot dem.

Vår Web Application Firewall (WAF) blokkerer alle forsøk på å utnytte kjente CVEs, selv om det underliggende sikkerhetsproblemet ikke er løst, og bruker også generiske regler og atferdsanalyse for å identifisere utnyttelsesangrep fra nye og ukjente trusselvektorer.

når en NY CVE dukker opp, oppdateres vår løsning raskt med signaturen, noe som gjør det mulig å blokkere nulldagsangrep på nettverkskanten, selv før en leverandøroppdatering ble utstedt eller brukt på det sårbare systemet.

Imperva opprettholder Også Cyber Threat Index for å fremme synlighet og bevissthet om sårbarheter, deres typer og nivå av alvorlighetsgrad og utnyttbarhet, og hjelper organisasjoner overalt med å forberede og beskytte seg mot CVE-sårbarheter.