mi a közös sebezhetőségek és kitettségek (CVE) szószedet

a CVE A közös sebezhetőségeket és kitettségeket jelenti. A CVE egy szószedet, amely osztályozza a sebezhetőségeket. A szószedet elemzi a sebezhetőségeket, majd a Common Vulnerability Scoring System (CVSS) segítségével értékeli a biztonsági rés fenyegetettségi szintjét. A CVE pontszámot gyakran használják a biztonsági rések biztonságának rangsorolására.

a CVE szószedet a fogyasztói szoftverek és hardverek sérülékenységeinek nyomon követésére és katalogizálására irányuló projekt. Ezt a MITRE Corporation tartja fenn az Egyesült Államok Belbiztonsági osztályának finanszírozásával. A biztonsági réseket a biztonsági Tartalomautomatizálási protokoll (Security Content Automation Protocol, SCAP) segítségével gyűjtik össze és katalogizálják. Az SCAP kiértékeli a sérülékenységi információkat, és minden egyes sérülékenységhez egyedi azonosítót rendel.

az értékelés és az azonosítás után a biztonsági réseket a nyilvánosan elérhető MITRE szójegyzék tartalmazza. A listázást követően a sebezhetőségeket a Nemzeti Szabványügyi és Technológiai Intézet (NIST) elemzi. Az összes sebezhetőségi és elemzési információ ezután szerepel a NIST Nemzeti sebezhetőségi adatbázisában (NVD).

a CVE szószedet a kommunikáció alapjaként és a párbeszéd forrásaként jött létre a biztonsági és technológiai iparágak számára. A CVE azonosítók a sebezhetőségi információk szabványosítását és a biztonsági szakemberek közötti kommunikáció egységesítését szolgálják. A biztonsági tanácsok, a sebezhetőségi adatbázisok és a hibakeresők mind ezt a szabványt alkalmazzák.

mely biztonsági rések felelnek meg a CVE-nek

ahhoz, hogy CVE-sebezhetőségként lehessen besorolni, a biztonsági réseknek meg kell felelniük bizonyos feltételeknek. Ezek a kritériumok a következők:

egyéb problémáktól függetlenüla biztonsági rést más problémáktól függetlenül is ki kell tudni javítani. |

||

a gyártó által elismerta biztonsági rést a gyártó ismeri, és biztonsági kockázatot jelent. |

bizonyított kockázata biztonsági rést a gyártó biztonsági irányelveit sértő biztonsági hatás bizonyítékával együtt nyújtják be. |

|

egy kódbázist érintminden termék biztonsági rése külön CVE-t kap. Ha a biztonsági rések megosztott protokollokból, szabványokból vagy könyvtárakból származnak, minden érintett szállítóhoz külön CVE van hozzárendelve. A kivétel az, ha nincs mód a megosztott összetevő használatára a biztonsági rés bevonása nélkül. |

||

mi a közös sebezhetőségi pontozási rendszer (CVSS)

a CVSS a sebezhetőségek hatásának mérésére szolgáló számos módszer egyike, amelyet általában CVE pontszámnak neveznek. A CVSS egy nyílt szabványkészlet, amelyet a sebezhetőség felmérésére és a súlyosság 0-10 skálán történő hozzárendelésére használnak. A CVSS jelenlegi verziója v3. 1, amely lebontja a skálát a következő:

| súlyosság | alap pontszám |

| nincs | 0 |

| alacsony | 0.1-3.9 |

| közepes | 4.0-6.9 |

| magas | 7.0-8.9 |

| kritikus | 9.0-10.0 |

a CVSS szabványt számos neves szervezet használja, köztük az NVD, az IBM és az Oracle. Ha meg szeretné tudni, hogyan számítják ki a CVSS-t, vagy konvertálja a CVSS-t nem használó szervezetek által kiosztott pontszámokat, használhatja az NVD számológépet.

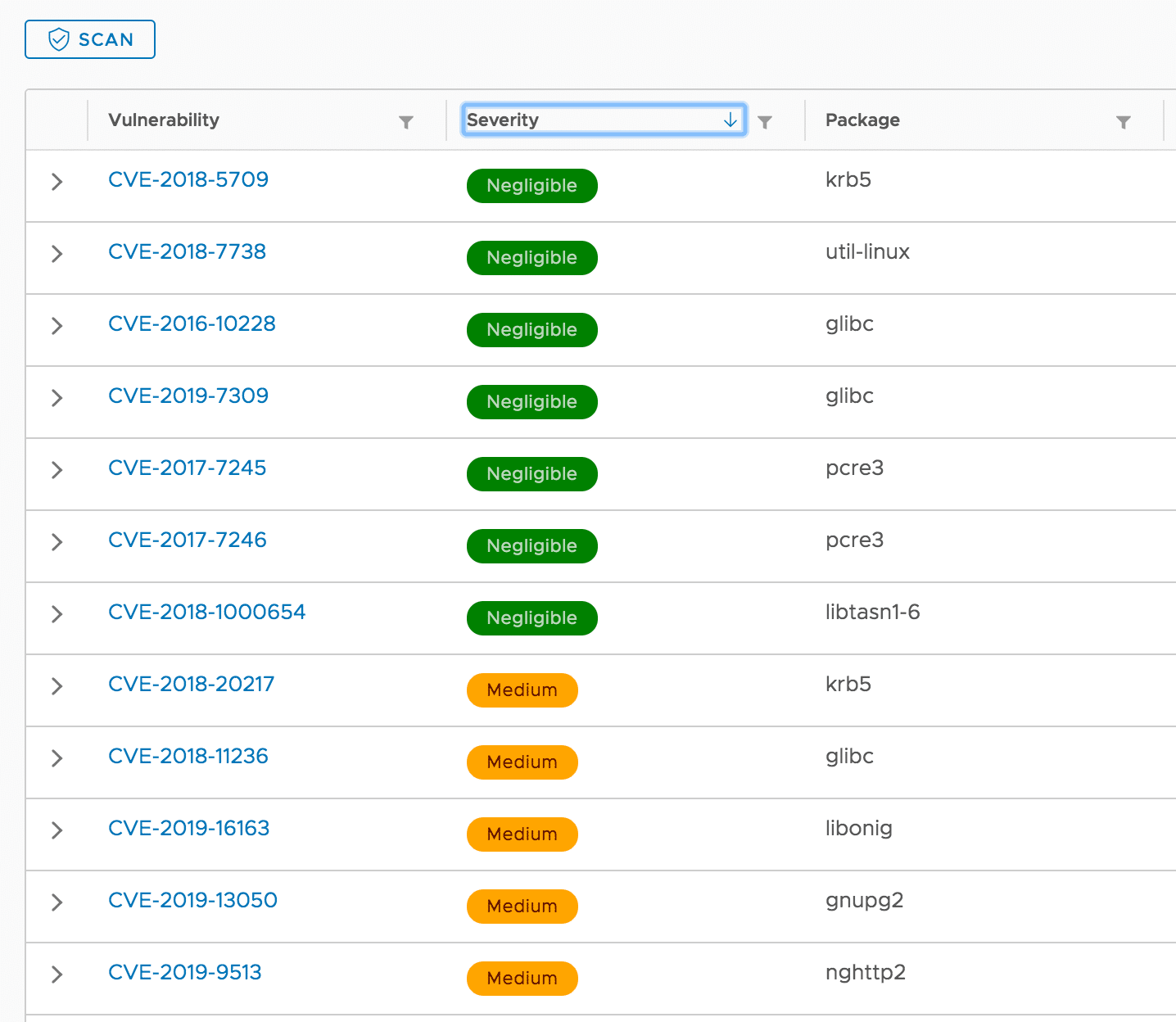

a legfontosabb CVE-biztonsági rések súlyossága

CVE-azonosítók

a biztonsági rések ellenőrzésekor a CVE-számozási Hatóság (CNA) rendel egy számot. A CVE azonosító a — CVE-{év}-{ID} formátumot követi. Jelenleg 114 szervezet van 22 országban, amelyek CNA-ként vannak tanúsítva. Ezek közé a szervezetek közé tartoznak a kutatási szervezetek, valamint a biztonsági és informatikai gyártók. A CNA-k felhatalmazást kapnak MITRE, amely közvetlenül CVE-számokat is rendelhet.

a sérülékenységi információkat kutatók, szállítók vagy felhasználók biztosítják a CNAs számára. Számos sebezhetőséget fedeznek fel a bug bounty programok részeként is. Ezeket a programokat a szállítók állítják be, és jutalmat nyújtanak azoknak a felhasználóknak, akik közvetlenül a szállítónak jelentik a sebezhetőségeket, szemben az információk nyilvánosságra hozatalával. A gyártók ezután jelenthetik a CNA sebezhetőségét a patch információkkal együtt, ha rendelkezésre állnak.

a biztonsági rés bejelentése után a CNA hozzárendel egy számot a birtokában lévő egyedi CVE azonosítók blokkjából. A CNA ezután jelentést tesz a sebezhetőségről a MITRE-hez rendelt számmal. Gyakran a jelentett sebezhetőségeknek várakozási ideje van, mielőtt a MITRE nyilvánosságra hozza őket. Ez lehetővé teszi a gyártók számára, hogy javításokat fejlesszenek ki, és csökkenti annak esélyét, hogy a hibákat felismerik.

amikor egy CVE biztonsági rést nyilvánosságra hoznak, fel kell tüntetni az azonosítóját, a probléma rövid leírását, valamint minden további információt vagy jelentést tartalmazó hivatkozást. Új hivatkozások vagy megállapítások felmerülésekor ez az információ hozzáadódik a bejegyzéshez.

nyílt CVE-adatbázisok

számos adatbázis tartalmaz CVE-információkat, amelyek erőforrásként vagy hírcsatornaként szolgálnak a sérülékenységi értesítésekhez. Az alábbiakban három leggyakrabban használt adatbázis található.

Nemzeti sebezhetőségi Adatbázis (NVD)

az NVD 2005-ben alakult, és számos szervezet elsődleges CVE-adatbázisaként szolgál. Részletes információkat nyújt a sérülékenységekről, beleértve az érintett rendszereket és a lehetséges javításokat. A CVSS szabványok segítségével a sebezhetőségeket is pontozza.

mint korábban említettük, a MITRE-től származó CVE-információkat az NVD továbbítja, amely ezt követően elemzi a jelentett CVE-sebezhetőséget. Bár ezek a szervezetek párhuzamosan működnek, és mindkettőt az Egyesült Államok Belbiztonsági Minisztériuma (DHS) szponzorálja, különálló entitások.

Vuldb (Vuldb)

a VULDB egy közösség által vezérelt sebezhetőségi adatbázis. Információt nyújt a sebezhetőség kezeléséről, az incidensekre adott válaszról és a fenyegetések felderítéséről. A VULDB a sebezhetőségi trendek elemzésére specializálódott. Ezek az elemzések célja, hogy segítsenek a biztonsági csapatoknak előre jelezni és felkészülni a jövőbeli fenyegetésekre.

CVE Details

a CVE Details egy adatbázis, amely egyesíti az NVD adatokat más forrásokból származó információkkal, például az Exploit adatbázissal. Lehetővé teszi a biztonsági rések böngészését szállító, Termék, típus és dátum szerint. Ez magában foglalja a CVE sebezhetőségeket, valamint a Bugtraq ID és a Microsoft Reference által felsorolt sebezhetőségeket.

RSS források

ha szeretne RSS-t használni a CVE biztonsági réseinek gyors és egyszerű frissítéséhez, próbálja meg az alábbi listát:

- Nemzeti sebezhetőségi adatbázis-új Vuln-ok

- Exploit-DB.com RSS-hírcsatorna

- Seclist.org -közzétett sebezhetőségek

további források a Reddit ezen bejegyzésében találhatók.

Imperva Application Security

az Imperva biztonsági csapata számos CVE adatbázist használ az új biztonsági rések nyomon követésére, és frissíti biztonsági eszközeinket az ügyfelek védelme érdekében.

webalkalmazás-tűzfalunk (Web Application Firewall, WAF) blokkolja az ismert CVE-k kihasználására irányuló összes kísérletet, még akkor is, ha az alapul szolgáló biztonsági rést nem javították ki, és általános szabályokat és viselkedéselemzést használ az új és ismeretlen fenyegetési Vektorok exploit támadásainak azonosítására.

amikor megjelenik egy új CVE, megoldásunk gyorsan frissül az aláírásával, lehetővé téve a nulla napos támadások blokkolását a hálózat szélén, még mielőtt egy szállítói javítást kiadtak vagy alkalmaztak volna a sebezhető rendszerre.

az Imperva fenntartja a Cyber Threat Indexet is, hogy elősegítse a sebezhetőségek, azok típusainak, súlyosságának és kihasználhatóságának láthatóságát és tudatosságát, segítve a szervezeteket mindenütt a CVE sebezhetőségeinek előkészítésében és védelmében.