mikä on Common vulnerability and Exposures (CVE) – Sanasto

CVE tarkoittaa yhteisiä haavoittuvuuksia ja altistuksia. CVE on sanasto, joka luokittelee haavoittuvuuksia. Sanasto analysoi haavoittuvuuksia ja käyttää sitten Common Vulnerability Scoring Systemiä (CVSS) arvioidakseen haavoittuvuuden uhkatason. CVE-pisteitä käytetään usein haavoittuvuuksien turvallisuuden priorisointiin.

CVE: n sanasto on hanke, joka keskittyy kuluttajaohjelmistojen ja-laitteistojen haavoittuvuuksien jäljittämiseen ja luettelointiin. Sitä ylläpitää MITRE Corporation Yhdysvaltain kotimaan turvallisuuden osaston rahoituksella. Haavoittuvuudet kerätään ja luetteloidaan käyttäen Security Content Automation Protocol (SCAP) – protokollaa. SCAP arvioi haavoittuvuustiedot ja antaa jokaiselle haavoittuvuudelle yksilöllisen tunnisteen.

kun haavoittuvuudet on arvioitu ja tunnistettu, ne on lueteltu yleisesti saatavilla olevassa MITRE-sanastossa. Listauksen jälkeen haavoittuvuuksia analysoi National Institute of Standards and Technology (NIST). Kaikki haavoittuvuus-ja analyysitiedot on sitten listattu NIST: n kansalliseen Haavoittuvuustietokantaan (NVD).

CVE: n sanasto luotiin turvallisuus-ja Teknologiateollisuuden viestinnän perustaksi ja vuoropuhelun lähteeksi. CVE-tunnisteiden tarkoituksena on yhtenäistää haavoittuvaisuustietoja ja yhtenäistää tietoturva-alan ammattilaisten välistä viestintää. Tietoturvatiedotteet, haavoittuvuustietokannat ja bugien jäljittimet käyttävät kaikki tätä standardia.

haavoittuvuudet, jotka voidaan luokitella CVE

– haavoittuvuuksiksi, on täytettävä tietyt kriteerit. Näihin kriteereihin kuuluvat:

muista ongelmista riippumattahaavoittuvuus on voitava korjata muista ongelmista riippumatta. |

||

myyjän myöntämähaavoittuvuus on myyjän tiedossa ja sen tiedetään aiheuttavan tietoturvariskin. |

on todistettu riskihaavoittuvuus on toimitettu näyttöä tietoturvavaikutuksista, jotka rikkovat myyjän suojauskäytäntöjä. |

|

vaikuttaa yhteen koodebaasiinjokainen tuote haavoittuvuus saa erillisen CVE: n. Jos haavoittuvuudet johtuvat jaetuista protokollista, standardeista tai kirjastoista, jokaiselle toimittajalle, jota asia koskee, annetaan erillinen CVE-arvo. Poikkeuksena on, jos jaettua komponenttia ei voi käyttää sisällyttämättä haavoittuvuutta. |

||

mikä on Common Vulnerability Scoring System (CVSS)

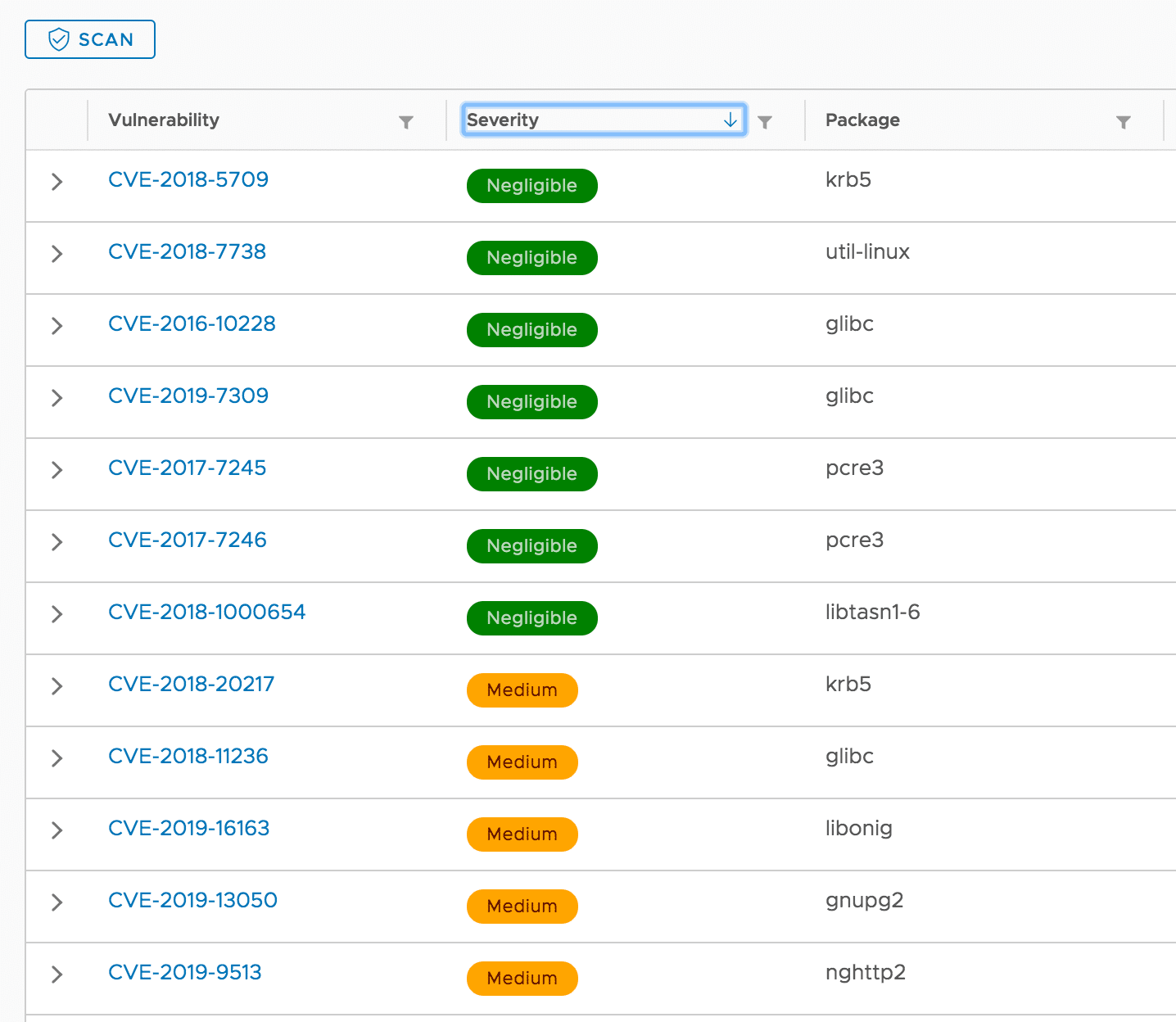

CVSS on yksi useista tavoista mitata haavoittuvuuksien vaikutusta, joka tunnetaan yleisesti CVE-pisteenä. CVSS on avoin joukko standardeja, joita käytetään haavoittuvuuden arvioimiseen ja vakavuuden osoittamiseen asteikolla 0-10. CVSS: n nykyinen versio on v3.1, joka jakaa asteikon seuraavasti:

| vaikeusaste | peruspistemäärä |

| ei ole | 0 |

| Matala | 0.1-3.9 |

| keskitaso | 4.0-6.9 |

| Korkea | 7.0-8.9 |

| kriittinen | 9.0-10.0 |

CVSS-standardia käyttävät monet hyvämaineiset organisaatiot, kuten NVD, IBM ja Oracle. Jos haluat nähdä, miten CVSS lasketaan tai muuntaa niiden organisaatioiden antamat pisteet, jotka eivät käytä CVSS: ää, voit käyttää NVD-laskuria.

CVE: n ylimpien haavoittuvuuksien vakavuus

CVE-tunnisteet

kun haavoittuvuudet todennetaan, CVE-Numerointiviranomainen (CNA) antaa numeron. CVE-tunniste noudattaa muotoa-CVE – {year} – {ID}. Tällä hetkellä on 114 organisaatiota, 22 maassa, jotka on sertifioitu CNAs. Näitä organisaatioita ovat tutkimusorganisaatiot sekä turvallisuus-ja IT-myyjät. CNAs: t saavat valtuutensa MITRELTÄ, joka voi myös antaa CVE-numeroita suoraan.

Haavoittuvuustiedot toimitetaan CNAs: lle tutkijoiden, toimittajien tai käyttäjien kautta. Monia haavoittuvuuksia löytyy myös bug bounty-ohjelmien osana. Nämä ohjelmat ovat toimittajien perustamia ja tarjoavat palkkion käyttäjille, jotka raportoivat haavoittuvuuksista suoraan myyjälle, sen sijaan, että tiedot julkistettaisiin. Toimittajat voivat sitten ilmoittaa haavoittuvuuden CNA: lle yhdessä korjaustietojen kanssa, jos ne ovat saatavilla.

kun haavoittuvuus on ilmoitettu, CNA antaa sille numeron hallussaan olevien yksilöllisten CVE-tunnisteiden lohkosta. Tämän jälkeen CNA raportoi haavoittuvuuden annetulla numerolla MITRELLE. Usein, raportoitu haavoittuvuuksia on odotusaika ennen julkistetaan MITRE. Näin myyjät voivat kehittää laastareita ja vähentää mahdollisuutta, että puutteita hyödynnetään, kun ne ovat tiedossa.

kun CVE-haavoittuvuus julkistetaan, se mainitaan tunnuksineen, lyhyt kuvaus ongelmasta ja mahdolliset viitteet, jotka sisältävät lisätietoja tai raportteja. Kun uusia viittauksia tai havaintoja ilmenee, nämä tiedot lisätään kohtaan.

avoimet CVE-tietokannat

on monia tietokantoja, jotka sisältävät CVE-tietoja ja toimivat resursseina tai syötteinä haavoittuvuusilmoitukselle. Alla on kolme yleisimmin käytettyä tietokantaa.

Kansallinen Haavoittuvuustietokanta (NVD)

NVD perustettiin vuonna 2005 ja se toimii monien organisaatioiden ensisijaisena CVE-tietokantana. Se tarjoaa yksityiskohtaista tietoa haavoittuvuuksista, kuten kyseisistä järjestelmistä ja mahdollisista korjauksista. Se myös pisteyttää haavoittuvuuksia käyttämällä CVSS-standardeja.

kuten aiemmin todettiin, CVE: n tiedot toimitetaan NVD: lle, joka sitten analysoi raportoidun CVE: n haavoittuvuuden. Vaikka nämä organisaatiot toimivat yhdessä ja ovat molemmat Yhdysvaltain kotimaan turvallisuuden ministeriön (DHS) sponsoroimia, ne ovat erillisiä yksiköitä.

Haavoittuvuustietokanta (VULDB)

VULDB on yhteisölähtöinen haavoittuvuustietokanta. Se tarjoaa tietoa haavoittuvuuksien hallinnasta, vaaratilanteiden torjunnasta ja uhkatiedustelusta. VULDB on erikoistunut haavoittuvuustrendien analysointiin. Näiden analyysien tarkoituksena on auttaa turvallisuusryhmiä ennustamaan ja varautumaan tuleviin uhkiin.

CVE Details

CVE Details on tietokanta, joka yhdistää NVD-tiedot muista lähteistä, kuten Exploit-tietokannasta saatuihin tietoihin. Sen avulla voit selata haavoittuvuuksia toimittajan, tuotteen, tyypin ja päivämäärän mukaan. Se sisältää CVE-haavoittuvuuksia sekä Bugtraq ID: n ja Microsoft Referencen listaamia haavoittuvuuksia.

RSS-resurssit

jos haluat käyttää RSS: ää nopeisiin ja helppoihin päivityksiin CVE-haavoittuvuuksista, voit kokeilla seuraavaa listaa:

- Kansallinen Haavoittuvuustietokanta-Uudet Vulnit

- Exploit-DB.com RSS-syöte

- Seclist.org -paljastaa haavoittuvuuksia

lisää resursseja katso tämä viesti Reddit.

Imperva Application Security

Imperva security team käyttää useita CVE: n tietokantoja uusien haavoittuvuuksien seuraamiseen ja päivittää tietoturvatyökalumme suojaamaan asiakkaita niiltä.

Web Application Firewall (WAF) estää kaikki yritykset hyödyntää tunnettuja CVEs, vaikka taustalla haavoittuvuutta ei ole korjattu, ja käyttää myös yleisiä sääntöjä ja käyttäytymisen analyysi tunnistaa hyödyntää hyökkäyksiä uusista ja tuntemattomista uhkavektoreista.

kun uusi CVE syntyy, ratkaisumme päivitetään nopeasti allekirjoituksellaan, mikä mahdollistaa nollapäivähyökkäysten estämisen verkon reunassa jo ennen toimittajan korjaustiedoston myöntämistä tai levittämistä haavoittuvaan järjestelmään.

Imperva ylläpitää myös kyberuhka-indeksiä edistääkseen näkyvyyttä ja tietoisuutta haavoittuvuuksista, niiden tyypeistä ja vakavuustasosta sekä hyödynnettävyydestä auttaen organisaatioita kaikkialla valmistautumaan ja suojautumaan CVE-haavoittuvuuksilta.