Co to jest common Vulnerabilities and Exposures (CVE) Słowniczek

CVE oznacza Common Vulnerabilities and Exposures. CVE to słowniczek klasyfikujący luki w zabezpieczeniach. Glosariusz analizuje luki w zabezpieczeniach, a następnie wykorzystuje system CVSS (Common Vulnerability Scoring System) do oceny poziomu zagrożenia luki. Wynik CVE jest często używany do priorytetyzacji bezpieczeństwa luk w zabezpieczeniach.

CVE glossary to projekt poświęcony śledzeniu i katalogowaniu luk w oprogramowaniu i sprzęcie konsumenckim. Jest utrzymywany przez MITRE Corporation z funduszy amerykańskiego Wydziału Bezpieczeństwa Wewnętrznego. Luki w zabezpieczeniach są gromadzone i katalogowane za pomocą protokołu SCAP (Security Content Automation Protocol). SCAP ocenia informacje o lukach i przypisuje każdemu z nich unikalny identyfikator.

po dokonaniu oceny i zidentyfikowaniu luki są wymienione w publicznie dostępnym słowniku MITRE. Po wylistowaniu luki są analizowane przez National Institute of Standards and Technology (NIST). Wszystkie informacje dotyczące podatności i analizy są następnie wymienione w Krajowej bazie danych NIST (National Vulnerability Database, NVD).

słownik CVE został stworzony jako podstawa komunikacji i źródło dialogu dla branży bezpieczeństwa i technologii. Identyfikatory CVE służą standaryzacji informacji o lukach w zabezpieczeniach i ujednoliceniu komunikacji między specjalistami ds. bezpieczeństwa. Porady dotyczące bezpieczeństwa, bazy danych luk i śledzenie błędów wykorzystują ten standard.

które luki kwalifikują się do CVE

aby zostać zaklasyfikowane jako luka w zabezpieczeniach CVE, luki muszą spełniać określone kryteria. Kryteria te obejmują:

niezależnie od innych problemówmusisz być w stanie naprawić lukę niezależnie od innych problemów. |

||

potwierdzona przez Sprzedawcęluka jest znana przez sprzedawcę i jest potwierdzona, że powoduje zagrożenie bezpieczeństwa. |

jest udowodnione ryzykoluka jest przesyłana z dowodem wpływu na bezpieczeństwo, który narusza zasady bezpieczeństwa dostawcy. |

|

wpływając na jedną bazę kodukażda Luka produktu otrzymuje oddzielny CVE. Jeśli luki wynikają ze współdzielonych protokołów, standardów lub bibliotek, dla każdego dostawcy jest przypisany osobny CVE. Wyjątkiem jest sytuacja, gdy nie ma możliwości użycia współdzielonego komponentu bez uwzględnienia luki w zabezpieczeniach. |

||

Co to jest Common Vulnerability Scoring System (CVSS)

CVSS jest jednym z kilku sposobów mierzenia wpływu luk w zabezpieczeniach, który jest powszechnie znany jako wynik CVE. CVSS jest otwartym zestawem standardów stosowanych do oceny podatności na zagrożenia i przypisywania wagi w skali od 0 do 10. Aktualna wersja CVSS to v3.1, która rozkłada skalę w następujący sposób:

| wynik bazowy | |

| brak | 0 |

| niskie | 0.1-3.9 |

| średni | 4.0-6.9 |

| wysoka | 7.0-8.9 |

| krytyczny | 9.0-10.0 |

standard CVSS jest używany przez wiele renomowanych organizacji, w tym NVD, IBM i Oracle. Jeśli chcesz zobaczyć, jak obliczany jest CVSS lub przekonwertować wyniki przypisane przez organizacje, które nie używają CVSS, możesz użyć kalkulatora NVD.

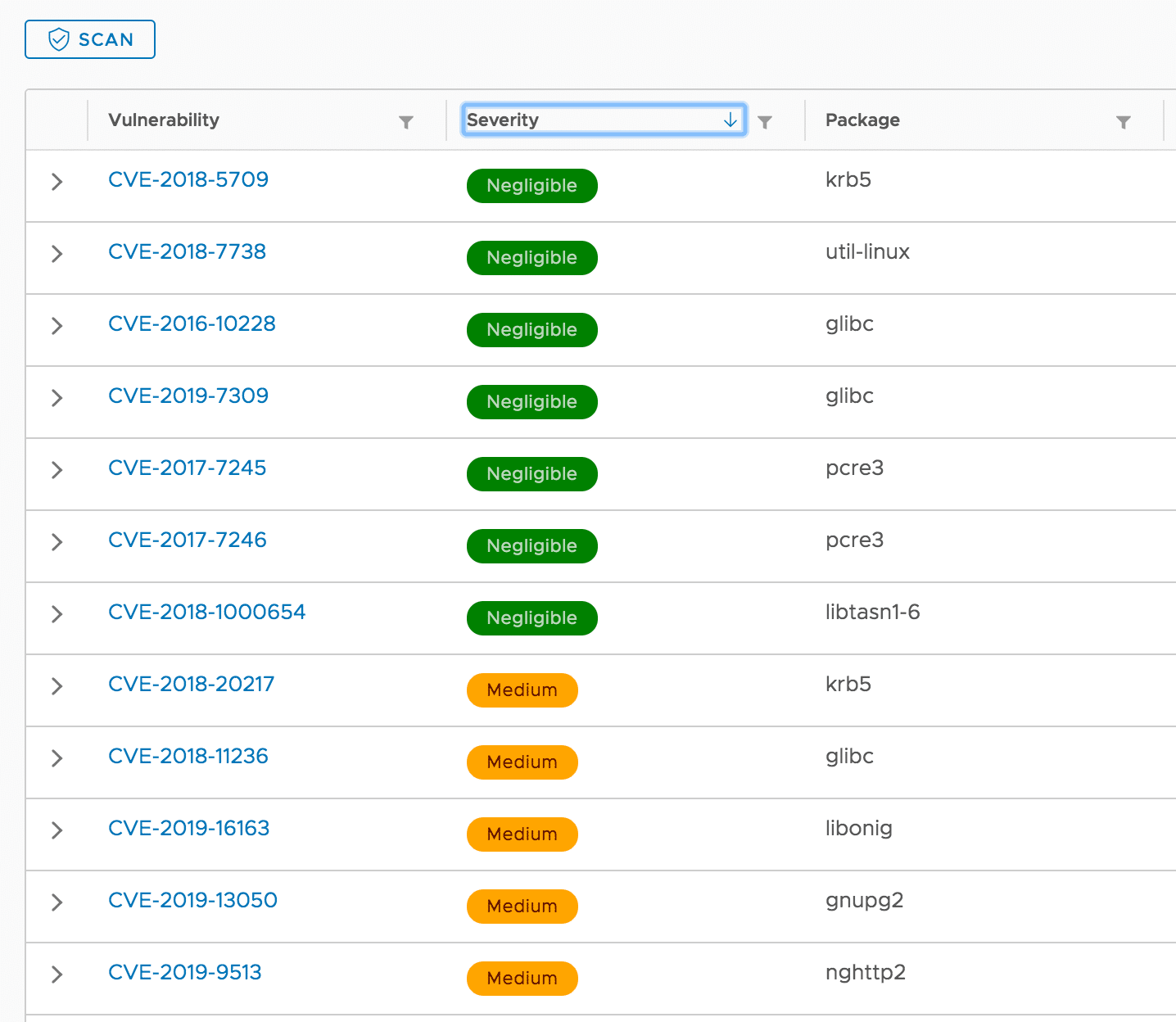

dotkliwość najważniejszych luk w zabezpieczeniach CVE

identyfikatory CVE

po zweryfikowaniu luk Urząd numeracji CVE (CNA) przypisuje numer. Identyfikator CVE ma format — CVE – {year} – {ID}. Obecnie istnieje 114 organizacji w 22 krajach, które posiadają certyfikat CNAs. Organizacje te obejmują organizacje badawcze oraz dostawców bezpieczeństwa i IT. CNAs otrzymują swoje uprawnienia przez MITRE, która może również bezpośrednio przypisać numery CVE.

informacje o lukach są dostarczane do CNAs za pośrednictwem badaczy, dostawców lub użytkowników. Wiele luk jest również wykrywanych w ramach programów Bug bounty. Programy te są konfigurowane przez dostawców i zapewniają nagrodę użytkownikom, którzy zgłaszają luki bezpośrednio dostawcy, w przeciwieństwie do upubliczniania informacji. Dostawcy mogą następnie zgłosić lukę do CNA wraz z informacjami o łatach, jeśli są dostępne.

po zgłoszeniu luki, CNA przypisuje jej numer z bloku unikalnych identyfikatorów CVE, które posiada. CNA następnie zgłasza lukę z przypisanym numerem do MITRE. Często zgłaszane luki mają okres oczekiwania, zanim zostaną upublicznione przez MITRE. Pozwala to dostawcom na opracowywanie łatek i zmniejsza ryzyko, że wady zostaną wykorzystane po rozpoznaniu.

gdy luka w zabezpieczeniach CVE jest upubliczniona, jest ona wyświetlana wraz z jej identyfikatorem, krótkim opisem problemu oraz wszelkimi odnośnikami zawierającymi dodatkowe informacje lub raporty. W miarę pojawiania się nowych odniesień lub ustaleń informacja ta jest dodawana do wpisu.

Otwórz bazy danych CVE

istnieje wiele baz danych, które zawierają informacje CVE i służą jako zasoby lub kanały powiadomień o lukach. Poniżej znajdują się trzy najczęściej używane bazy danych.

National Vulnerability Database (NVD)

NVD została utworzona w 2005 roku i służy jako podstawowa baza danych CVE dla wielu organizacji. Zapewnia szczegółowe informacje na temat luk w zabezpieczeniach, w tym dotkniętych systemów i potencjalnych poprawek. Punktuje również luki w zabezpieczeniach za pomocą standardów CVSS.

jak wcześniej wspomniano, informacje CVE z MITRE są dostarczane do NVD, który następnie analizuje zgłoszoną lukę w CVE. Chociaż organizacje te działają w tandemie i są sponsorowane przez Departament Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych (DHS), są oddzielnymi podmiotami.

Vuldb Database (VULDB)

VULDB jest bazą danych luk opartych na społeczności. Dostarcza informacji na temat zarządzania lukami w zabezpieczeniach, reagowania na incydenty i analizy zagrożeń. VULDB specjalizuje się w analizie trendów podatności na zagrożenia. Analizy te mają na celu pomoc zespołom ds. bezpieczeństwa w przewidywaniu i przygotowywaniu się na przyszłe zagrożenia.

CVE Details

CVE Details to baza danych, która łączy dane NVD z informacjami z innych źródeł, takich jak Baza Exploit. Umożliwia przeglądanie luk w zabezpieczeniach według dostawcy, produktu, typu i daty. Zawiera luki w zabezpieczeniach CVE, a także luki wymienione przez Bugtraq ID i Microsoft Reference.

zasoby RSS

jeśli chcesz używać RSS do szybkich i łatwych aktualizacji luk w zabezpieczeniach CVE, możesz wypróbować następującą listę:

- krajowa baza podatności na zagrożenia – nowe sępy

- Exploit-DB.com kanał RSS

- Seclist.org -ujawnione luki

aby uzyskać więcej zasobów, zapoznaj się z tym postem na Reddit.

Imperva Application Security

zespół ds. bezpieczeństwa Imperva wykorzystuje wiele baz danych CVE do śledzenia nowych luk w zabezpieczeniach i aktualizowania naszych narzędzi bezpieczeństwa, aby chronić przed nimi klientów.

nasza Zapora sieciowa (WAF) blokuje wszelkie próby wykorzystania znanych CVE, nawet jeśli podstawowa luka nie została naprawiona, a także wykorzystuje ogólne reguły i analizę zachowania do identyfikacji ataków exploit z nowych i nieznanych wektorów zagrożeń.

gdy pojawia się nowy CVE, nasze rozwiązanie jest szybko aktualizowane z podpisem, co umożliwia blokowanie ataków zero-day na krawędzi sieci, nawet przed wydaniem poprawki dostawcy lub zastosowaniem podatnego systemu.

Imperva utrzymuje również wskaźnik Cyber Threat Index, aby promować widoczność i świadomość luk w zabezpieczeniach, ich typów i poziomu dotkliwości oraz możliwości wykorzystania, pomagając organizacjom na całym świecie przygotować się i chronić przed lukami w zabezpieczeniach CVE.