Hvad er de fælles sårbarheder og eksponeringer (CVE) ordliste

CVE står for fælles sårbarheder og eksponeringer. CVE er en ordliste, der klassificerer sårbarheder. Ordlisten analyserer sårbarheder og bruger derefter Common Vulnerability Scoring System (CVSS) til at evaluere trusselsniveauet for en sårbarhed. En CVE-score bruges ofte til at prioritere sikkerheden ved sårbarheder.

CVE-ordlisten er et projekt dedikeret til sporing og katalogisering af sårbarheder i forbrugerprogrammer og-udstyr. Det vedligeholdes af MITRE Corporation med finansiering fra US Division of Homeland Security. Sårbarheder indsamles og katalogiseres ved hjælp af Security Content Automation Protocol (SCAP). SCAP evaluerer sårbarhedsoplysninger og tildeler hver sårbarhed en unik identifikator.

når sårbarheder er evalueret og identificeret, er de angivet i den offentligt tilgængelige MITRE-ordliste. Efter notering analyseres sårbarheder af National Institute of Standards and Technology (NIST). Alle oplysninger om sårbarhed og analyse vises derefter i NISTs nationale Sårbarhedsdatabase (NVD).

CVE-ordlisten blev oprettet som en basislinje for kommunikation og kilde til dialog for sikkerheds-og teknologiindustrien. CVE-identifikatorer tjener til at standardisere sårbarhedsoplysninger og forene kommunikation blandt sikkerhedsfolk. Sikkerhedsrådgivning, sårbarhedsdatabaser og bug trackere anvender alle denne standard.

hvilke sårbarheder kvalificerer sig til en CVE

for at blive kategoriseret som en CVE-sårbarhed skal sårbarheder opfylde et bestemt sæt kriterier. Disse kriterier omfatter:

uafhængig af andre problemerdu skal være i stand til at løse sårbarheden uafhængigt af andre problemer. |

||

anerkendt af sælgerensårbarheden er kendt af sælgeren og anerkendes for at forårsage en sikkerhedsrisiko. |

er en dokumenteret risikosårbarheden indsendes med bevis for sikkerhedspåvirkning, der overtræder leverandørens sikkerhedspolitikker. |

|

påvirker en kodebasehvert produkts sårbarhed får en separat CVE. Hvis sårbarheder stammer fra delte protokoller, standarder eller biblioteker, tildeles en separat CVE for hver berørt leverandør. Undtagelsen er, hvis der ikke er nogen måde at bruge den delte komponent uden at inkludere sårbarheden. |

||

Hvad er Common Vulnerability Scoring System (CVSS)

CVSS er en af flere måder at måle virkningen af sårbarheder, som almindeligvis er kendt som CVE-score. CVSS er et åbent sæt standarder, der bruges til at vurdere en sårbarhed og tildele en sværhedsgrad langs en skala fra 0-10. Den aktuelle version af CVSS er v3.1, som nedbryder skalaen er som følger:

| sværhedsgrad | basis Score |

| ingen | 0 |

| lav | 0.1-3.9 |

| Medium | 4.0-6.9 |

| høj | 7.0-8.9 |

| kritisk | 9.0-10.0 |

CVSS-standarden bruges af mange velrenommerede organisationer, herunder NVD, IBM og Oracle. Hvis du vil se, hvordan CVSS beregnes, eller konvertere de scoringer, der er tildelt af organisationer, der ikke bruger CVSS, kan du bruge NVD-regnemaskinen.

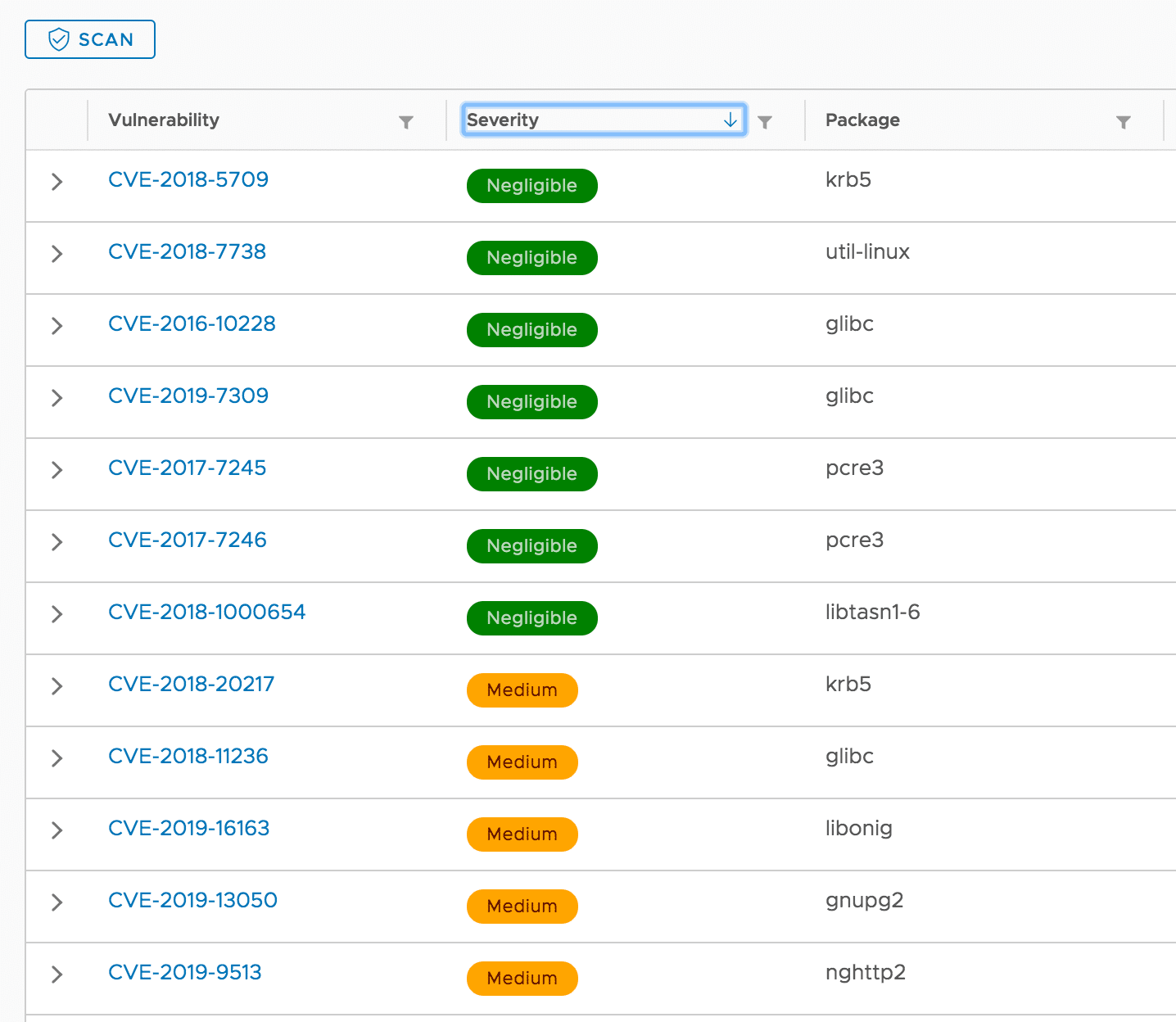

alvorligheden af de øverste CVE-sårbarheder

CVE-identifikatorer

når sårbarheder verificeres, tildeler en CVE-Nummereringsmyndighed (CNA) et nummer. En CVE-identifikator følger formatet — CVE – {år} – {ID}. Der er i øjeblikket 114 organisationer på tværs af 22 lande, der er certificeret som CNAs. Disse organisationer omfatter forskningsorganisationer og sikkerheds-og IT-leverandører. CNAs får deres autoritet af MITRE, som også kan tildele CVE-numre direkte.

sårbarhedsoplysninger leveres til CNAs via forskere, leverandører eller brugere. Mange sårbarheder opdages også som en del af bug bounty-programmer. Disse programmer er oprettet af leverandører og giver en belønning til brugere, der rapporterer sårbarheder direkte til sælgeren, i modsætning til at offentliggøre oplysningerne. Leverandører kan derefter rapportere sårbarheden til en CNA sammen med patch-oplysninger, hvis de er tilgængelige.

når en sårbarhed er rapporteret, tildeler CNA det et nummer fra blokken med unikke CVE-identifikatorer, den har. CNA rapporterer derefter sårbarheden med det tildelte nummer til MITRE. Ofte har rapporterede sårbarheder en ventetid, før de offentliggøres af MITRE. Dette giver leverandører mulighed for at udvikle patches og reducerer chancen for, at mangler udnyttes, når de først er kendt.

når en CVE-sårbarhed offentliggøres, vises den med sit ID, en kort beskrivelse af problemet og eventuelle referencer, der indeholder yderligere oplysninger eller rapporter. Når nye referencer eller fund opstår, tilføjes disse oplysninger til posten.

Åbn CVE-databaser

der er mange databaser, der indeholder CVE-oplysninger og fungerer som ressourcer eller feeds til sårbarhedsmeddelelse. Nedenfor er tre af de mest anvendte databaser.

National Sårbarhedsdatabase (NVD)

NVD blev dannet i 2005 og fungerer som den primære CVE-database for mange organisationer. Det giver detaljerede oplysninger om sårbarheder, herunder berørte systemer og potentielle rettelser. Det scorer også sårbarheder ved hjælp af CVSS-standarder.

som tidligere nævnt leveres CVE-oplysninger fra MITRE til NVD, som derefter analyserer den rapporterede CVE-sårbarhed. Selvom disse organisationer arbejder sammen og begge er sponsoreret af US Department of Homeland Security (DHS), er de separate enheder.

Sårbarhedsdatabase (VULB)

VULB er en community-drevet sårbarhedsdatabase. Det giver oplysninger om sårbarhedsstyring, hændelsesrespons og trusselsinformation. VULDB er specialiseret i analyse af sårbarhedstendenser. Disse analyser leveres i et forsøg på at hjælpe sikkerhedsteams med at forudsige og forberede sig på fremtidige trusler.

CVE detaljer

CVE detaljer er en database, der kombinerer NVD data med oplysninger fra andre kilder, såsom udnytte databasen. Det giver dig mulighed for at gennemse sårbarheder efter leverandør, Produkt, type og dato. Det inkluderer CVE-sårbarheder, såvel som sårbarheder, der er angivet af Bugtrak ID, og Microsoft Reference.

RSS Resources

hvis du kan lide at bruge RSS til hurtige og nemme opdateringer på CVE sårbarheder kan du prøve følgende liste:

- National Sårbarhedsdatabase-nye Vulns

- Exploit-DB.com RSS-Feed

- Seclist.org -afsløret sårbarheder

for flere ressourcer henvises til dette indlæg på Reddit.

Imperva Application Security

Imperva security-teamet bruger en række CVE-databaser til at spore nye sårbarheder og opdatere vores sikkerhedsværktøjer for at beskytte kunderne mod dem.

vores applikation blokerer alle forsøg på at udnytte kendte CVE ‘ er, selvom den underliggende sårbarhed ikke er rettet, og bruger også generiske regler og adfærdsanalyse til at identificere udnyttelsesangreb fra nye og ukendte trusselvektorer.

når en ny CVE dukker op, opdateres vores løsning hurtigt med sin underskrift, hvilket gør det muligt at blokere nul-dages angreb på netværkskanten, selv før en leverandørplaster blev udstedt eller anvendt på det sårbare system.

Imperva opretholder også Cybertrusselindekset for at fremme synlighed og bevidsthed om sårbarheder, deres typer og niveau af sværhedsgrad og udnyttelighed og hjælpe organisationer overalt med at forberede og beskytte sig mod CVE-sårbarheder.