Quel est le Glossaire des Vulnérabilités et expositions communes (CVE)

CVE signifie Vulnérabilités et expositions communes. CVE est un glossaire qui classe les vulnérabilités. Le glossaire analyse les vulnérabilités, puis utilise le Système commun de notation des vulnérabilités (CVSS) pour évaluer le niveau de menace d’une vulnérabilité. Un score CVE est souvent utilisé pour hiérarchiser la sécurité des vulnérabilités.

Le glossaire CVE est un projet dédié au suivi et au catalogage des vulnérabilités des logiciels et matériels grand public. Il est maintenu par la MITRE Corporation avec un financement de la Division américaine de la sécurité intérieure. Les vulnérabilités sont collectées et cataloguées à l’aide du protocole SCAP (Security Content Automation Protocol). SCAP évalue les informations de vulnérabilité et attribue à chaque vulnérabilité un identifiant unique.

Une fois évaluées et identifiées, les vulnérabilités sont répertoriées dans le glossaire MITRE accessible au public. Après l’inscription, les vulnérabilités sont analysées par le National Institute of Standards and Technology (NIST). Toutes les informations sur les vulnérabilités et les analyses sont ensuite répertoriées dans la Base de données nationale sur les vulnérabilités (NVD) du NIST.

Le glossaire CVE a été créé comme base de communication et source de dialogue pour les industries de la sécurité et de la technologie. Les identifiants CVE servent à standardiser les informations sur les vulnérabilités et à unifier la communication entre les professionnels de la sécurité. Les avis de sécurité, les bases de données de vulnérabilités et les traqueurs de bogues utilisent tous cette norme.

Quelles vulnérabilités Sont admissibles à une CVE

Pour être classées en tant que vulnérabilité CVE, les vulnérabilités doivent répondre à un certain ensemble de critères. Ces critères comprennent:

Indépendamment des autres problèmesVous devez pouvoir corriger la vulnérabilité indépendamment des autres problèmes. |

||

Reconnue par le fournisseurLa vulnérabilité est connue du fournisseur et est reconnue pour entraîner un risque de sécurité. |

Est un risque avéréLa vulnérabilité est soumise avec la preuve d’un impact sur la sécurité qui viole les politiques de sécurité du fournisseur. |

|

Affectant une base de codeChaque vulnérabilité de produit obtient un CVE distinct. Si les vulnérabilités proviennent de protocoles, de normes ou de bibliothèques partagés, un CVE distinct est attribué à chaque fournisseur concerné. L’exception est s’il n’y a aucun moyen d’utiliser le composant partagé sans inclure la vulnérabilité. |

||

Qu’est-ce que le Système commun de notation des vulnérabilités (CVSS)

Le CVSS est l’un des nombreux moyens de mesurer l’impact des vulnérabilités, communément appelé score CVE. Le CVSS est un ensemble ouvert de normes utilisées pour évaluer une vulnérabilité et attribuer une gravité sur une échelle de 0 à 10. La version actuelle de CVSS est la v3.1, qui décompose l’échelle comme suit:

| Gravité | Score de base |

| Aucun | 0 |

| Faible | 0.1-3.9 |

| Moyen | 4.0-6.9 |

| Haut | 7.0-8.9 |

| Critique | 9.0-10.0 |

La norme CVSS est utilisée par de nombreuses organisations réputées, notamment NVD, IBM et Oracle. Si vous souhaitez voir comment les CVSS sont calculés ou convertir les scores attribués par les organisations qui n’utilisent pas les CVSS, vous pouvez utiliser le calculateur NVD.

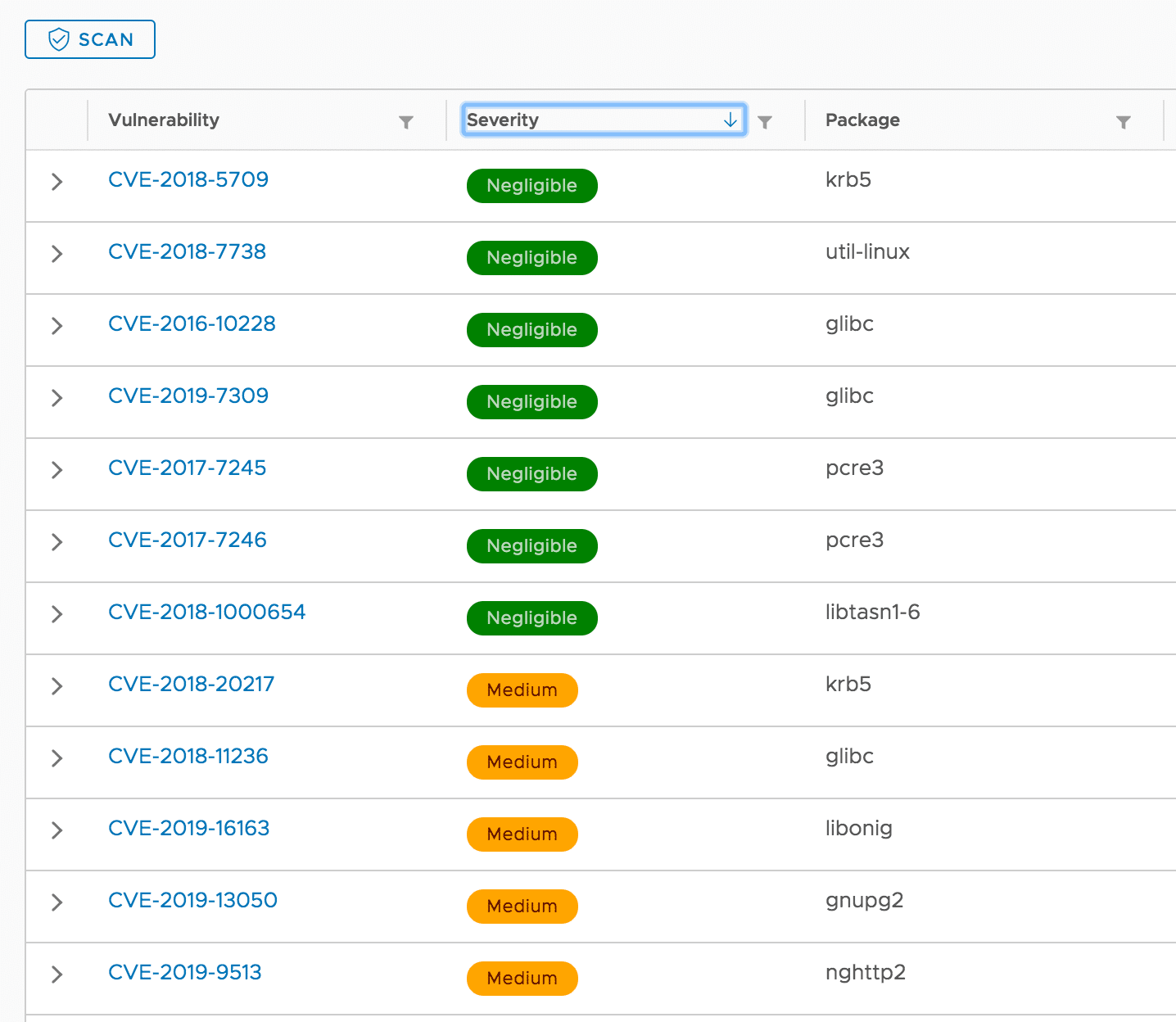

Gravité des principales vulnérabilités CVE

Identificateurs CVE

Lorsque les vulnérabilités sont vérifiées, une autorité de numérotation CVE (CNA) attribue un numéro. Un identifiant CVE suit le format de -CVE-{year}-{ID}. Il y a actuellement 114 organisations, dans 22 pays, qui sont certifiées CNAs. Ces organisations comprennent des organismes de recherche et des fournisseurs de sécurité et d’informatique. Les CNA reçoivent leur autorité par MITRE, qui peut également attribuer directement des numéros CVE.

Les informations de vulnérabilité sont fournies aux CNAs par l’intermédiaire de chercheurs, de fournisseurs ou d’utilisateurs. De nombreuses vulnérabilités sont également découvertes dans le cadre des programmes bug bounty. Ces programmes sont mis en place par les fournisseurs et offrent une récompense aux utilisateurs qui signalent des vulnérabilités directement au fournisseur, plutôt que de rendre l’information publique. Les fournisseurs peuvent ensuite signaler la vulnérabilité à un CNA avec des informations sur les correctifs, le cas échéant.

Une fois qu’une vulnérabilité est signalée, l’AIIC lui attribue un numéro à partir du bloc d’identifiants CVE uniques qu’il contient. L’AIIC signale ensuite la vulnérabilité avec le numéro attribué à MITRE. Souvent, les vulnérabilités signalées ont une période d’attente avant d’être rendues publiques par MITRE. Cela permet aux fournisseurs de développer des correctifs et réduit les chances que les failles soient exploitées une fois connues.

Lorsqu’une vulnérabilité CVE est rendue publique, elle est répertoriée avec son identifiant, une brève description du problème et toute référence contenant des informations ou des rapports supplémentaires. À mesure que de nouvelles références ou constatations apparaissent, ces informations sont ajoutées à l’entrée.

Bases de données CVE ouvertes

De nombreuses bases de données incluent des informations CVE et servent de ressources ou de flux pour la notification de vulnérabilité. Voici trois des bases de données les plus couramment utilisées.

Base de données nationale sur les vulnérabilités (NVD)

NVD a été créée en 2005 et sert de base de données CVE principale pour de nombreuses organisations. Il fournit des informations détaillées sur les vulnérabilités, y compris les systèmes affectés et les correctifs potentiels. Il note également les vulnérabilités à l’aide des normes CVSS.

Comme indiqué précédemment, les informations CVE de MITRE sont fournies à NVD, qui analyse ensuite la vulnérabilité CVE rapportée. Bien que ces organisations travaillent en tandem et soient toutes deux parrainées par le département américain de la Sécurité intérieure (DHS), ce sont des entités distinctes.

Base de données de vulnérabilités (VULDB)

VULDB est une base de données de vulnérabilités pilotée par la communauté. Il fournit des informations sur la gestion des vulnérabilités, la réponse aux incidents et les renseignements sur les menaces. VULDB est spécialisé dans l’analyse des tendances de vulnérabilité. Ces analyses sont fournies dans le but d’aider les équipes de sécurité à prévoir et à se préparer aux menaces futures.

Détails CVE

Les détails CVE sont une base de données qui combine des données NVD avec des informations provenant d’autres sources, telles que la base de données Exploit. Il vous permet de parcourir les vulnérabilités par fournisseur, produit, type et date. Il inclut les vulnérabilités CVE, ainsi que les vulnérabilités répertoriées par Bugtraq ID et Microsoft Reference.

Ressources RSS

Si vous souhaitez utiliser RSS pour des mises à jour rapides et faciles sur les vulnérabilités CVE, vous pouvez essayer la liste suivante:

- Base de données nationale sur les vulnérabilités – Nouveaux Vulns

- Exploit-DB.com Flux RSS

- Seclist.org – Vulnérabilités divulguées

Pour plus de ressources, reportez-vous à cet article sur Reddit.

Imperva Application Security

L’équipe de sécurité d’Imperva utilise un certain nombre de bases de données CVE pour suivre les nouvelles vulnérabilités et mettre à jour nos outils de sécurité pour protéger les clients contre celles-ci.

Notre pare-feu d’applications Web (WAF) bloque toutes les tentatives d’exploitation de CVE connues, même si la vulnérabilité sous-jacente n’a pas été corrigée, et utilise également des règles génériques et une analyse du comportement pour identifier les attaques d’exploitation provenant de vecteurs de menaces nouveaux et inconnus.

Lorsqu’un nouveau CVE émerge, notre solution est rapidement mise à jour avec sa signature, ce qui permet de bloquer les attaques zero-day sur la périphérie du réseau, avant même qu’un correctif du fournisseur ne soit émis ou appliqué au système vulnérable.

Imperva maintient également l’Indice de Cybermenace pour promouvoir la visibilité et la sensibilisation aux vulnérabilités, à leurs types et à leur niveau de gravité et d’exploitabilité, aidant les organisations du monde entier à se préparer et à se protéger contre les vulnérabilités CVE.