Cve(Common Vulnerabilities and Exposures)とは用語集

CVEはCommon Vulnerabilities and Exposuresの略です。 CVEは、脆弱性を分類する用語集です。 この用語集では、脆弱性を分析し、Common Vulnerability Scoring System(CVSS)を使用して脆弱性の脅威レベルを評価します。 CVEスコアは、脆弱性のセキュリティの優先順位付けによく使用されます。

CVE glossaryは、消費者向けソフトウェアとハードウェアの脆弱性を追跡およびカタログ化することに特化したプロジェクトです。 これは、国土安全保障の米国部門からの資金を借りてマイター社によって維持されています。 脆弱性は、セキュリティコンテンツ自動化プロトコル(SCAP)を使用して収集およびカタログ化されます。 SCAPは脆弱性情報を評価し、各脆弱性に一意の識別子を割り当てます。

評価され、特定されると、脆弱性は公開されているMITRE用語集にリストされます。 リストの後、脆弱性は国立標準技術研究所(NIST)によって分析されます。 すべての脆弱性および分析情報は、NISTのNational Vulnerability Database(NVD)に記載されています。

CVE用語集は、セキュリティとハイテク産業のためのコミュニケーションと対話の源のベースラインとして作成されました。 CVE識別子は、脆弱性情報を標準化し、セキュリティ専門家間の通信を統一するのに役立ちます。 セキュリティ勧告、脆弱性データベース、およびバグ追跡者はすべてこの標準を採用しています。

どの脆弱性がCVEの対象となるか

CVEの脆弱性として分類されるには、脆弱性が特定の基準を満たしている必要があります。 これらの基準は次のとおりです:

他の問題とは独立して他の問題とは独立して脆弱性を修正できる必要があります。 |

||

ベンダーによって確認されたこの脆弱性はベンダーによって認識され、セキュリティリスクを引き起こすことが確認されています。 |

証明されたリスクこの脆弱性は、ベンダーのセキュリティポリシーに違反するセキュリティへの影響の証拠とともに提出されます。 |

|

1つのコードベースに影響を与える各製品の脆弱性には、個別のCVEが適用されます。 脆弱性が共有プロトコル、標準、またはライブラリに起因する場合、影響を受けるベンダーごとに個別のCVEが割り当てられます。 例外は、脆弱性を含めずに共有コンポーネントを使用する方法がない場合です。 |

||

Common Vulnerability Scoring System(CVSS)とは

CVSSは、脆弱性の影響を測定するためのいくつかの方法の一つであり、一般にCVEスコアとして知られています。 CVSSは、脆弱性を評価し、0-10のスケールに沿って重大度を割り当てるために使用されるオープンな標準セットです。 CVSSの現在のバージョンはv3.1で、次のようにスケールを分解します:

| 重大度 | 基本スコア |

| なし | 0 |

| 低 | 0.1-3.9 |

| ミディアム | 4.0-6.9 |

| 高い | 7.0-8.9 |

| クリティカル | 9.0-10.0 |

CVSS標準は、NVD、IBM、Oracleを含む多くの評判の良い組織で使用されています。 CVSSの計算方法を確認したり、CVSSを使用していない組織によって割り当てられたスコアを変換したりする場合は、NVD計算機を使用できます。

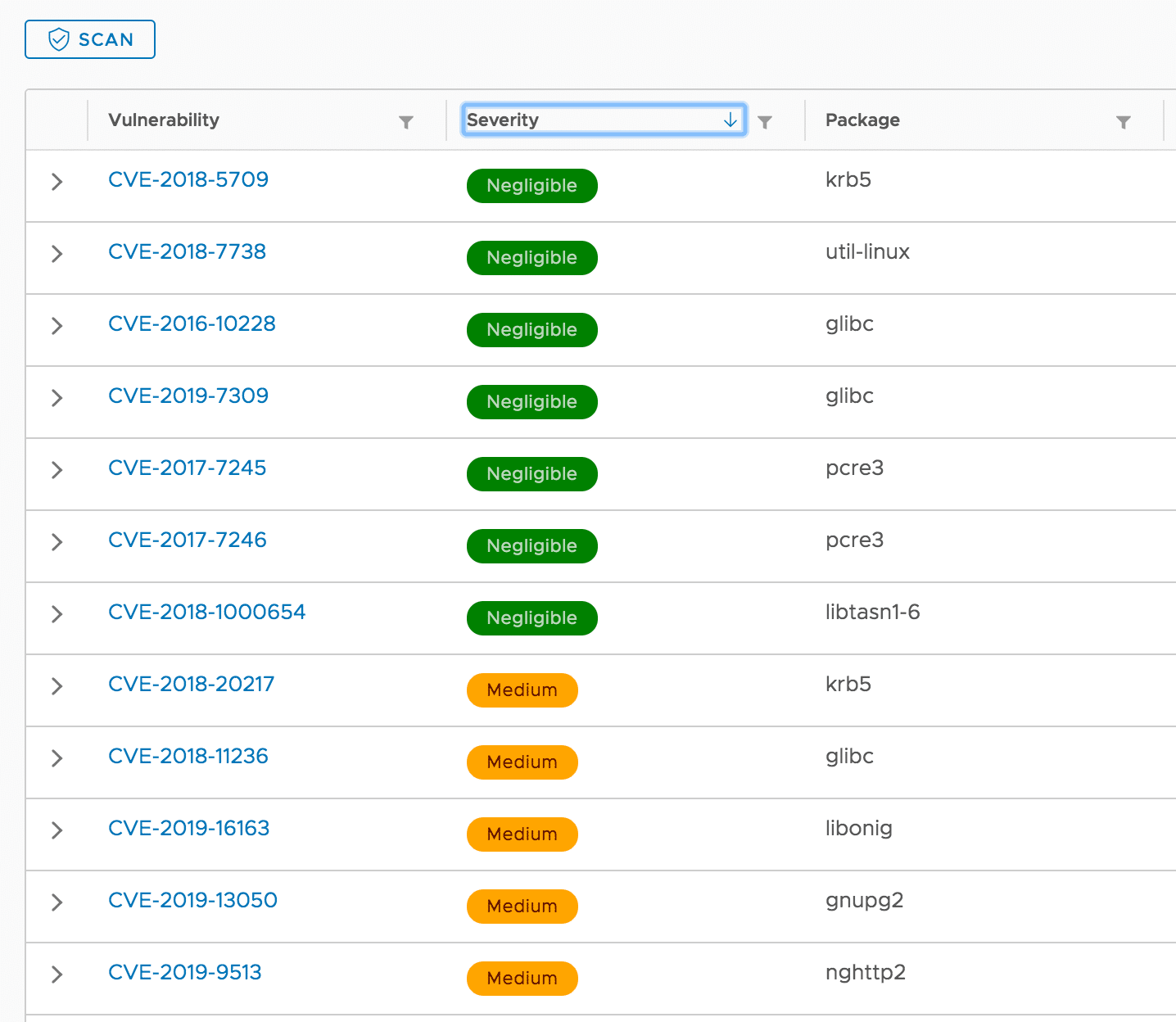

上位のCVE脆弱性の重大度

cve識別子

脆弱性が検証されると、CVE番号認証局(CNA)が番号を割り当てます。 CVE識別子は、—CVE-{year}-{ID}の形式に従います。 現在、Cnaとして認定されている22カ国に114の組織があります。 これらの組織には、研究機関、セキュリティおよびITベンダーが含まれます。 CNAはMITREによって権限を付与され、CVE番号を直接割り当てることもできます。

脆弱性情報は、研究者、ベンダー、またはユーザーを介してCNAsに提供されます。 多くの脆弱性は、バグ報奨金プログラムの一部としても発見されています。 これらのプログラムはベンダーによって設定され、情報を公開するのではなく、ベンダーに脆弱性を直接報告するユーザーに報酬を提供します。 ベンダーは、可能であれば、パッチ情報とともに脆弱性をCNAに報告することができます。

脆弱性が報告されると、CNAは保持している一意のCVE識別子のブロックから番号を割り当てます。 その後、CNAはMITREに割り当てられた番号で脆弱性を報告します。 多くの場合、報告された脆弱性はMITREによって公開されるまで待機期間があります。 これにより、ベンダーはパッチを開発することができ、一度既知の欠陥が悪用される可能性が減ります。

CVEの脆弱性が公開されると、その脆弱性のID、問題の簡単な説明、および追加情報またはレポートを含む参照がリストされます。 新しい参照または調査結果が発生すると、この情報がエントリに追加されます。

オープンCVEデータベース

cve情報を含み、脆弱性通知のためのリソースやフィードとして機能するデータベースが多数あります。 以下は、最も一般的に使用されるデータベースの三つです。

National Vulnerability Database(NVD)

NVDは2005年に設立され、多くの組織の主要なCVEデータベースとして機能しています。 影響を受けるシステムや潜在的な修正を含む脆弱性に関する詳細な情報を提供します。 また、CVSS標準を使用して脆弱性をスコア化します。

前述のように、MITREからのCVE情報がNVDに提供され、NVDは報告されたCVE脆弱性を分析します。 これらの組織は、タンデムで動作し、両方の国土安全保障省(DHS)によって後援されていますが、彼らは別々のエンティティです。

脆弱性データベース(VULDB)

VULDBはコミュニティ主導の脆弱性データベースです。 脆弱性管理、インシデント対応、および脅威インテリジェンスに関する情報を提供します。 VULDBは、脆弱性の傾向の分析を専門としています。 これらの分析は、セキュリティチームが将来の脅威を予測し、準備するのに役立つように提供されています。

CVE Details

CVE Detailsは、NVDデータとExploitデータベースなどの他のソースからの情報を組み合わせたデータベースです。 これにより、ベンダー、製品、タイプ、および日付別に脆弱性を参照できます。 これには、CVEの脆弱性、およびbugtraq ID、およびMicrosoft Referenceによってリストされている脆弱性が含まれます。RSSリソース

RSSを使用してCVEの脆弱性を迅速かつ簡単に更新したい場合は、次のリストを試すことができます。:

- 国家脆弱性データベース-新しいVulns

- Exploit-DB.com

- Seclist.org -開示された脆弱性

より多くのリソースについては、Redditのこの記事を参照してください。

Imperva Application Security

Impervaセキュリティチームは、多数のCVEデータベースを使用して新しい脆弱性を追跡し、セキュリティツールを更新して顧客を保護します。

当社のWeb Application Firewall(WAF)は、根本的な脆弱性が修正されていなくても、既知のCveを悪用するすべての試みをブロックし、一般的なルールと動作分析を使用して、新し

新しいCVEが出現すると、ベンダーのパッチが発行されたり、脆弱なシステムに適用されたりする前であっても、ネットワークエッジでのゼロデイ攻撃をブ

Impervaはまた、脆弱性の可視性と認識、脆弱性の種類と深刻度と悪用可能性のレベルを促進するためのCyber Threat Indexも維持しており、あらゆる組織がcve脆弱性